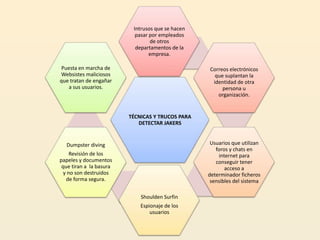

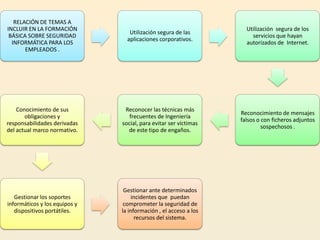

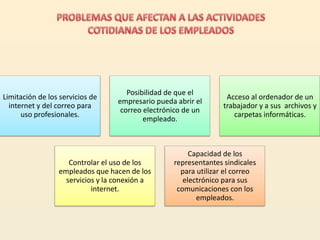

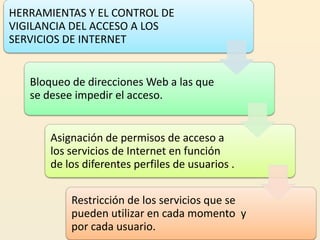

La ingeniería social se refiere a un conjunto de técnicas utilizadas por hackers para obtener información de usuarios, como hacerse pasar por empleados o enviar correos electrónicos falsos. Es importante formar a los usuarios para que puedan detectar estas técnicas y proteger la seguridad de la información de una organización. La formación debe cubrir temas como el uso seguro de aplicaciones, reconocimiento de mensajes falsos y responsabilidades de los usuarios.