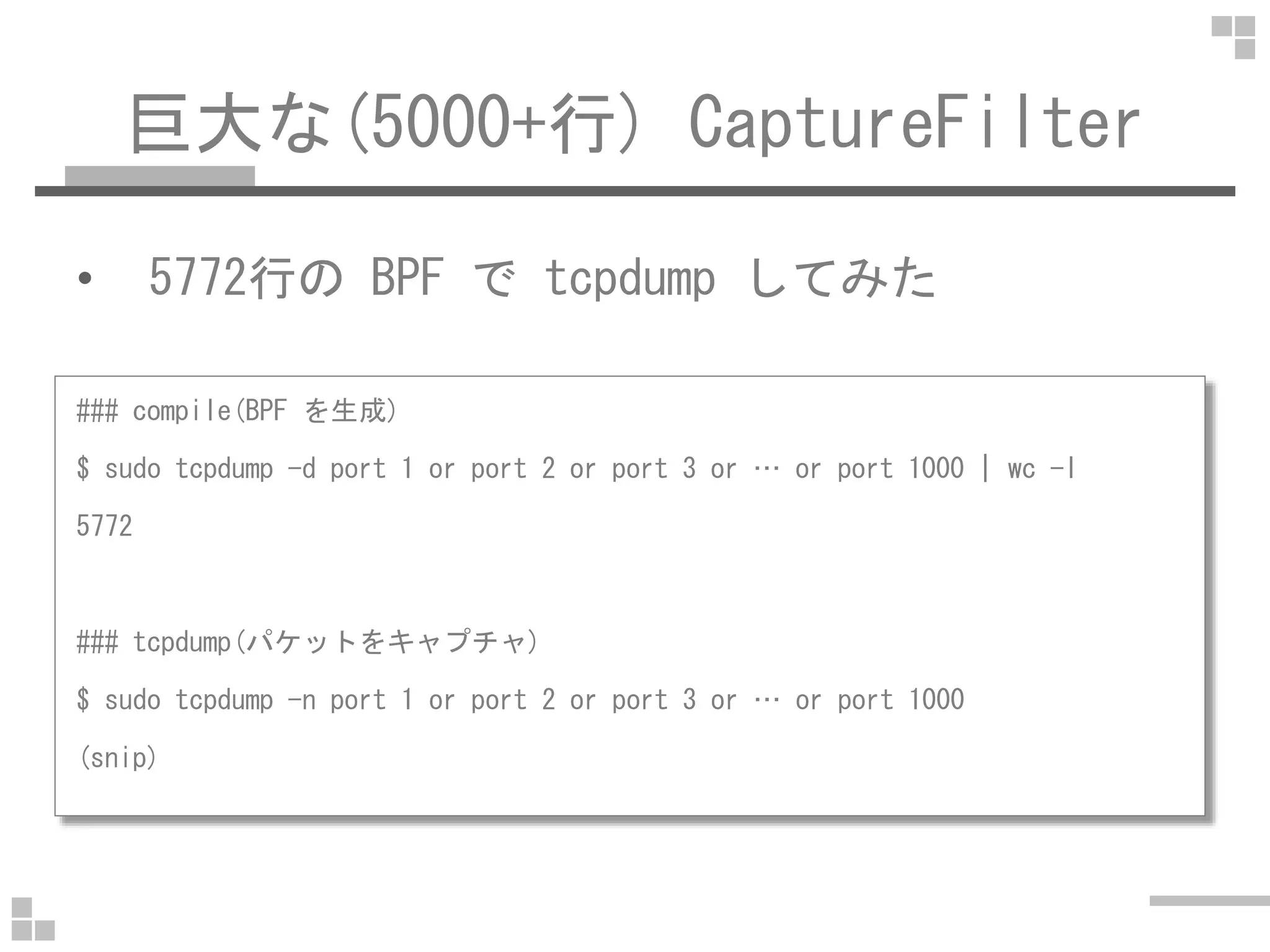

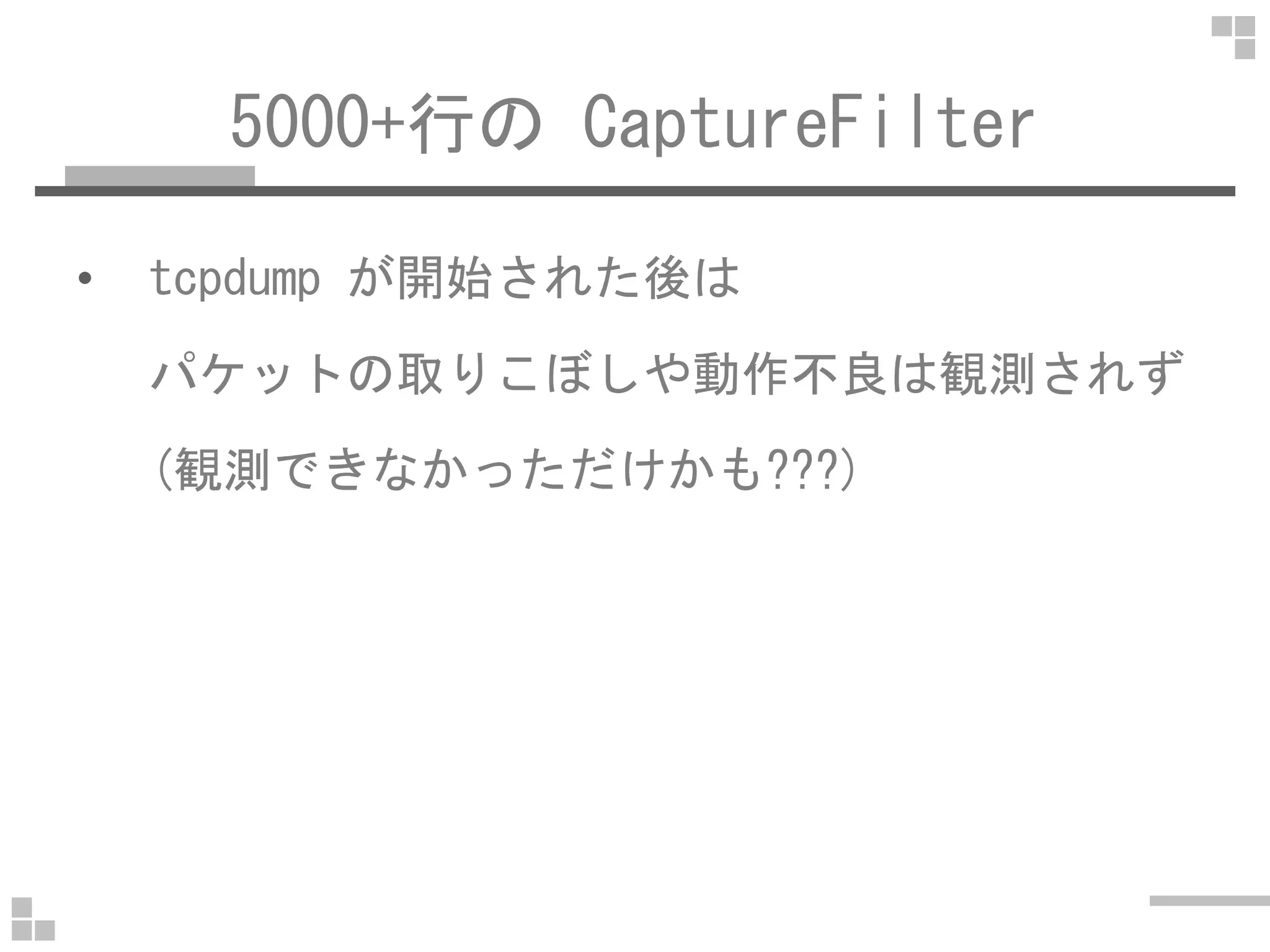

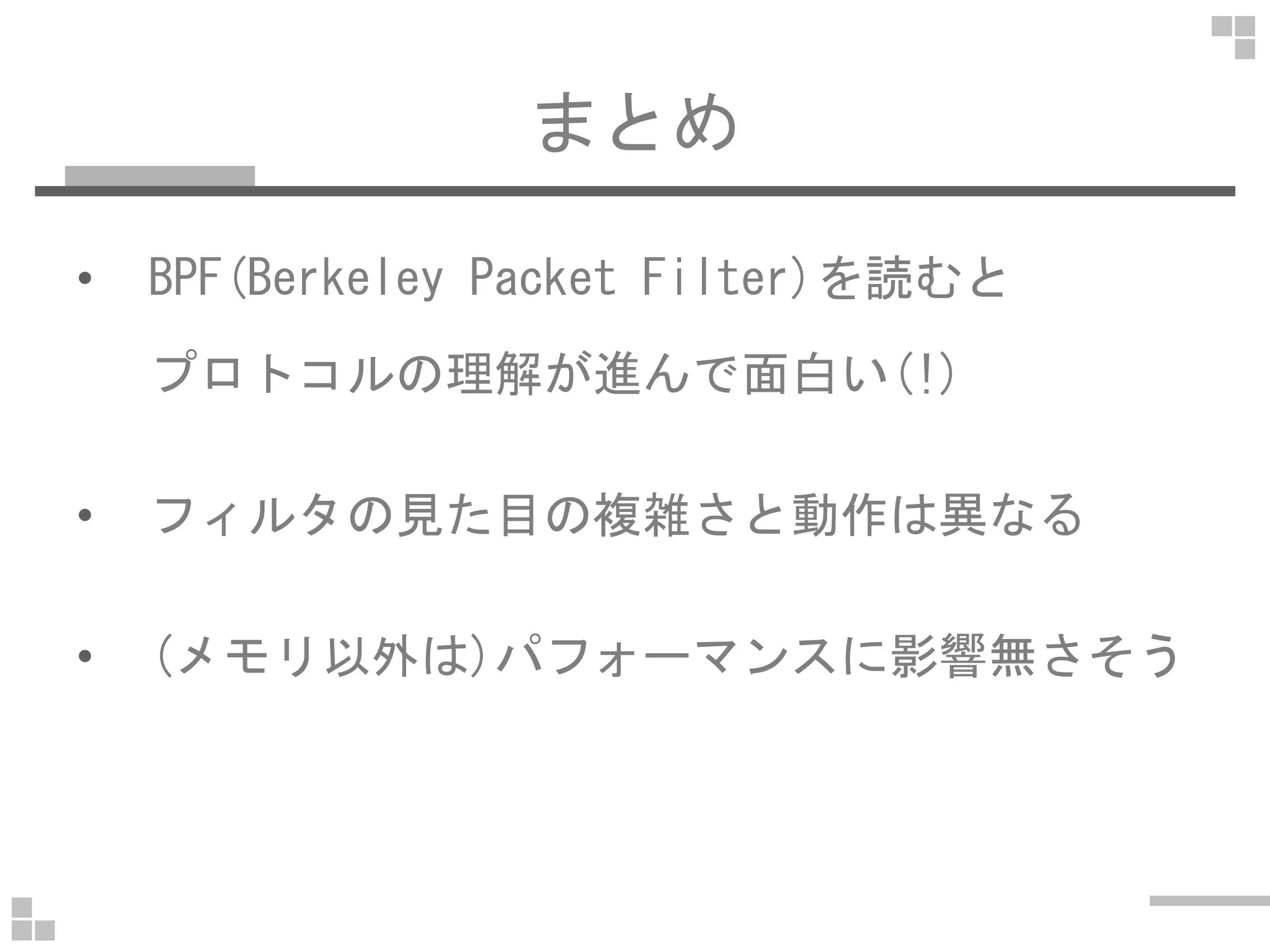

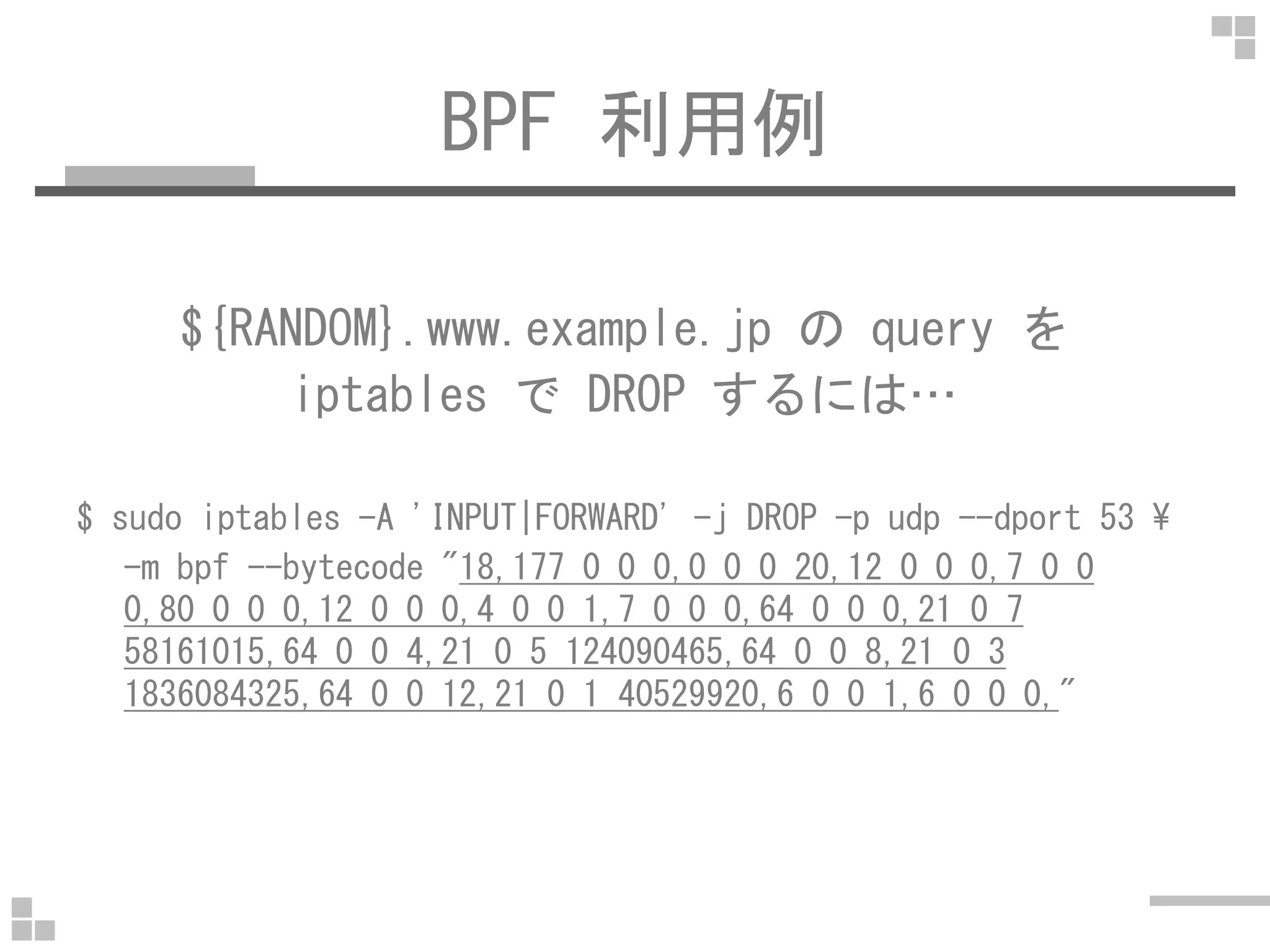

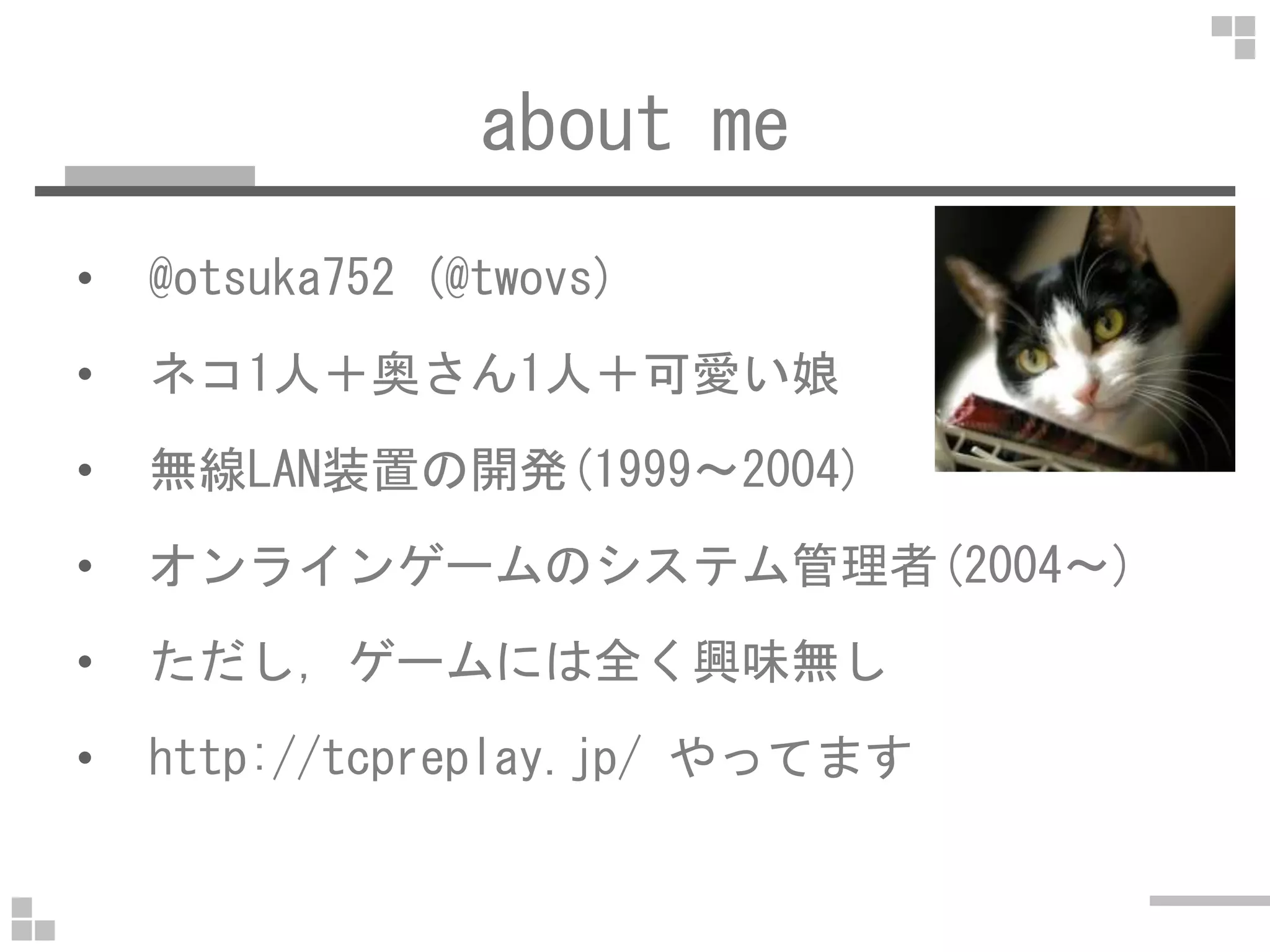

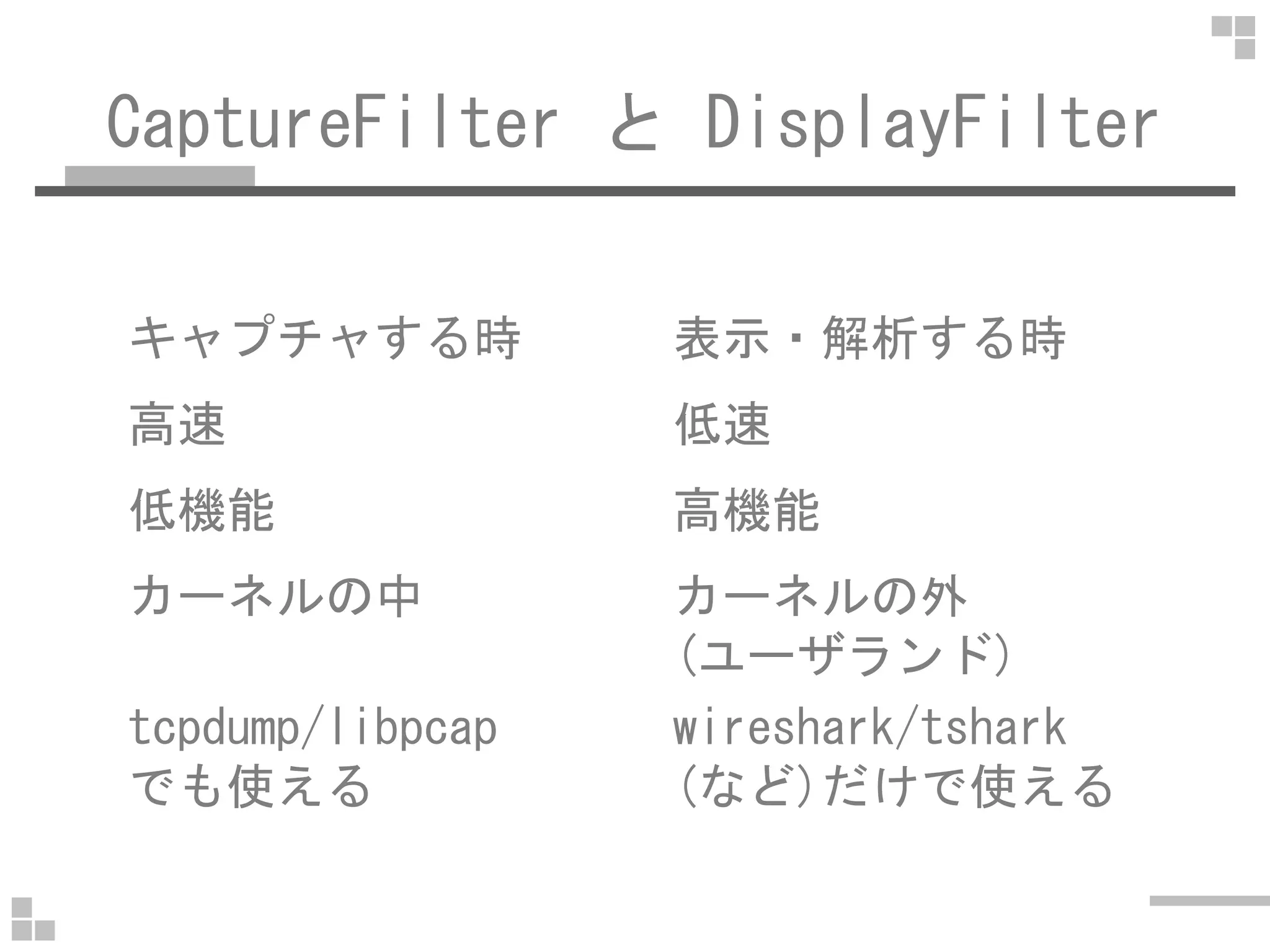

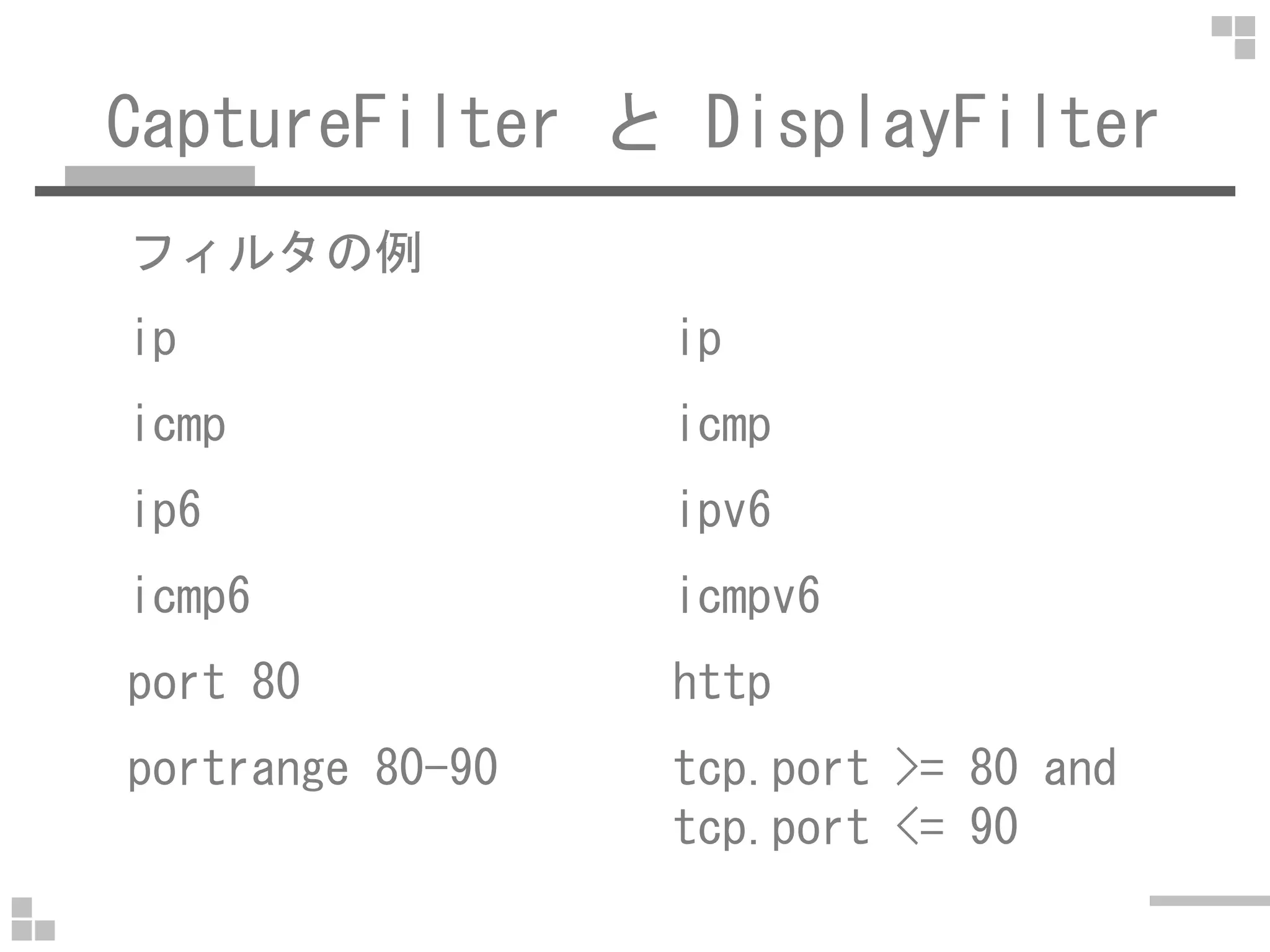

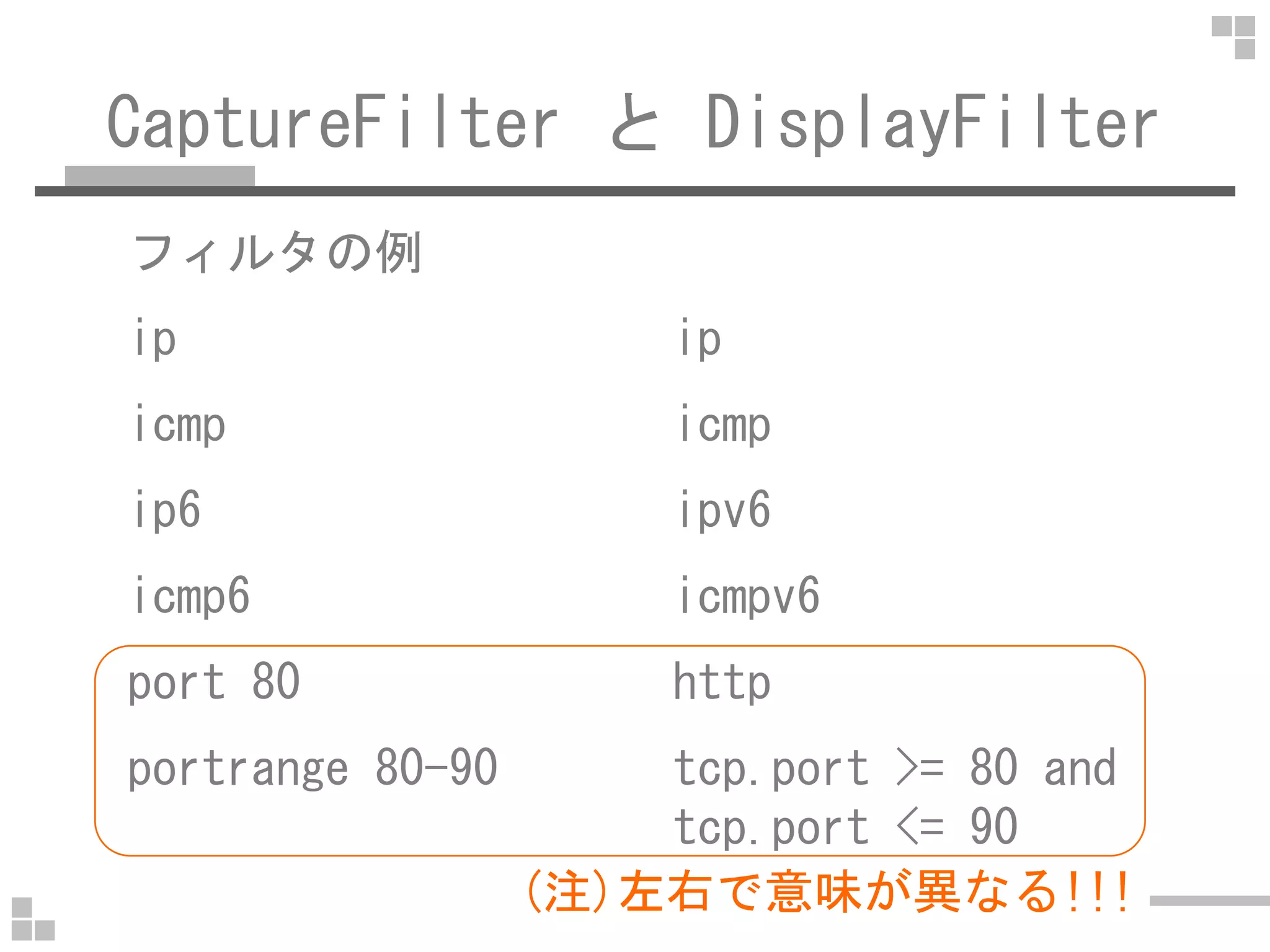

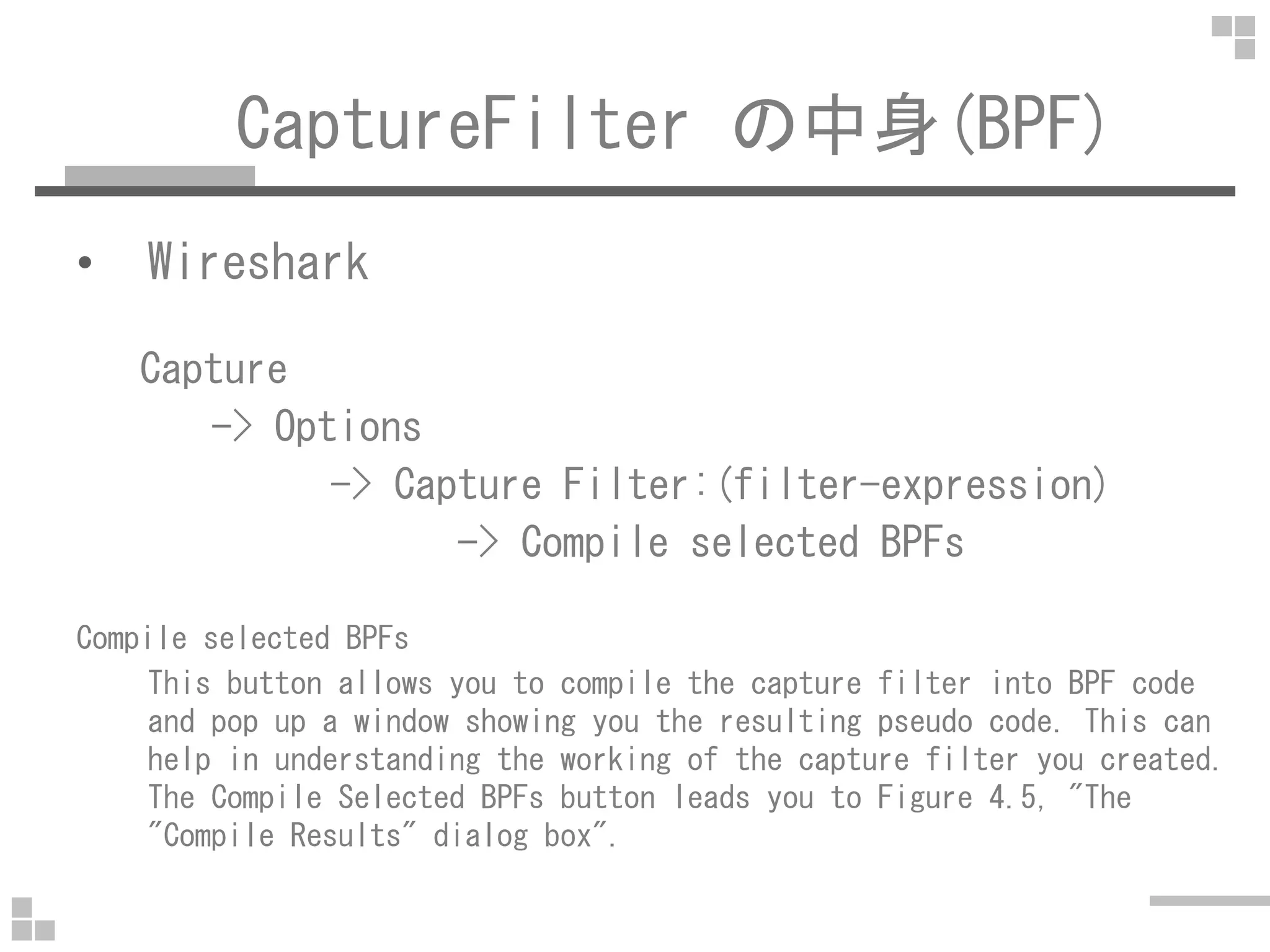

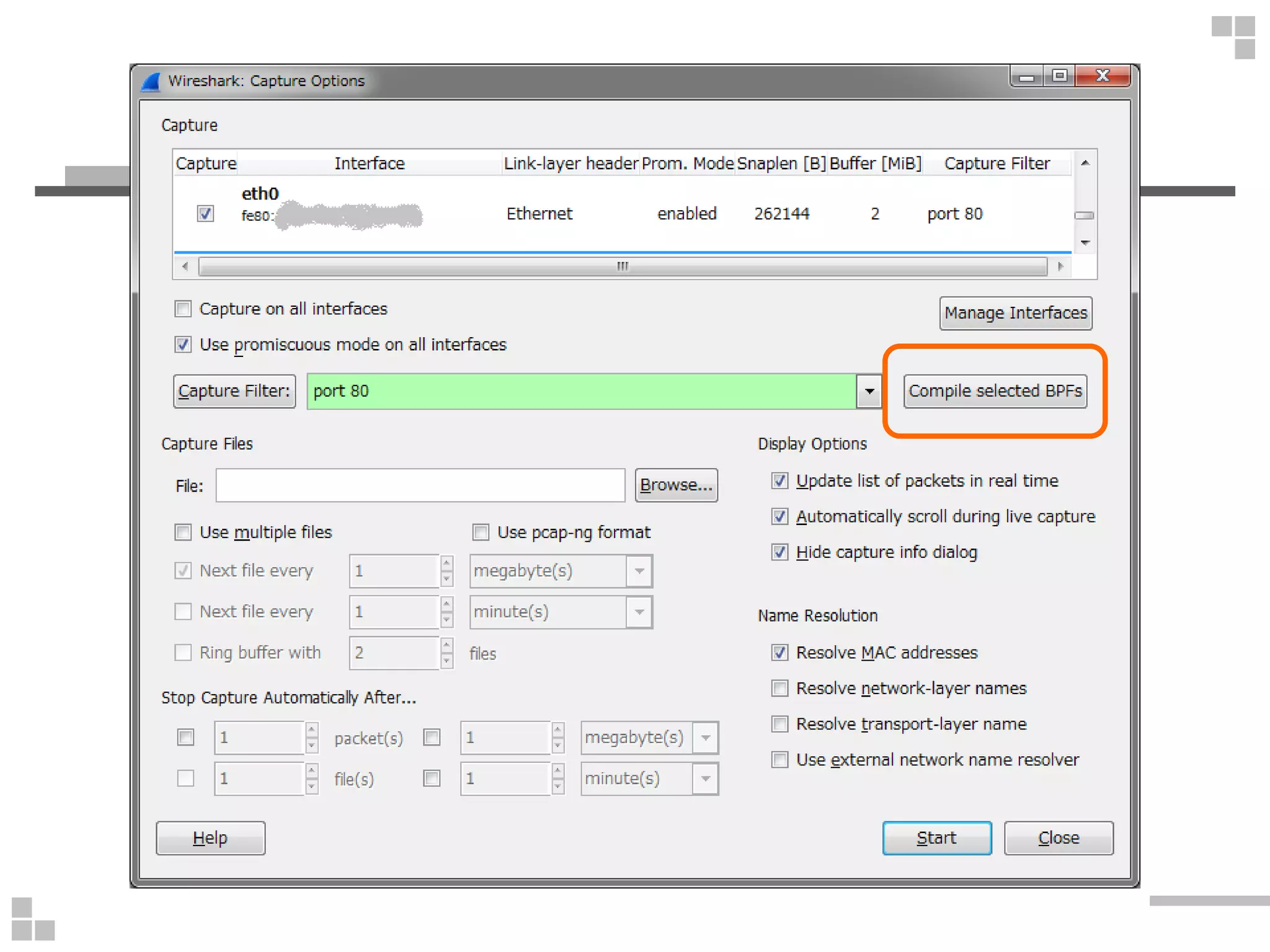

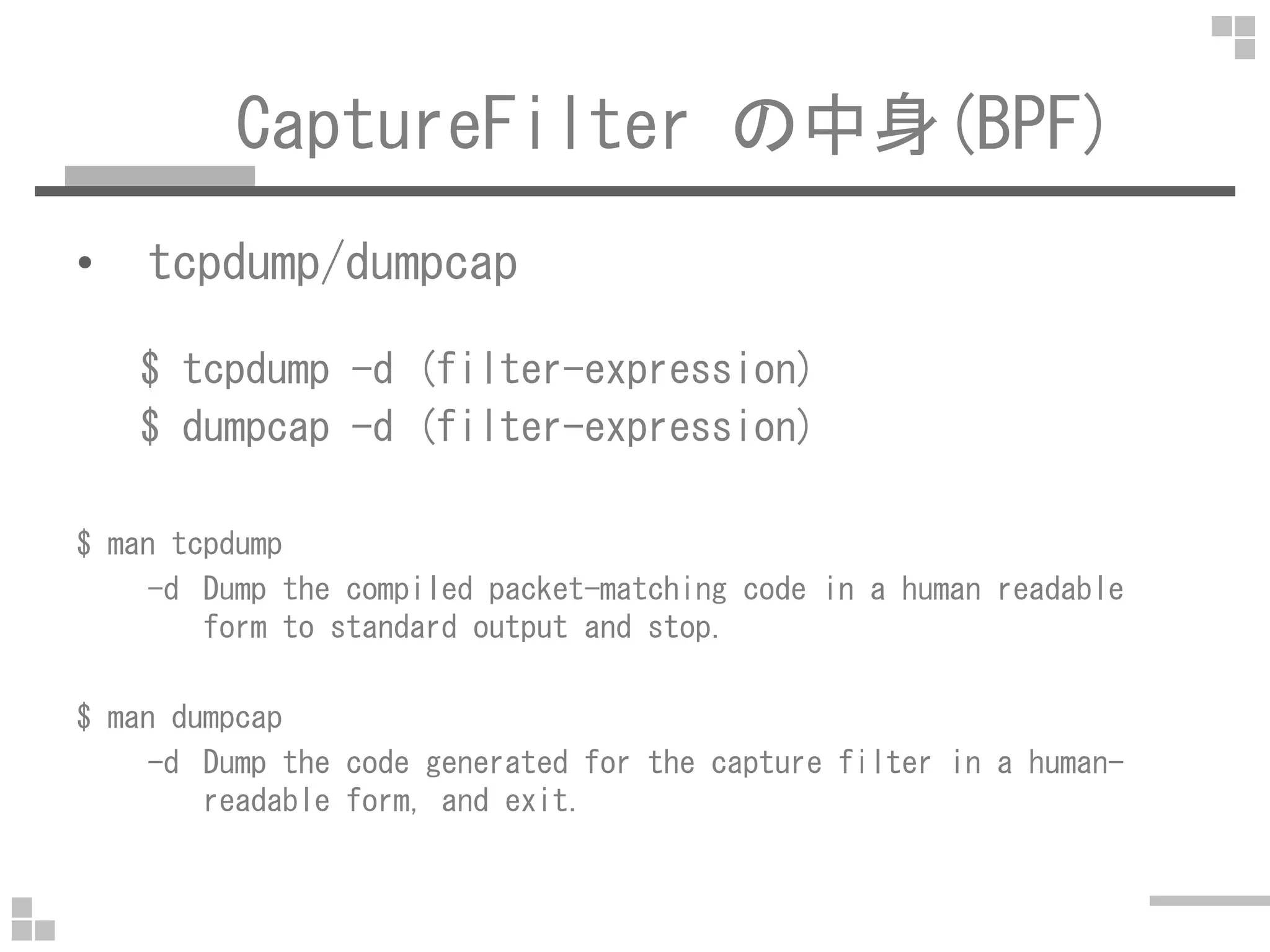

Este documento describe cómo funcionan los filtros de captura (CaptureFilter) en Wireshark y tcpdump. Explica que los filtros de captura se implementan usando BPF (Berkeley Packet Filter) para filtrar paquetes de forma eficiente directamente en el kernel. Luego proporciona ejemplos de código BPF generado para diferentes tipos comunes de filtros como "ip", "port 80", e "ip and port 80", mostrando cómo verifican los encabezados para determinar si un paquete debe capturarse. Finalmente, incluye referencias a los encabezados

![CaptureFilter と DisplayFilter

フィルタの例

ip[0]&0xf = 0x14 ip.hdr_len == 0x14

tcp[((tcp[12:1] & http.request.methodtcp[((tcp[12:1] &

0xf0) >> 2):4] =

0x47455420

http.request.method

== "GET"

N/A tcp.stream == 0](https://image.slidesharecdn.com/pakeana27capturefilter20150426-150427052653-conversion-gate02/75/a-little-more-about-CaptureFilter-7-2048.jpg)

![BPF/フィルタ無し

$ sudo tcpdump -d

(000) ret #65535

ret Returnret Return

65535[Byte] キャプチャする

(フレーム/パケット全体をキャプチャ)](https://image.slidesharecdn.com/pakeana27capturefilter20150426-150427052653-conversion-gate02/75/a-little-more-about-CaptureFilter-13-2048.jpg)

![BPF/フィルタ無し(snaplen 指定)

$ sudo tcpdump -d -s 100

(000) ret #100 # 100[Byte] キャプチャ

$ sudo tcpdump -d -s 0

(000) ret #65535 # 65535[byte] キャプチャ

$ sudo tcpdump -d

(000) ret #96 # tcpdump-4.0.0 まで

$ sudo tcpdump -d

(000) ret #65535 # tcpdump-4.1 から](https://image.slidesharecdn.com/pakeana27capturefilter20150426-150427052653-conversion-gate02/75/a-little-more-about-CaptureFilter-14-2048.jpg)

![1.ip(IPv4)

$ sudo tcpdump -d ip

(000) ldh [12]

(001) jeq #0x800 jt 2 jf 3

(002) ret #65535

(003) ret #0

ldh Load Half Word (2Byte)

jeq Jump Equal (jt:Jump if True, jf:Jump if False)

(000) 12[Byte]ずれた後の 2[Byte]を読み込む(Etherヘッダの Type を読み込む)

(001) 0x800 なら (002)に/それ以外なら (003) に

(002) 65535[Byte]キャプチャ=全てキャプチャ

(003) 0[byte]キャプチャ=キャプチャしない](https://image.slidesharecdn.com/pakeana27capturefilter20150426-150427052653-conversion-gate02/75/a-little-more-about-CaptureFilter-18-2048.jpg)

![2.ip6(IPv6)

$ sudo tcpdump -d ip6

(000) ldh [12]

(001) jeq #0x86dd jt 2 jf 3

(002) ret #65535

(003) ret #0

ldh Load Half Word (2Byte)

jeq Jump Equal (jt:Jump if True, jf:Jump if False)

(000) 12[Byte]ずれた後の 2[Byte]を読み込む(Etherヘッダの Type を読み込む)

(001) 0x86dd なら (002)に/それ以外なら (003) に

(002) 65535[Byte]キャプチャ=全てキャプチャ

(003) 0[byte]キャプチャ=キャプチャしない](https://image.slidesharecdn.com/pakeana27capturefilter20150426-150427052653-conversion-gate02/75/a-little-more-about-CaptureFilter-19-2048.jpg)

![(参考) Ethernet Header

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Source MAC Address |

+ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-|

| | |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ |

| Destination MAC Address |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Type |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

12[Byte]](https://image.slidesharecdn.com/pakeana27capturefilter20150426-150427052653-conversion-gate02/75/a-little-more-about-CaptureFilter-20-2048.jpg)

![3.icmp(ICMPv4)

$ sudo tcpdump -d icmp

(000) ldh [12]

(001) jeq #0x800 jt 2 jf 5

(002) ldb [23]

(003) jeq #0x1 jt 4 jf 5

(004) ret #65535

(005) ret #0

ldb Load Byte(1Byte)

(000) 12[Byte]ずれた後の 2[Byte]を読み込む(Etherヘッダの Type を読み込む)

(001) 0x800 なら (002)に/それ以外なら (005) に

(002) 23[Byte]ずれた後の 1[Byte]を読み込む(IPヘッダの Protocol)

(003) Protocol が 0x1(ICMP)なら (004)に/それ以外なら(005)へ

(004) 65535[Byte]キャプチャ=全てキャプチャ

(005) 0[byte]キャプチャ=キャプチャしない](https://image.slidesharecdn.com/pakeana27capturefilter20150426-150427052653-conversion-gate02/75/a-little-more-about-CaptureFilter-21-2048.jpg)

![(参考) IP Header

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

|Version| IHL |Type of Service| Total Length |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Identification |Flags| Fragment Offset |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Time to Live | Protocol | Header Checksum |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Source Address |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Destination Address |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Options | Padding |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

https://www.ietf.org/rfc/rfc791.txt

14+9[Byte]](https://image.slidesharecdn.com/pakeana27capturefilter20150426-150427052653-conversion-gate02/75/a-little-more-about-CaptureFilter-22-2048.jpg)

![4.icmp6(ICMPv6)

$ sudo tcpdump -d icmp6

(000) ldh [12] # Type

(001) jeq #0x86dd jt 2 jf 8 # IPv6

(002) ldb [20] # NextHeader

(003) jeq #0x3a jt 7 jf 4 # ICMPv6

(004) jeq #0x2c jt 5 jf 8 # Fragment Header

(005) ldb [54] # NextHeader

(006) jeq #0x3a jt 7 jf 8 # ICMPv6

(007) ret #65535 # capture

(008) ret #0 # don't capture

0x3a = 58 => ICMPv6

0x2c = 44 => Fragment Header for IPv6

NextHeader が Fragment Header の場合,

40[Byte]の IPv6 Header のすぐ後に(Fragment された) NextHeader がくる](https://image.slidesharecdn.com/pakeana27capturefilter20150426-150427052653-conversion-gate02/75/a-little-more-about-CaptureFilter-23-2048.jpg)

![(参考) IPv6 Header

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

|Version| Traffic Class | Flow Label |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Payload Length | Next Header | Hop Limit |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

(snip)

14+6[Byte]+ Source Address +

(snip)

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

(snip)

+ Destination Address +

(snip)

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

14+6[Byte]](https://image.slidesharecdn.com/pakeana27capturefilter20150426-150427052653-conversion-gate02/75/a-little-more-about-CaptureFilter-24-2048.jpg)

![(参考) IPv6 (NextHeader = fragment)

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

|Version| Traffic Class | Flow Label |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Payload Length | 0x2c = 44 | Hop Limit |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

(snip)

14+6[Byte]+ Source Address +

(snip)

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

(snip)

+ Destination Address +

(snip)

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Next Header | Reserved | Fragment Offset |Res|M|

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Identification |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

14+6[Byte]

14+20 14+40[Byte]

2015/05/09 修正](https://image.slidesharecdn.com/pakeana27capturefilter20150426-150427052653-conversion-gate02/75/a-little-more-about-CaptureFilter-25-2048.jpg)

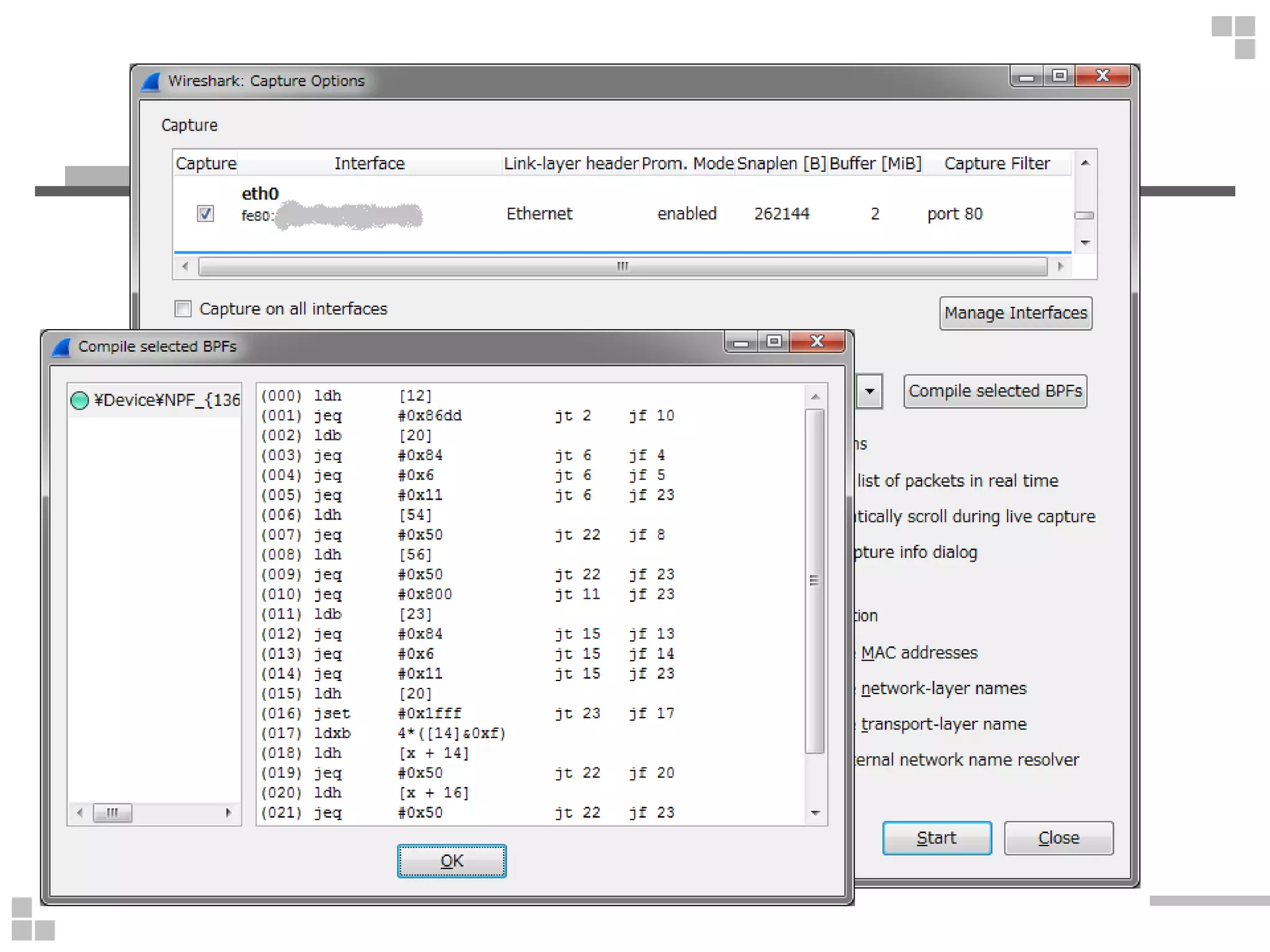

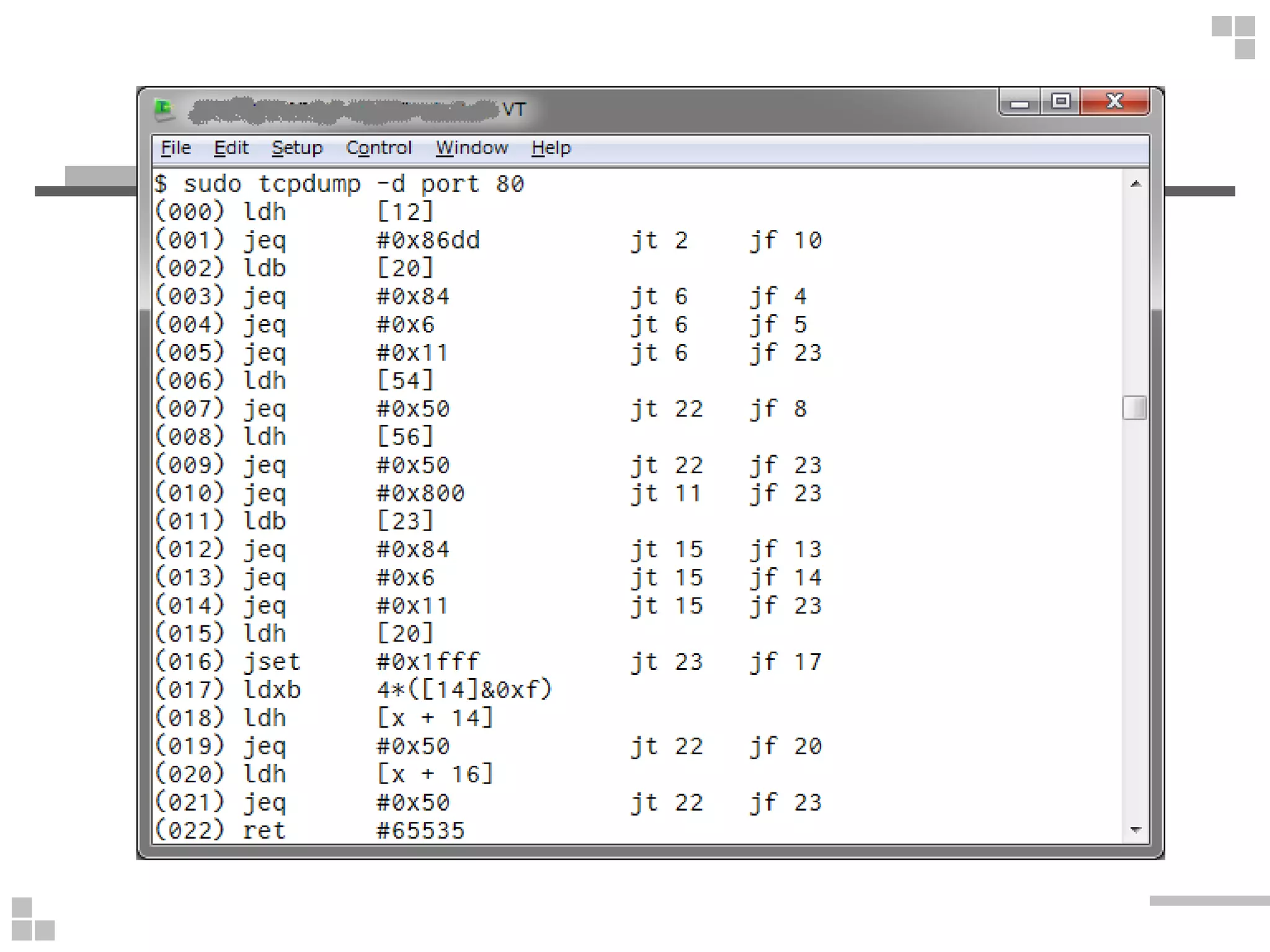

![5.port 80(80番ポート)

$ sudo tcpdump -d port 80

(000) ldh [12]

(001) jeq #0x86dd jt 2 jf 10

(002) ldb [20]

(003) jeq #0x84 jt 6 jf 4

(004) jeq #0x6 jt 6 jf 5

(005) jeq #0x11 jt 6 jf 23

(006) ldh [54]

(007) jeq #0x50 jt 22 jf 8

(008) ldh [56]

(009) jeq #0x50 jt 22 jf 23

(010) jeq #0x800 jt 11 jf 23

(011) ldb [23]

…](https://image.slidesharecdn.com/pakeana27capturefilter20150426-150427052653-conversion-gate02/75/a-little-more-about-CaptureFilter-26-2048.jpg)

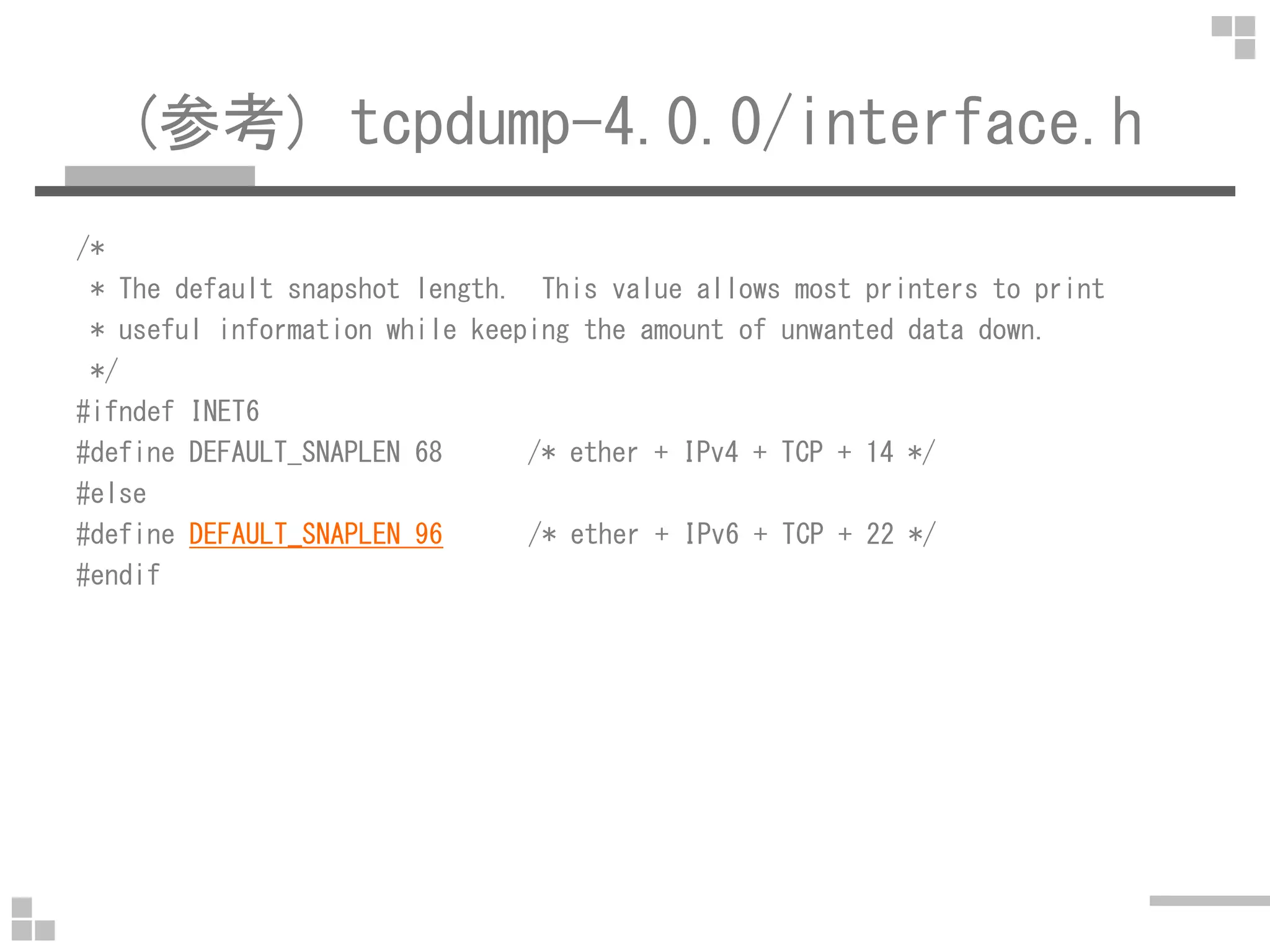

![5.port 80(80番ポート)

...

(012) jeq #0x84 jt 15 jf 13

(013) jeq #0x6 jt 15 jf 14

(014) jeq #0x11 jt 15 jf 23

(015) ldh [20]

(016) jset #0x1fff jt 23 jf 17

(017) ldxb 4*([14]&0xf)

(018) ldh [x + 14]

(019) jeq #0x50 jt 22 jf 20

(020) ldh [x + 16]

(021) jeq #0x50 jt 22 jf 23

(022) ret #65535

(023) ret #0

※ 長いので後回しに…](https://image.slidesharecdn.com/pakeana27capturefilter20150426-150427052653-conversion-gate02/75/a-little-more-about-CaptureFilter-27-2048.jpg)

![6.ip and port 80

$ sudo tcpdump -d ip and port 80

(000) ldh [12] # Type

(001) jeq #0x800 jt 2 jf 14 # IPv4

(002) ldb [23] # Protocol

(003) jeq #0x84 jt 6 jf 4 # SCTP

(004) jeq #0x6 jt 6 jf 5 # TCP

(005) jeq #0x11 jt 6 jf 14 # UDP

(006) ldh [20] # offset(IP Header)

(007) jset #0x1fff jt 14 jf 8 # IP Header Length

(008) ldxb 4*([14]&0xf) # TCP Header Length

(009) ldh [x + 14] # SrcPort

(010) jeq #0x50 jt 13 jf 11 # 0x50 = 80

(011) ldh [x + 16] # DstPort

(012) jeq #0x50 jt 13 jf 14 # 0x50 = 80

(013) ret #65535 # capture

(014) ret #0 # don't capture](https://image.slidesharecdn.com/pakeana27capturefilter20150426-150427052653-conversion-gate02/75/a-little-more-about-CaptureFilter-28-2048.jpg)

![6.ip and port 80

$ sudo tcpdump -d ip and port 80

(000) ldh [12] # Type

(001) jeq #0x800 jt 2 jf 14 # IPv4

(002) ldb [23] # Protocol

(003) jeq #0x84 jt 6 jf 4 # SCTP

(004) jeq #0x6 jt 6 jf 5 # TCP

IPヘッダ長を計算して x に代入

TCPヘッダ長を計算して x と足し算

→ TCPペイロードの先頭までの offset を計算(005) jeq #0x11 jt 6 jf 14 # UDP

(006) ldh [20] # offset(IP Header)

(007) jset #0x1fff jt 14 jf 8 # IP Header Length

(008) ldxb 4*([14]&0xf) # TCP Header Length

(009) ldh [x + 14] # SrcPort

(010) jeq #0x50 jt 13 jf 11 # 0x50 = 80

(011) ldh [x + 16] # DstPort

(012) jeq #0x50 jt 13 jf 14 # 0x50 = 80

(013) ret #65535 # capture

(014) ret #0 # don't capture

→ TCPペイロードの先頭までの offset を計算](https://image.slidesharecdn.com/pakeana27capturefilter20150426-150427052653-conversion-gate02/75/a-little-more-about-CaptureFilter-29-2048.jpg)

![(参考) IP Header

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

|Version| IHL |Type of Service| Total Length |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Identification |Flags| Fragment Offset |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Time to Live | Protocol | Header Checksum |

14+6[Byte]

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Source Address |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Destination Address |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Options | Padding |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

https://www.ietf.org/rfc/rfc791.txt

14+9[Byte]](https://image.slidesharecdn.com/pakeana27capturefilter20150426-150427052653-conversion-gate02/75/a-little-more-about-CaptureFilter-30-2048.jpg)

![5.port 80(80番ポート) again

$ sudo tcpdump -d port 80

(000) ldh [12] # Type

(001) jeq #0x86dd jt 2 jf 10 # IPv6

(002) ldb [20] # NextHeader(IPv6)

(003) jeq #0x84 jt 6 jf 4 # SCTP

(004) jeq #0x6 jt 6 jf 5 # TCP

(005) jeq #0x11 jt 6 jf 23 # UDP

(006) ldh [54] # SrcPort

(007) jeq #0x50 jt 22 jf 8 # 0x50=80

(008) ldh [56] # DstPort

(009) jeq #0x50 jt 22 jf 23 # 0x50=80

(010) jeq #0x800 jt 11 jf 23 # IPv4

(011) ldb [23] # Protocol(IPv4)

…](https://image.slidesharecdn.com/pakeana27capturefilter20150426-150427052653-conversion-gate02/75/a-little-more-about-CaptureFilter-32-2048.jpg)

![5.port 80(80番ポート) again

...

(012) jeq #0x84 jt 15 jf 13 # SCTP

(013) jeq #0x6 jt 15 jf 14 # TCP

(014) jeq #0x11 jt 15 jf 23 # UDP

(015) ldh [20] # flags + offset

(016) jset #0x1fff jt 23 jf 17 # offset

IPヘッダ長を計算して x に代入

TCPヘッダ長を計算して x と足し算

→ TCPペイロードの先頭までの offset を計算

(017) ldxb 4*([14]&0xf) # Length of IP Payload

(018) ldh [x + 14] # SrcPort

(019) jeq #0x50 jt 22 jf 20 # 0x50=80

(020) ldh [x + 16] # DstPort(SrcPort + 2)

(021) jeq #0x50 jt 22 jf 23 # 0x50=80

(022) ret #65535 # capture

(023) ret #0 # don't capture](https://image.slidesharecdn.com/pakeana27capturefilter20150426-150427052653-conversion-gate02/75/a-little-more-about-CaptureFilter-33-2048.jpg)