Aquí están las instrucciones para completar el ejercicio 1:

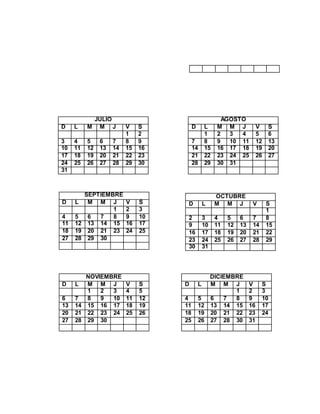

1. Escriba los nombres de los meses en mayúsculas y centrados (ENERO, FEBRERO, MARZO)

2. Debajo de cada mes, escriba la tabla correspondiente con los días de la semana abreviados (L=Lunes, M=Martes, etc) en la primera fila y los números del 1 al 31 en las celdas correspondientes.

3. Deje espacios en blanco entre las tablas de cada mes.

4. Asegúrese de alinear correctamente los días de la semana