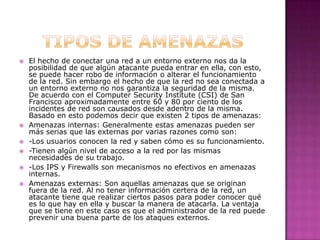

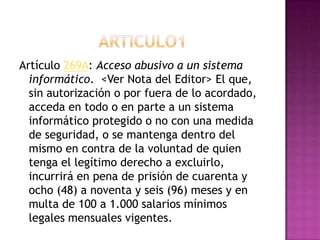

El documento describe la seguridad informática como la disciplina que diseña normas y métodos para proteger la información y los sistemas informáticos. Explica que la seguridad informática protege la infraestructura tecnológica y la información almacenada de amenazas internas y externas a través de estándares y herramientas de seguridad. También presenta artículos del código penal colombiano que establecen sanciones para el acceso abusivo no autorizado a sistemas y la obstaculización de sistemas o redes