Actividad1 grupo 100201 183

•Descargar como DOCX, PDF•

0 recomendaciones•91 vistas

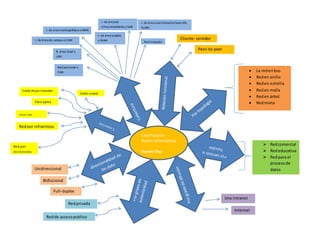

Este documento clasifica y describe diferentes tipos de redes informáticas. Menciona redes personales (PAN), redes de área local (LAN), redes de área de campus (CAN), redes de área metropolitana (MAN), redes de área amplia (WAN), redes de área de almacenamiento (SAN), redes virtuales locales (VLAN) y diferentes medios de transmisión de datos como cable coaxial, cable trenzado, fibra óptica y radio. También describe diferentes topologías de red como en bus, en anillo, en estrella, en malla

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Natalia diez uribe 10 c

El documento habla sobre la seguridad informática. Describe diferentes tipos de virus informáticos como caballos de Troya, gusanos, virus de macros, entre otros. También menciona algunos de los principales antivirus del mercado y define brevemente conceptos como hacker, licencia de software y la importancia de la seguridad informática en la era digital.

Surveillance States: Colombian Chapter

El documento resume el panorama mundial de la vigilancia masiva de Estados y discute cómo esto se relaciona con Colombia. Describe varios sistemas de vigilancia colombianos como PUMA y Esperanza que permiten la interceptación masiva de comunicaciones. También cubre temas como la inteligencia colombiana, las contramedidas tecnológicas para la privacidad y concluye que a pesar de los esfuerzos por la seguridad, la privacidad sigue siendo un derecho fundamental.

Firesphere de iboss Network Security

Prevención APT Avanzada, Detección, y Forense

Cambio de monitoreo reactivo a proactivo

Previene el malware con defensa avanzada de amenazas

Detecta infecciones y mitiga el

riesgo a la pérdida de datos

Responde a las brechas con

herramientas de investigación

Comercio electronico slidshare

Este documento trata sobre la seguridad informática y describe sus métodos, leyes y herramientas. Explica la importancia de conocer sobre este tema para minimizar el riesgo de robos en internet y no involucrarse en amenazas criminales. También discute formas comunes de amenazas como robos, sobornos y chantajes, y ofrece recomendaciones para aumentar la seguridad como verificar sitios web y no dar información personal. Finalmente, cubre temas como la vulnerabilidad de sistemas informáticos, auditorías y diseño de políticas de

Seguridad informatica ud8

Este documento presenta resúmenes breves de varias herramientas de seguridad y vulnerabilidad de redes inalámbricas. Muchas de estas herramientas, como Packet smiffing, Nessus, y Aircrack, se pueden usar para auditoría de red con fines educativos o maliciosos como romper la seguridad WEP o WPA. Otras herramientas como Knoppix, WPA Tester y Xirrus Wi-Fi Inspector ayudan a escanear y evaluar redes locales.

Qué Es El Wiki

Wi-Fi es una marca que certifica equipos compatibles con estándares 802.11 para enviar datos a través de ondas de radio en lugar de cables. Aunque el Wi-Fi ofrece movilidad, tiene menos velocidad que cables y puede verse afectado por interferencias. Su mayor desventaja es la seguridad, ya que las redes pueden ser accesibles fuera del perímetro e incluso las claves WEP son vulnerables al cracking. Las redes WPA2 son más seguras.

Palo alto Networks

Palo Alto Networks ofrece firewalls de próxima generación que utilizan técnicas como filtrado de datos, VPN y antispyware para identificar y controlar aplicaciones en la red independientemente del puerto, protocolo o método de evasión. Sus productos incluyen series como PA-5000, PA-4000 y PA-2000 con diferentes capacidades de almacenamiento y precios para satisfacer las necesidades de grandes, medianas y pequeñas empresas.

Dn11 u3 a35_mmi

La telefonía móvil 3G permite la transmisión de voz y datos a alta velocidad, evolucionando desde las generaciones 2G y 2.5G. El 3GPP supervisa el desarrollo de los estándares 3G que ofrecen mayor seguridad al permitir la autenticación de la red. Aunque las licencias 3G son caras y la cobertura está limitada, presenta ventajas como la transmisión basada en paquetes y mayores velocidades de conexión en comparación con las generaciones anteriores.

Recomendados

Natalia diez uribe 10 c

El documento habla sobre la seguridad informática. Describe diferentes tipos de virus informáticos como caballos de Troya, gusanos, virus de macros, entre otros. También menciona algunos de los principales antivirus del mercado y define brevemente conceptos como hacker, licencia de software y la importancia de la seguridad informática en la era digital.

Surveillance States: Colombian Chapter

El documento resume el panorama mundial de la vigilancia masiva de Estados y discute cómo esto se relaciona con Colombia. Describe varios sistemas de vigilancia colombianos como PUMA y Esperanza que permiten la interceptación masiva de comunicaciones. También cubre temas como la inteligencia colombiana, las contramedidas tecnológicas para la privacidad y concluye que a pesar de los esfuerzos por la seguridad, la privacidad sigue siendo un derecho fundamental.

Firesphere de iboss Network Security

Prevención APT Avanzada, Detección, y Forense

Cambio de monitoreo reactivo a proactivo

Previene el malware con defensa avanzada de amenazas

Detecta infecciones y mitiga el

riesgo a la pérdida de datos

Responde a las brechas con

herramientas de investigación

Comercio electronico slidshare

Este documento trata sobre la seguridad informática y describe sus métodos, leyes y herramientas. Explica la importancia de conocer sobre este tema para minimizar el riesgo de robos en internet y no involucrarse en amenazas criminales. También discute formas comunes de amenazas como robos, sobornos y chantajes, y ofrece recomendaciones para aumentar la seguridad como verificar sitios web y no dar información personal. Finalmente, cubre temas como la vulnerabilidad de sistemas informáticos, auditorías y diseño de políticas de

Seguridad informatica ud8

Este documento presenta resúmenes breves de varias herramientas de seguridad y vulnerabilidad de redes inalámbricas. Muchas de estas herramientas, como Packet smiffing, Nessus, y Aircrack, se pueden usar para auditoría de red con fines educativos o maliciosos como romper la seguridad WEP o WPA. Otras herramientas como Knoppix, WPA Tester y Xirrus Wi-Fi Inspector ayudan a escanear y evaluar redes locales.

Qué Es El Wiki

Wi-Fi es una marca que certifica equipos compatibles con estándares 802.11 para enviar datos a través de ondas de radio en lugar de cables. Aunque el Wi-Fi ofrece movilidad, tiene menos velocidad que cables y puede verse afectado por interferencias. Su mayor desventaja es la seguridad, ya que las redes pueden ser accesibles fuera del perímetro e incluso las claves WEP son vulnerables al cracking. Las redes WPA2 son más seguras.

Palo alto Networks

Palo Alto Networks ofrece firewalls de próxima generación que utilizan técnicas como filtrado de datos, VPN y antispyware para identificar y controlar aplicaciones en la red independientemente del puerto, protocolo o método de evasión. Sus productos incluyen series como PA-5000, PA-4000 y PA-2000 con diferentes capacidades de almacenamiento y precios para satisfacer las necesidades de grandes, medianas y pequeñas empresas.

Dn11 u3 a35_mmi

La telefonía móvil 3G permite la transmisión de voz y datos a alta velocidad, evolucionando desde las generaciones 2G y 2.5G. El 3GPP supervisa el desarrollo de los estándares 3G que ofrecen mayor seguridad al permitir la autenticación de la red. Aunque las licencias 3G son caras y la cobertura está limitada, presenta ventajas como la transmisión basada en paquetes y mayores velocidades de conexión en comparación con las generaciones anteriores.

Proyecto 6 - Seguridad Activa: Acceso a redes

La empresa permite conexiones WiFi pero la seguridad predeterminada podría no ser suficiente. Las vulnerabilidades incluyen la falta de contraseña para acceder al router, credenciales predeterminadas para la administración y la transmisión pública del SSID. WPS no es lo suficientemente robusto debido a que solo requiere averiguar un PIN de 8 dígitos. El filtrado MAC limita drásticamente el acceso y ocultar el SSID solo ofrece una protección mínima y puede debilitar la seguridad de los clientes WiFi. Se re

Joselyn y beccsa

El documento describe la tecnología WiFi, incluyendo sus ventajas y desventajas. Explica que WiFi permite la conexión inalámbrica de dispositivos electrónicos a Internet a través de un punto de acceso con un alcance de 20 metros. Entre sus ventajas se encuentra la comodidad de no usar cables y permitir el acceso múltiple. Una de sus desventajas es la menor velocidad comparada con las conexiones cableadas. También existen riesgos de seguridad que han sido mejorados con estándares como W

Treball serv xarxa

Este documento proporciona información sobre diferentes herramientas de seguridad inalámbrica como Nessus, Knoppix, Aircrack, Wireshark y más. Explica brevemente qué hace cada herramienta, si es de código abierto, y provee enlaces de descarga. También incluye secciones sobre preguntas comunes de seguridad inalámbrica y justificación de frases clave.

Redes de ordenadores y servicios de internet. 2º bac. 09. seguridad en la red...

El documento describe las diferentes zonas de una red corporativa y cómo se segmentan para mejorar la seguridad. Se explica que los servicios accesibles desde Internet se colocan en una zona desmilitarizada (DMZ), mientras que los servicios internos están en la intranet. Los routers dividen la red y controlan el tráfico entre zonas. También se menciona la importancia de actualizar el firmware de los dispositivos de red y auditar el tráfico de red para detectar anomalías.

Wimax

Wimax es una tecnología inalámbrica de largo alcance que puede ofrecer banda ancha a zonas rurales alejadas de las ciudades hasta 50 km de distancia, con mayores velocidades y capacidad que WiFi. Proporciona una conexión robusta y segura capaz de transmitir voz, datos e incluso video.

Internet Wi Fi

Este documento describe lo que es Wi-Fi, incluyendo dispositivos como routers y puntos de acceso que permiten la conexión inalámbrica entre dispositivos. También discute problemas comunes de Wi-Fi como la saturación del espectro radioeléctrico debido al alto número de usuarios, lo que afecta las conexiones de larga distancia. Otro problema es que muchas redes se instalan sin considerar la seguridad, lo que las hace vulnerables a crackers. Además, existen programas que pueden capturar paquetes de datos e identificar contrase

La Red Y Sus Amenazas Powerpoint

El documento habla sobre las amenazas a la seguridad en internet y las medidas para protegerse. Explica los tipos de amenazas como virus, malware y hackers, e indica formas de prevenirlos mediante antivirus, cortafuegos, contraseñas y actualizaciones. También recomienda realizar copias de seguridad periódicas de los archivos y tomar precauciones al usar el correo electrónico, descargar archivos y conectarse a redes inalámbricas.

Redes inalámbricas y sus tipos

Este documento describe los tipos principales de redes inalámbricas. Explica que las redes inalámbricas transmiten datos a través del aire usando diferentes tecnologías en lugar de cables. Se clasifican en redes de área personal como Bluetooth y ZigBee, y redes de área metropolitana como WiMAX, dependiendo de su alcance. También discute las ventajas de facilidad de instalación y movilidad, así como los inconvenientes relacionados con la estabilidad y la seguridad.

Dat0 09 febrero seguridad en redes abiertas

Este documento describe los riesgos de conectarse a redes Wi-Fi públicas y abiertas y ofrece recomendaciones para mejorar la seguridad. Algunos riesgos incluyen el robo de datos transmitidos o almacenados si la red no está protegida, la infección de dispositivos por virus, y que usuarios malintencionados puedan interceptar o modificar la comunicación. Se recomienda usar una VPN, borrar la red después de conectarse, desactivar Wi-Fi cuando no se use, usar aplicaciones de seguridad, y evitar conectarse

Redes inalambricas

El documento discute la importancia de la seguridad en las redes inalámbricas debido a que las señales de radio pueden propagarse más allá de los límites deseados y permitir el acceso no autorizado. Existen varios métodos para limitar el acceso como la autentificación MAC, IPsec, WEP, WPA e IDS inalámbricos. Las vulnerabilidades incluyen configuraciones débiles de puntos de acceso, interceptación de paquetes y cifrados débiles como WEP de 128 bits.

áRbol De Problemas Y Soluciones

El documento habla sobre el árbol de problemas y soluciones relacionado con el gusano Conficker. El gusano infectó sistemas Windows y los criminales cibernéticos cubrieron la web con spam sobre drogas falsas. Esto causó consecuencias como que los piratas operaran como empresas. Las soluciones propuestas incluyen implementar antivirus más eficientes, crear recomendaciones para evitar infecciones, formar más peritos para encontrar criminales y elaborar medidas contra la delincuencia cibernética.

VIRUS Y ANTIVIRUS INFORMATICOS

El documento habla sobre los virus informáticos, sus características, métodos de infección, tipos y formas de protegerse. Explica que los virus son programas dañinos que se replican a sí mismos para manipular, destruir o robar información. También describe diferentes tipos de antivirus y sus características para detectar y eliminar virus. Concluye que es difícil prevenir la propagación de virus y es importante evitar medios de infección y tener instalado un buen antivirus.

VIRUS Y VACUNAS INFORMATICAS

Este documento describe los virus informáticos, sus características, métodos de infección, tipos y formas de protegerse. Explica que los virus son programas dañinos que se replican a sí mismos para manipular, destruir o robar información. También analiza diferentes tipos de antivirus y sus fortalezas y debilidades para detectar virus. Concluye que es difícil prevenir la propagación de virus y es importante evitar métodos de infección y mantener software antivirus actualizado.

Presentación RSS

Es un contenido donde encontramos información acerca de RSS,su significado, como funciona, y los tipos de RSS.

Margarida Botelho- Ilustradora

Margarida Botelho é uma arquiteta e ilustradora portuguesa. Ela estudou desenho e ilustração e cofundou um grupo de teatro infantil. Seu trabalho se concentra em livros infantis e promoção da leitura, explorando fotografia e objetos tridimensionais.

Turismo no Centro - Plano de Desenvolvimento Turístico do Centro da cidade de...

Turismo no Centro - Plano de Desenvolvimento Turístico do Centro da cidade de...Ana Carolina Borges Pinheiro

O documento apresenta um plano de desenvolvimento turístico para o Centro da cidade de São Paulo. Foi elaborado por mais de 800 estudantes de seis universidades paulistanas em parceria com a São Paulo Turismo. O plano mapeia os atrativos turísticos do Centro, analisa a infraestrutura de apoio ao turismo na região e propõe estratégias de ação para impulsionar o turismo no local.Hipervinculos 1 k

La lista contiene 16 hipervínculos que dirigen a recetas de cocina de diversos platos como sushi, lasagna, vegetales estilo tailandés, rollos primavera, pollo a la plancha y baguette, entre otros. Cada receta incluye una lista de ingredientes y los pasos para su preparación.

INTRODUCCION A LA ECONOMIA

El documento presenta una introducción a la economía, abarcando temas como la definición de economía, sus antecedentes históricos, teorías del valor, estructura económica de México y sectores de la economía. Explica conceptos clave como necesidades humanas, bienes, teoría subjetiva y objetiva del valor, y describe la estructura política y económica de México, incluyendo sus poderes legislativo, ejecutivo y judicial, así como las secretarías del gobierno federal.

Más contenido relacionado

La actualidad más candente

Proyecto 6 - Seguridad Activa: Acceso a redes

La empresa permite conexiones WiFi pero la seguridad predeterminada podría no ser suficiente. Las vulnerabilidades incluyen la falta de contraseña para acceder al router, credenciales predeterminadas para la administración y la transmisión pública del SSID. WPS no es lo suficientemente robusto debido a que solo requiere averiguar un PIN de 8 dígitos. El filtrado MAC limita drásticamente el acceso y ocultar el SSID solo ofrece una protección mínima y puede debilitar la seguridad de los clientes WiFi. Se re

Joselyn y beccsa

El documento describe la tecnología WiFi, incluyendo sus ventajas y desventajas. Explica que WiFi permite la conexión inalámbrica de dispositivos electrónicos a Internet a través de un punto de acceso con un alcance de 20 metros. Entre sus ventajas se encuentra la comodidad de no usar cables y permitir el acceso múltiple. Una de sus desventajas es la menor velocidad comparada con las conexiones cableadas. También existen riesgos de seguridad que han sido mejorados con estándares como W

Treball serv xarxa

Este documento proporciona información sobre diferentes herramientas de seguridad inalámbrica como Nessus, Knoppix, Aircrack, Wireshark y más. Explica brevemente qué hace cada herramienta, si es de código abierto, y provee enlaces de descarga. También incluye secciones sobre preguntas comunes de seguridad inalámbrica y justificación de frases clave.

Redes de ordenadores y servicios de internet. 2º bac. 09. seguridad en la red...

El documento describe las diferentes zonas de una red corporativa y cómo se segmentan para mejorar la seguridad. Se explica que los servicios accesibles desde Internet se colocan en una zona desmilitarizada (DMZ), mientras que los servicios internos están en la intranet. Los routers dividen la red y controlan el tráfico entre zonas. También se menciona la importancia de actualizar el firmware de los dispositivos de red y auditar el tráfico de red para detectar anomalías.

Wimax

Wimax es una tecnología inalámbrica de largo alcance que puede ofrecer banda ancha a zonas rurales alejadas de las ciudades hasta 50 km de distancia, con mayores velocidades y capacidad que WiFi. Proporciona una conexión robusta y segura capaz de transmitir voz, datos e incluso video.

Internet Wi Fi

Este documento describe lo que es Wi-Fi, incluyendo dispositivos como routers y puntos de acceso que permiten la conexión inalámbrica entre dispositivos. También discute problemas comunes de Wi-Fi como la saturación del espectro radioeléctrico debido al alto número de usuarios, lo que afecta las conexiones de larga distancia. Otro problema es que muchas redes se instalan sin considerar la seguridad, lo que las hace vulnerables a crackers. Además, existen programas que pueden capturar paquetes de datos e identificar contrase

La Red Y Sus Amenazas Powerpoint

El documento habla sobre las amenazas a la seguridad en internet y las medidas para protegerse. Explica los tipos de amenazas como virus, malware y hackers, e indica formas de prevenirlos mediante antivirus, cortafuegos, contraseñas y actualizaciones. También recomienda realizar copias de seguridad periódicas de los archivos y tomar precauciones al usar el correo electrónico, descargar archivos y conectarse a redes inalámbricas.

Redes inalámbricas y sus tipos

Este documento describe los tipos principales de redes inalámbricas. Explica que las redes inalámbricas transmiten datos a través del aire usando diferentes tecnologías en lugar de cables. Se clasifican en redes de área personal como Bluetooth y ZigBee, y redes de área metropolitana como WiMAX, dependiendo de su alcance. También discute las ventajas de facilidad de instalación y movilidad, así como los inconvenientes relacionados con la estabilidad y la seguridad.

Dat0 09 febrero seguridad en redes abiertas

Este documento describe los riesgos de conectarse a redes Wi-Fi públicas y abiertas y ofrece recomendaciones para mejorar la seguridad. Algunos riesgos incluyen el robo de datos transmitidos o almacenados si la red no está protegida, la infección de dispositivos por virus, y que usuarios malintencionados puedan interceptar o modificar la comunicación. Se recomienda usar una VPN, borrar la red después de conectarse, desactivar Wi-Fi cuando no se use, usar aplicaciones de seguridad, y evitar conectarse

Redes inalambricas

El documento discute la importancia de la seguridad en las redes inalámbricas debido a que las señales de radio pueden propagarse más allá de los límites deseados y permitir el acceso no autorizado. Existen varios métodos para limitar el acceso como la autentificación MAC, IPsec, WEP, WPA e IDS inalámbricos. Las vulnerabilidades incluyen configuraciones débiles de puntos de acceso, interceptación de paquetes y cifrados débiles como WEP de 128 bits.

áRbol De Problemas Y Soluciones

El documento habla sobre el árbol de problemas y soluciones relacionado con el gusano Conficker. El gusano infectó sistemas Windows y los criminales cibernéticos cubrieron la web con spam sobre drogas falsas. Esto causó consecuencias como que los piratas operaran como empresas. Las soluciones propuestas incluyen implementar antivirus más eficientes, crear recomendaciones para evitar infecciones, formar más peritos para encontrar criminales y elaborar medidas contra la delincuencia cibernética.

VIRUS Y ANTIVIRUS INFORMATICOS

El documento habla sobre los virus informáticos, sus características, métodos de infección, tipos y formas de protegerse. Explica que los virus son programas dañinos que se replican a sí mismos para manipular, destruir o robar información. También describe diferentes tipos de antivirus y sus características para detectar y eliminar virus. Concluye que es difícil prevenir la propagación de virus y es importante evitar medios de infección y tener instalado un buen antivirus.

VIRUS Y VACUNAS INFORMATICAS

Este documento describe los virus informáticos, sus características, métodos de infección, tipos y formas de protegerse. Explica que los virus son programas dañinos que se replican a sí mismos para manipular, destruir o robar información. También analiza diferentes tipos de antivirus y sus fortalezas y debilidades para detectar virus. Concluye que es difícil prevenir la propagación de virus y es importante evitar métodos de infección y mantener software antivirus actualizado.

La actualidad más candente (13)

Redes de ordenadores y servicios de internet. 2º bac. 09. seguridad en la red...

Redes de ordenadores y servicios de internet. 2º bac. 09. seguridad en la red...

Destacado

Presentación RSS

Es un contenido donde encontramos información acerca de RSS,su significado, como funciona, y los tipos de RSS.

Margarida Botelho- Ilustradora

Margarida Botelho é uma arquiteta e ilustradora portuguesa. Ela estudou desenho e ilustração e cofundou um grupo de teatro infantil. Seu trabalho se concentra em livros infantis e promoção da leitura, explorando fotografia e objetos tridimensionais.

Turismo no Centro - Plano de Desenvolvimento Turístico do Centro da cidade de...

Turismo no Centro - Plano de Desenvolvimento Turístico do Centro da cidade de...Ana Carolina Borges Pinheiro

O documento apresenta um plano de desenvolvimento turístico para o Centro da cidade de São Paulo. Foi elaborado por mais de 800 estudantes de seis universidades paulistanas em parceria com a São Paulo Turismo. O plano mapeia os atrativos turísticos do Centro, analisa a infraestrutura de apoio ao turismo na região e propõe estratégias de ação para impulsionar o turismo no local.Hipervinculos 1 k

La lista contiene 16 hipervínculos que dirigen a recetas de cocina de diversos platos como sushi, lasagna, vegetales estilo tailandés, rollos primavera, pollo a la plancha y baguette, entre otros. Cada receta incluye una lista de ingredientes y los pasos para su preparación.

INTRODUCCION A LA ECONOMIA

El documento presenta una introducción a la economía, abarcando temas como la definición de economía, sus antecedentes históricos, teorías del valor, estructura económica de México y sectores de la economía. Explica conceptos clave como necesidades humanas, bienes, teoría subjetiva y objetiva del valor, y describe la estructura política y económica de México, incluyendo sus poderes legislativo, ejecutivo y judicial, así como las secretarías del gobierno federal.

Destacado (9)

Turismo no Centro - Plano de Desenvolvimento Turístico do Centro da cidade de...

Turismo no Centro - Plano de Desenvolvimento Turístico do Centro da cidade de...

Similar a Actividad1 grupo 100201 183

Trabajo informatica

El documento describe varias medidas básicas de seguridad para proteger aplicaciones web como realizar copias de seguridad, mantener el equipo del servidor en un lugar seguro, protegerlo con contraseñas rigurosas y mantener actualizados los sistemas operativos y software. También explica algunas amenazas comunes como virus, troyanos, y spyware, y métodos de protección como antivirus, cortafuegos y contraseñas seguras.

Trabajo informatica

Este documento describe varias medidas de seguridad para proteger redes y aplicaciones web, incluyendo realizar copias de seguridad, mantener equipos de manera segura físicamente, usar contraseñas seguras, mantener software actualizado, y usar antivirus y firewalls. También explica varias amenazas cibernéticas como virus, troyanos, y spyware, así como medidas comunes de protección como antivirus, cortafuegos y contraseñas.

Clase 14 internet2 firewalls y spyware

Este documento resume la agenda de una clase sobre temas de tecnología de la información. La clase cubrirá el Internet2, las limitaciones de IPv4 y mejoras, los firewalls, el spyware, y concluirá con los objetivos de la clase que son explicar el Internet2, los usos de los firewalls, y comprender los peligros del spyware.

Conferencia arquitectura de Ciberdefensa APT

El documento describe varios elementos clave de una arquitectura de ciberdefensa para enfrentar amenazas avanzadas persistentes (APT). Menciona que las defensas estándar no son efectivas contra las APT y propone implementar medidas como capacitación de usuarios, reglas fuertes en IDS/IPS, análisis de tráfico en sandbox, inspección de todo el tráfico saliente y correlación de eventos para mejorar la detección. También recomienda crear listas blancas de redes y procesos confiables para enfocar los es

IDS ( Intrusion Detection System )

Este documento describe los sistemas de detección de intrusiones (IDS) y algunas herramientas representativas. Los IDS monitorean el tráfico de red en busca de actividades maliciosas mediante el uso de bibliotecas de reglas que describen técnicas de ataque conocidas. Tripwire Enterprise y Snort son dos ejemplos de herramientas IDS, con Tripwire enfocada en grandes redes y Snort siendo de código abierto para Windows y Linux.

Seguridad Inalámbrica

Este documento clasifica diferentes herramientas de seguridad y vulnerabilidad de redes inalámbricas. Proporciona una tabla con información sobre cada herramienta como su descripción, si es de código abierto o comercial, la plataforma, el tipo de seguridad que provee o vulnera, y una URL para su descarga. También incluye actividades sobre la mejor protección para redes Wi-Fi, cómo vulnerar la seguridad Wi-Fi, cómo construir una antena Wi-Fi casera, y detectores Wi-Fi. Finalmente, discute cómo las

2012temariohackingv9

Este documento describe un taller de 35 horas sobre hacking ético y seguridad de la información dividido en 11 módulos. El taller enseña técnicas avanzadas de hacking para que los participantes aprendan cómo piensan los hackers y así puedan mejorar la seguridad de sus empresas. Los módulos cubren temas como investigación digital, escaneo de redes, hacking de sistemas, hacking web, pentesting y detección de intrusos.

Firewall palo alto

El documento describe los productos de firewall Palo Alto Networks, incluyendo dispositivos de hardware como el PA-7050 y soluciones virtuales como VM-Series. Ofrece funciones de seguridad como detección y prevención de amenazas, filtrado de aplicaciones y contenido, y protección contra malware. El documento también cubre requisitos de instalación como temperatura ambiente y flujo de aire para el hardware.

Manejo de software de seguridad en el equipo de computo!

El documento describe las características y funciones de varias herramientas de seguridad digital como actualizaciones automáticas de sistemas operativos, filtros anti-phishing, firewalls, antivirus, antispyware y antispam. Explica que estas herramientas ayudan a mantener los equipos actualizados, bloquear sitios web fraudulentos, filtrar tráfico no deseado, eliminar malware y reducir correo no deseado.

Manejo de software de seguridad en el equipo de computo!

El documento describe las características y funciones de varias herramientas de seguridad digital como actualizaciones automáticas de sistemas operativos, filtros anti-phishing, firewalls, antivirus, antispyware y antispam. Explica que estas herramientas ayudan a mantener los equipos actualizados, bloquear tráfico y sitios web no deseados, eliminar malware como virus y spyware, y filtrar correo electrónico no deseado (spam).

Tarea del blog

El documento describe las características y funcionalidades de las actualizaciones automáticas de sistemas operativos y software de seguridad como antivirus y firewalls. Explica que las actualizaciones mantienen los sistemas protegidos de vulnerabilidades que podrían ser explotadas por virus o hackers. También describe las características clave de los filtros antiphishing y cómo funcionan los firewalls para filtrar el tráfico de red de forma segura.

Zscaler - webcast de Gartner - Los peligros ocultos detrás de su motor de bús...

Este documento resume un webcast educativo sobre los peligros ocultos detrás de los motores de búsqueda favoritos. El orador principal será Peter Firstbrook de Gartner, quien hablará sobre cómo los hackers están aprovechando recursos legítimos como sitios web populares y redes sociales para dirigir el tráfico a sitios maliciosos a través de técnicas de optimización de motores de búsqueda y explotando vulnerabilidades en sitios populares. El webcast también incluirá una sesión de preguntas y respuestas.

Proyecto

El documento proporciona información sobre redes y seguridad informática. Explica los tipos de redes como LAN, WAN y MAN, protocolos de red como IPX, NetBIOS y NetBEUI, y cómo crear y configurar redes. También describe utilidades básicas de redes como compartir recursos y comunicarse, así como recomendaciones para la seguridad de redes como usar firewalls y software antivirus, y proteger redes inalámbricas con claves de seguridad y cambiar los SSID y contraseñas predeterminados. Finalmente, disc

Conozca y detecte los nuevos ataques cibernéticos apt a los que se expone su ...

Este documento ofrece una descripción de los servicios y soluciones de seguridad de información y conectividad que provee una compañía. Incluye soluciones de conectividad como internet empresarial, redes privadas de datos y fibra óptica, así como soluciones de seguridad como antivirus, firewalls, seguridad de correo electrónico y prevención de fuga de información. También describe soluciones de video IP, redes LAN, correo electrónico y colaboración, así como servicios de consultoría en seguridad.

Seguridad de redes

El documento trata sobre la seguridad de las redes. Explica las buenas prácticas de seguridad en internet, los diferentes tipos de virus y software malicioso, el funcionamiento y tipos de analizadores de redes, los puntos de acceso inalámbricos y sus funciones, y los riesgos para la seguridad de las redes.

Seguridad de redes

El documento trata sobre la seguridad de las redes. Explica las buenas prácticas de seguridad en internet, los diferentes tipos de virus y software malicioso, el funcionamiento y tipos de analizadores de redes, los puntos de acceso inalámbricos y sus funciones, y los riesgos para la seguridad de las redes.

Sesion7

Las redes de computadoras permiten que dos o más dispositivos compartan recursos como datos, programas y hardware de forma rápida y eficiente, lo que resulta en ahorros de costos y tiempo. Existen diferentes tipos de redes que se definen por su alcance geográfico, como las redes de área personal, las redes de área local en una oficina o edificio, y las redes de área amplia que se extienden entre ciudades o países.

Trabajo informatica

Este documento proporciona información sobre medidas básicas de seguridad para proteger aplicaciones web, como realizar copias de seguridad, mantener el equipo del servidor en un lugar seguro y usar contraseñas rigurosas. También describe amenazas comunes como virus, troyanos y spyware, y métodos de protección como antivirus, cortafuegos y contraseñas. Finalmente, discute herramientas colaborativas y la evolución de la Web 2.0 hacia aplicaciones dirigidas al usuario que incluyen redes sociales.

FUGAS DE INFORMACIÓN Y CONTROL DE METADATOS

En esta presentación se pretende mostrar la facilidad que tiene un atacante para conseguir información de nuestra entidad a través de fuentes de acceso público y adquirir una inteligencia extra para su ataque.

Servicios en red

Este documento proporciona información sobre varios programas y herramientas de seguridad informática y Wi-Fi. Incluye descripciones de software como Packet Sniffing, Nessus, Aircrack y Wireshark que pueden usarse para auditorías de seguridad o con fines maliciosos. También incluye consejos sobre cómo proteger y vulnerar la seguridad de las redes Wi-Fi.

Similar a Actividad1 grupo 100201 183 (20)

Manejo de software de seguridad en el equipo de computo!

Manejo de software de seguridad en el equipo de computo!

Manejo de software de seguridad en el equipo de computo!

Manejo de software de seguridad en el equipo de computo!

Zscaler - webcast de Gartner - Los peligros ocultos detrás de su motor de bús...

Zscaler - webcast de Gartner - Los peligros ocultos detrás de su motor de bús...

Conozca y detecte los nuevos ataques cibernéticos apt a los que se expone su ...

Conozca y detecte los nuevos ataques cibernéticos apt a los que se expone su ...

Último

La Inteligencia Artificial en la actualidad.docx

La inteligencia Artificial y su importante rol en la actualidad.

Todo sobre la tarjeta de video (Bienvenidos a mi blog personal)

Power point, diseñado por estudiantes de ciclo 1 arquitectura de plataformas, esta con la finalidad de dar a conocer el componente hardware llamado tarjeta de video..

El uso de las TIC en la vida cotidiana.pptx

En esta presentación, he compartido información sobre las Tecnologías de la Información y la Comunicación (TIC) y su aplicación en diversos ámbitos de la vida cotidiana, como el hogar, la educación y el trabajo.

He explicado qué son las TIC, las diferentes categorías y sus respectivos ejemplos, así como los beneficios y aplicaciones en cada uno de estos ámbitos.

Espero que esta información sea útil para quienes la lean y les ayude a comprender mejor las TIC y su impacto en nuestra vida cotidiana.

Programming & Artificial Intelligence ebook.pdf

para programadores y desarrolladores de inteligencia artificial y machine learning, como se automatiza una cadena de valor o cadena de valor gracias a la teoría por Manuel Diaz @manuelmakemoney

Refrigeradores Samsung Modo Test y Forzado

Reparación de refrigeradores Samsung, forzado de deshielo.

EXAMEN DE TOPOGRAFIA RESUELTO-2017 CURSO DE UNIVERSIDAD

EXAMEN DE TOPOGRAFIA RESUELTO-2017 CURSO DE UNIVERSIDAD

PLAN DE MANTENMIENTO preventivo de un equipo de computo.pdf

un mantenimiento preventivo es muy importante

MONOGRAFIA memoria RAM.docx trabajo DE TECNOLOGIA

información sobre la memoria RAM ,SUS TIPOS CARACTERISTICAS ETC

GULARTE ZARZOSA LEIA ERENI 1 CICLO.

Inteligencia Artificial

La inteligencia artificial sigue evolucionando rápidamente, prometiendo transformar múltiples aspectos de la sociedad mientras plantea importantes cuestiones que requieren una cuidadosa consideración y regulación.

Manual de soporte y mantenimiento de equipo de cómputo

En este manual se encontrará información para desarrollar estrategias de mantenimientos exitosas.

Último (20)

Todo sobre la tarjeta de video (Bienvenidos a mi blog personal)

Todo sobre la tarjeta de video (Bienvenidos a mi blog personal)

Presentación Seguridad Digital Profesional Azul Oscuro (1).pdf

Presentación Seguridad Digital Profesional Azul Oscuro (1).pdf

Manual de Soporte y mantenimiento de equipo de cómputos

Manual de Soporte y mantenimiento de equipo de cómputos

EXAMEN DE TOPOGRAFIA RESUELTO-2017 CURSO DE UNIVERSIDAD

EXAMEN DE TOPOGRAFIA RESUELTO-2017 CURSO DE UNIVERSIDAD

PLAN DE MANTENMIENTO preventivo de un equipo de computo.pdf

PLAN DE MANTENMIENTO preventivo de un equipo de computo.pdf

Manual Web soporte y mantenimiento de equipo de computo

Manual Web soporte y mantenimiento de equipo de computo

Manual de soporte y mantenimiento de equipo de cómputo

Manual de soporte y mantenimiento de equipo de cómputo

Actividad1 grupo 100201 183

- 1. Clasificación Redesinformáticas Durani Diaz Red personal o PAN R. área local o LAN r. de área de campus o CAN r. de área metropolitana o MAN Red irregular r. de área amplia o WAN r. de área de almacenamiento o SAN r. de área localvirtual(virtualLAN, VLAN) Cable coaxial Cable depar trenzado Fibra óptica red por radio Redpor infrarrojos Red por microondas Cliente- servidor Peer-to-peer La redenbus Reden anillo Reden estrella Reden malla Reden árbol Redmixta Unidireccional Bidiccional Full-duplex Redprivada Redde accesopublico Una intranet Internet Redcomercial Rededucativa Redpara el procesode datos

- 2. b. 5 riesgosdel usodel internety5 alternativasde soluciónparaminimizarlos. RIESGOS DEL INTERNET malware spyware acceso a informacion peligrosa , inmoral, ilicita accesoa informacion poco fiabley falsa virus informatico M mantener instalado y actualizado el anti spyware Mantener un antivirus instalado y actualizado. Restringir descargas de software específicamente en entidades o empresas donde se posee información valiosa. Instalación y configuración del firewalls para monitorear trafico entrante y saliente. Implementar herramientas para revisar e-mails en busca de spam. Tener conocimientos de las reglas de internet para una navegación segura. Acogerse a las normas de cada una de las páginas o sitios web para realizar publicaciones. Bloqueos a páginas ilícitas, sobre todo para los niños. Evitar delinquir distribuyendo a través de internet información para la que no se tiene permiso. Consultar varias fuentes de información Verificar información Verificar que la pagina sea confiable Tener en cuenta que la información esteactualizada Dispersión de la información Mantener antivirus en el computador Mantener antivirus actualizado Revisar con el antivirus todos los dispositivos que se conecten. Hacer revisión periódica al PC en busca de virus No descargar e- mail de dudosa procedencia. Mantener instalado y actualizado el anti spyware Mantener un antivirus instalado y actualizado. Restringir descargas de sowftare específicamente en entidades o empresas donde se posee información valiosa. Instalación y configuración del firewalls para monitorear trafico entrante y saliente. Implementar herramientas para revisar e-mails en busca de spam. Tener un antivirus en el computador, Mantener antivirus actualizado Mantener el sistema operativo actualizado Tener el firewall activado Revisar con el antivirus todos los dispositivos que se conecten.

- 3. c. definición de buscador especializado, características y mencione (5) cinco buscadores especializados en tecnología buscadorr especializadoen tecnologia herramienta que restringe la busqy¿ueda en las pagina Web , estos se limitan en un tema en concreto y recogen todas las fuentes que se encuentre sobre esa tematica caracteristicas informacion confiable rapides al encontrar la informacion software libre( abierto para todo publico) varias opciones defuente sobrela tematica facil deutilizar buscadores scirus gooogle citeseer.ist google libros yahoo

- 4. d. evolución de la WEB evolucion de la web web 1.0 1991 ssitema basado en hipertexto pocos productores de contenido muchos lectores deestos contenidos paginas estaticas l a actualizacion delos sitios no se realiza de forma periodica sitios direccionales y no colaborativos l los usuarios son lectores consumidores interaccionminima reducida a formularios de contacto, incripcion, voletines, etc web informativa web 2.0 2004 sistema basado en comunidades deusuarios el usuarioes el centro participacionde usuarios usabilidad( facilidad deutilizacion de las herramientas) navegacionmas agily rapida web social web 3.o 2006 transformacionde la red en una base de datos web semantica

- 5. e. requisitos para tener una conexión a internet y la función que cumple cada uno de ellos. conexion a internet se necesita conexionfisica ( dispositivos de hardware tarjetas de red ethernet ( cable UTP) tarjetas de red wireless ( ondas) conexionlogica (protocolos) protocolo TCP/IP ejecuta la conexiona internet yla transferencia de datos protocolo FTP transferencia de archivos desde un servidor aplicaciones navegadores internet explorer,mozilla,firefox, opera,google,chrome, safari. Transferencia de datos Transferenciade datos y la interpretaciónde losmismos Permitenlacorrectavisibilidad de la información