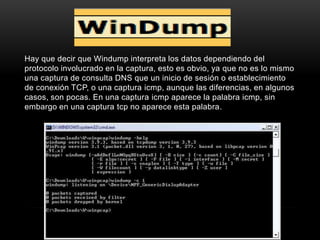

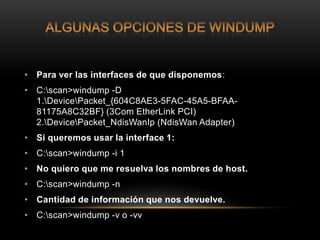

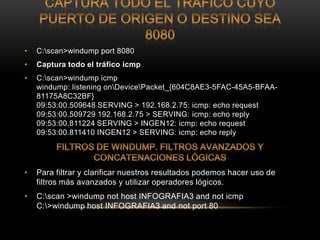

Este documento describe cómo investigar y utilizar analizadores de protocolos de red. Explica que estos analizadores capturan y decodifican paquetes de red para identificar problemas y comportamientos inusuales. Luego recomienda descargar e instalar el analizador Windump y muestra algunos de sus usos como filtrar tráfico por puerto, protocolo o host.