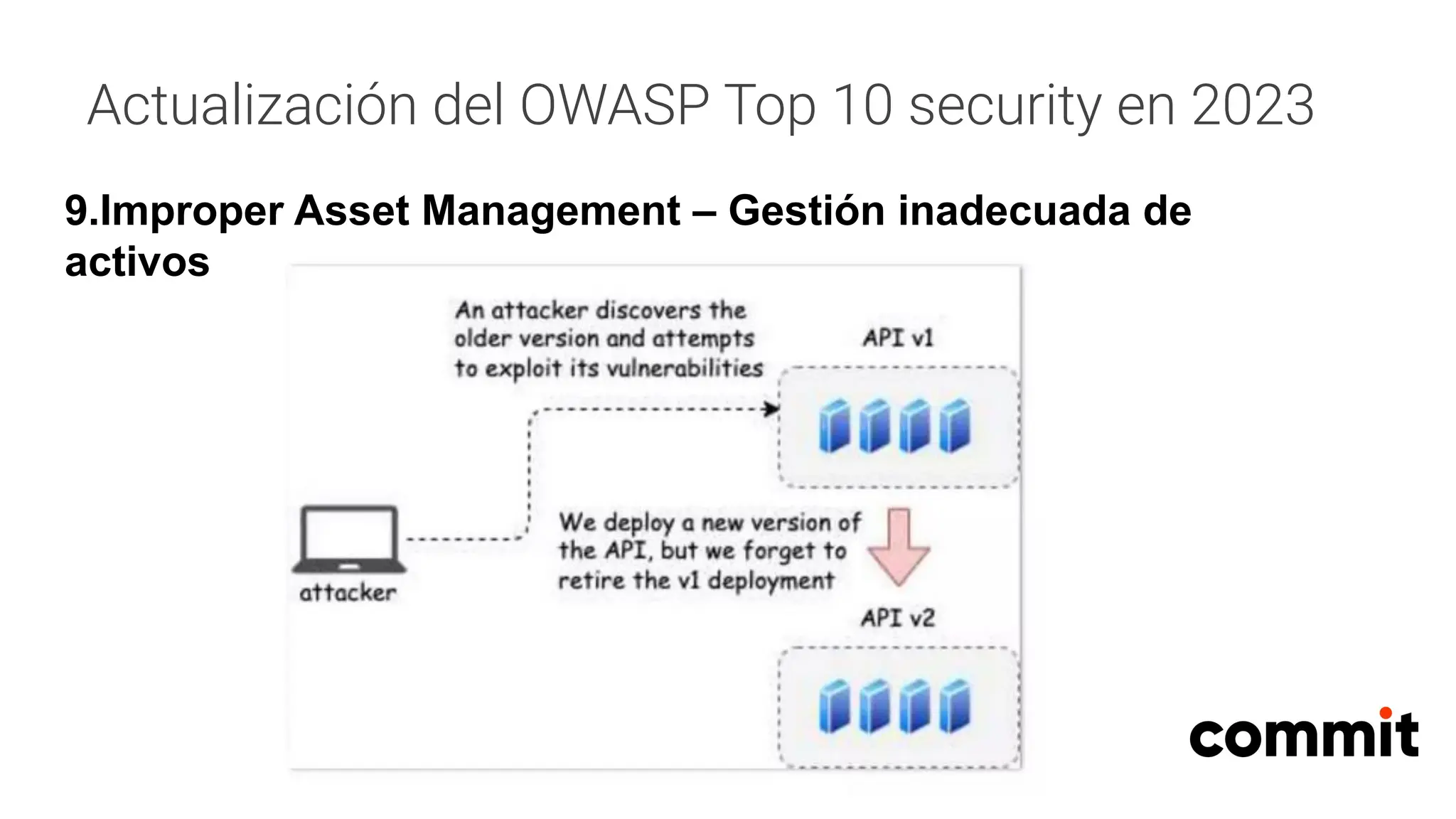

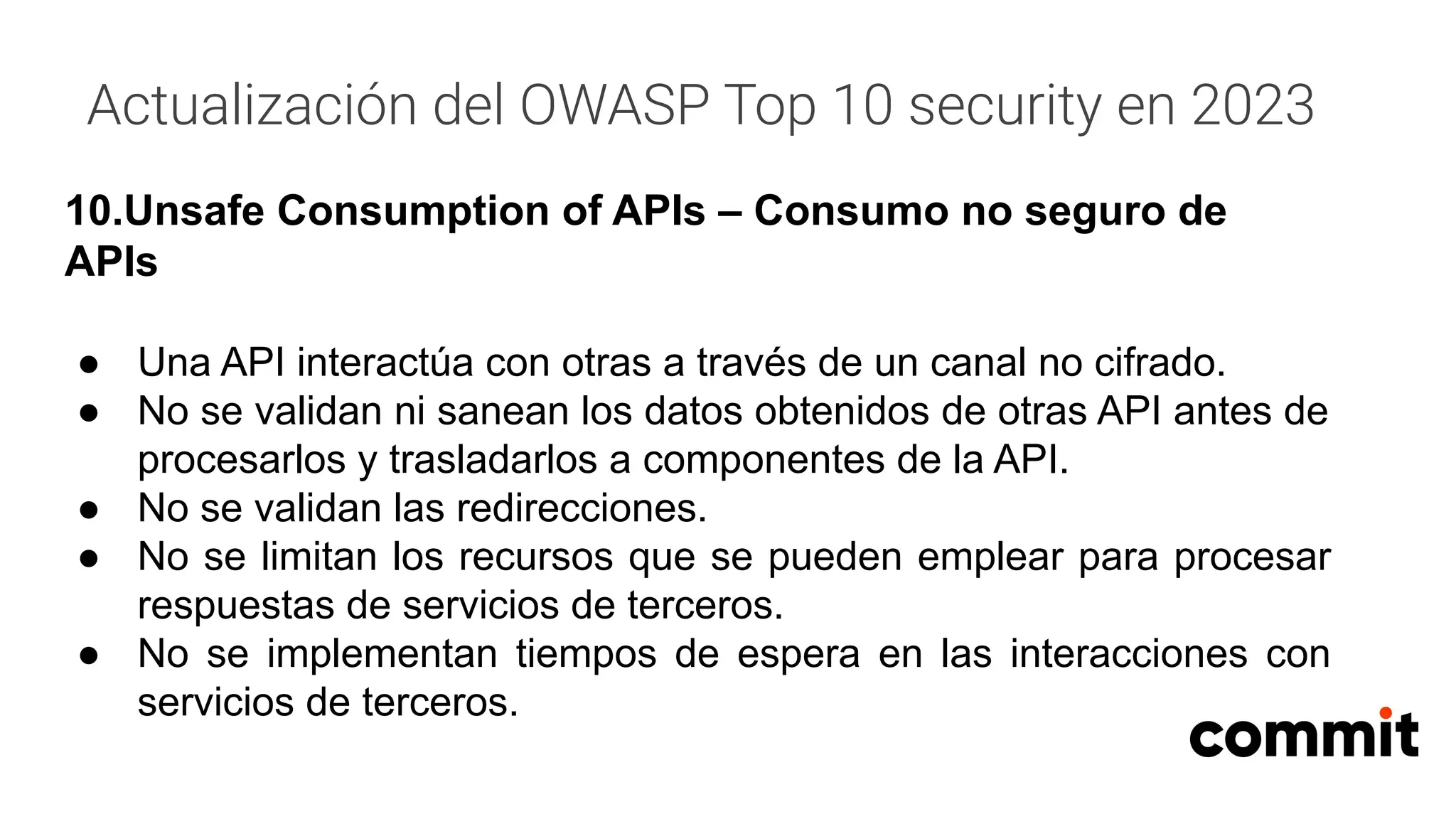

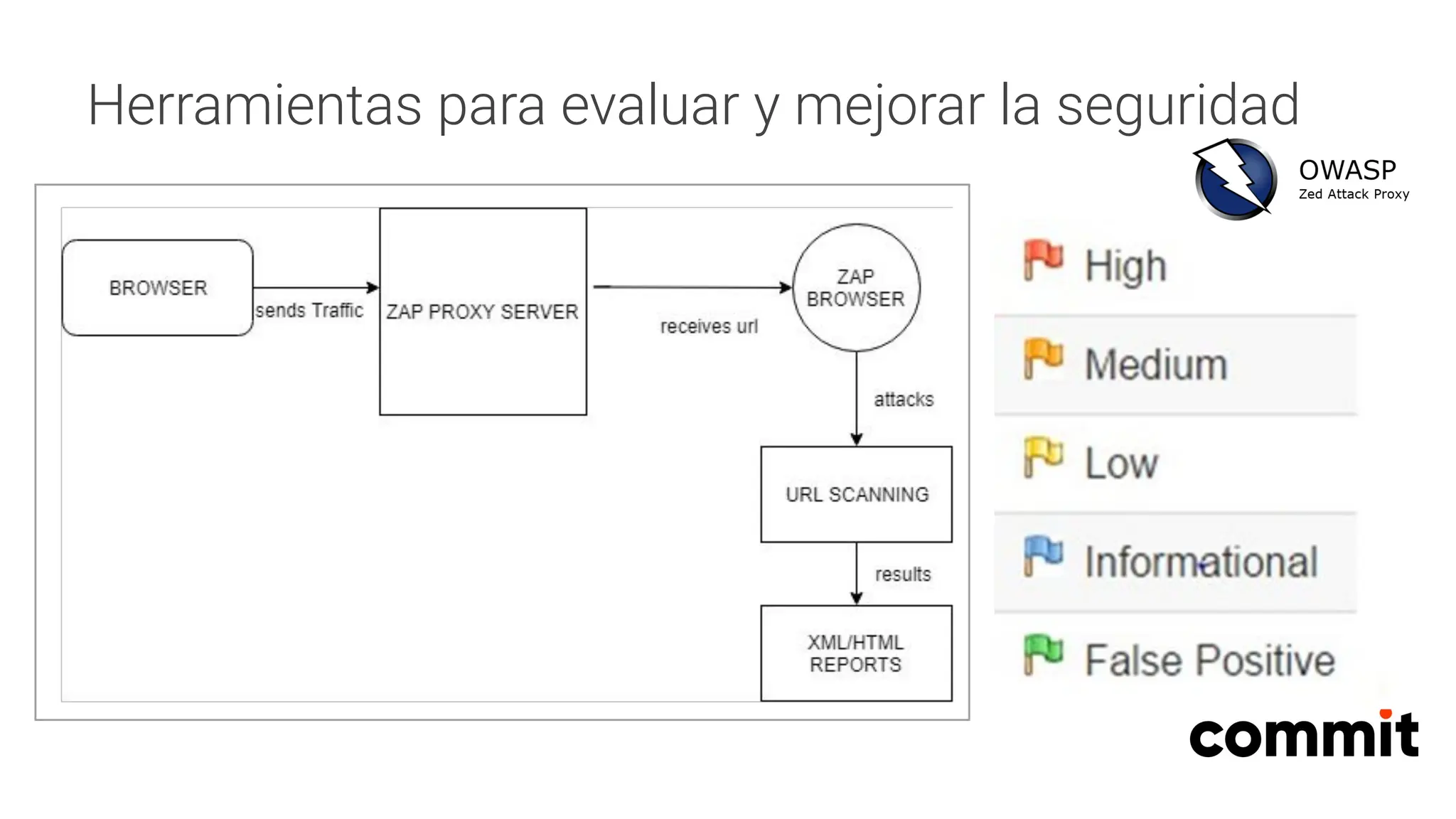

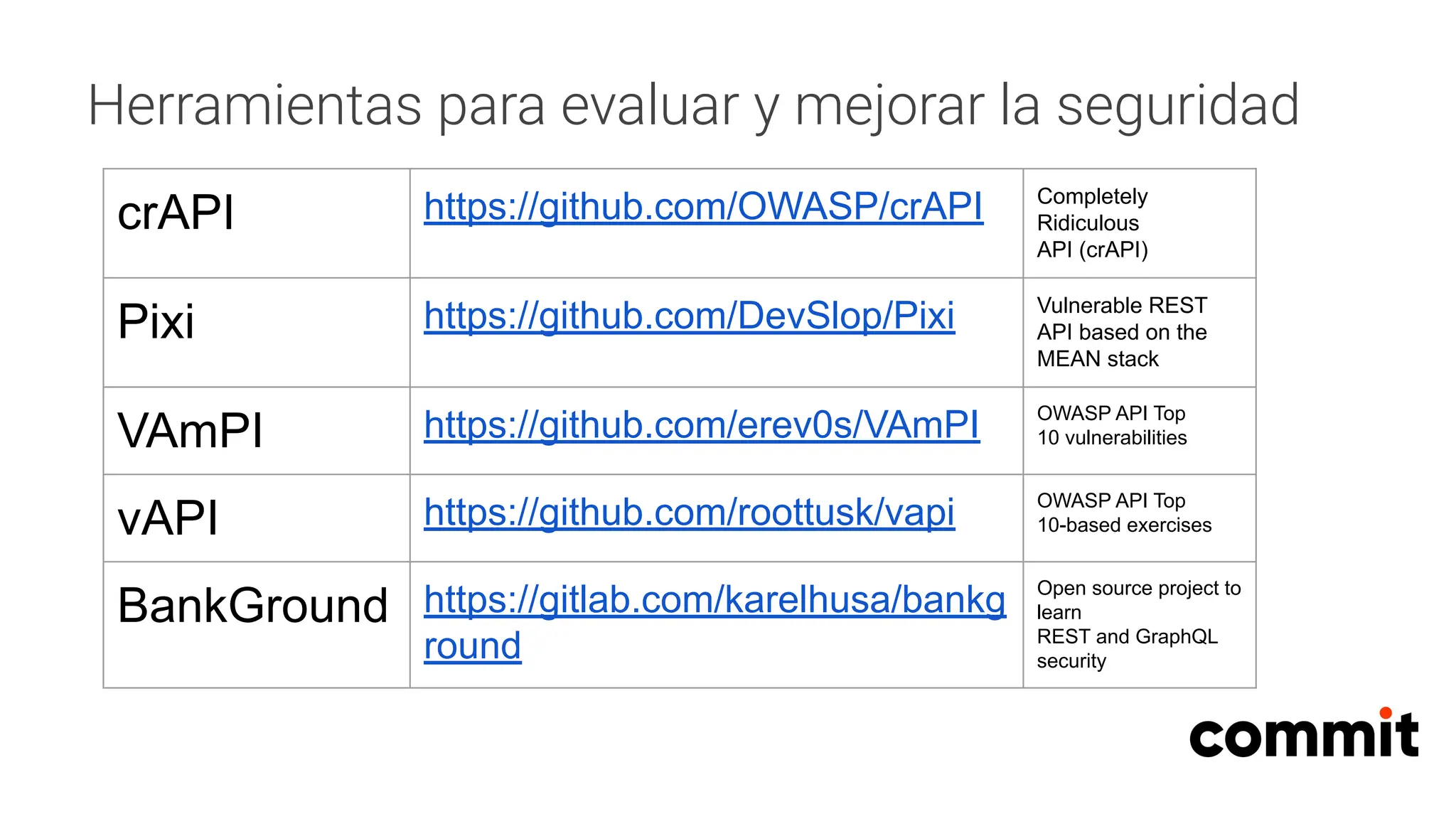

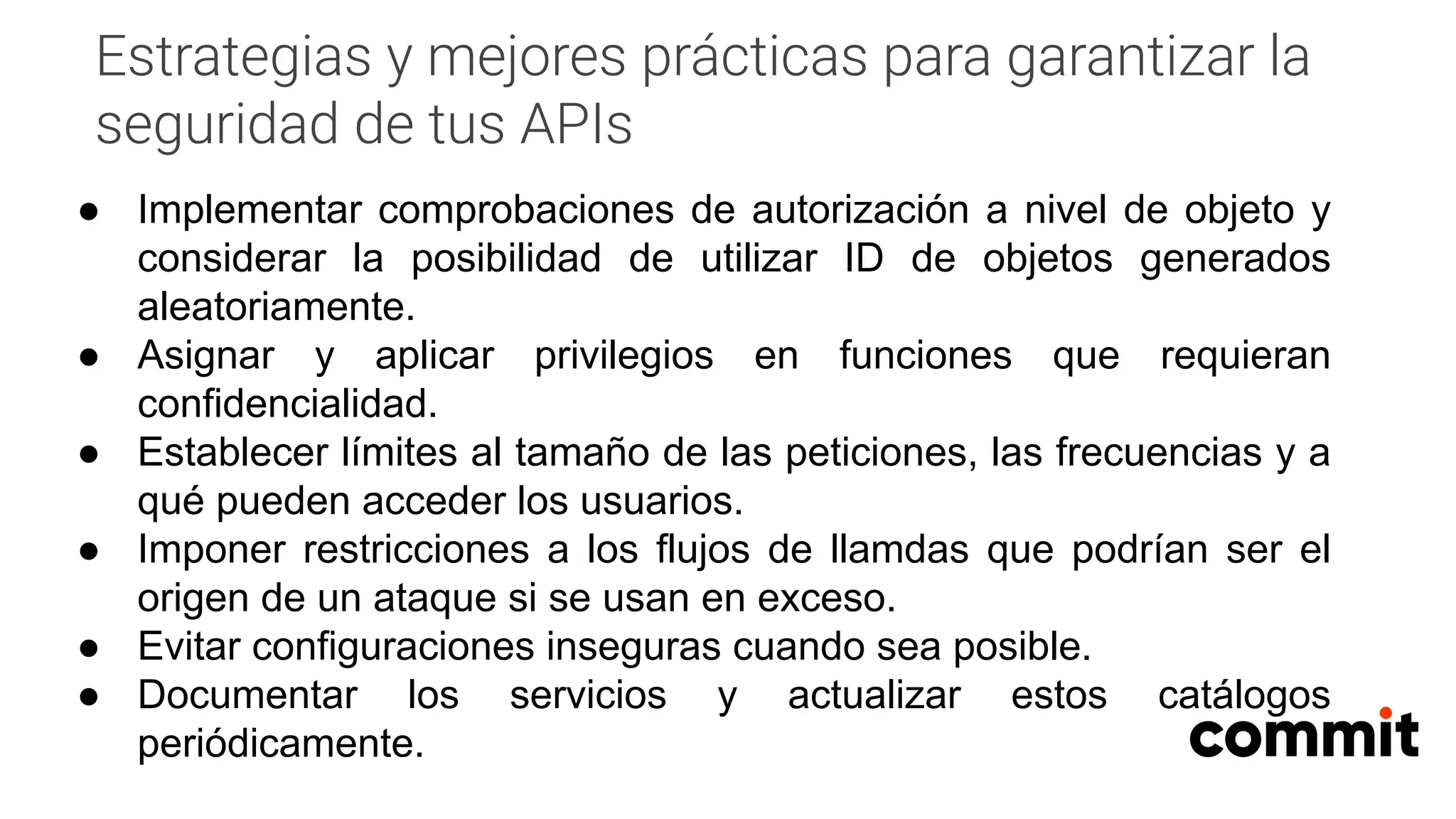

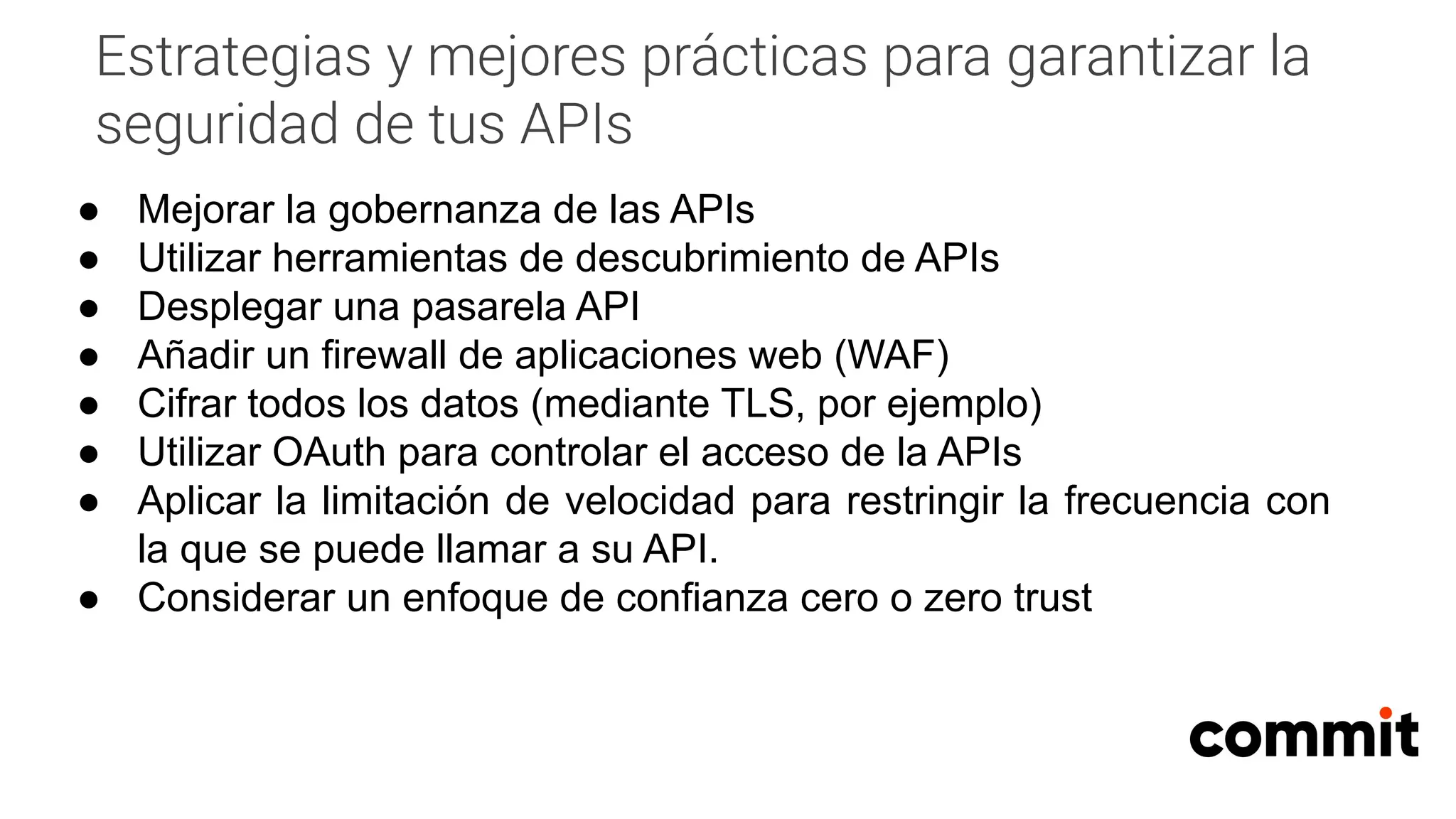

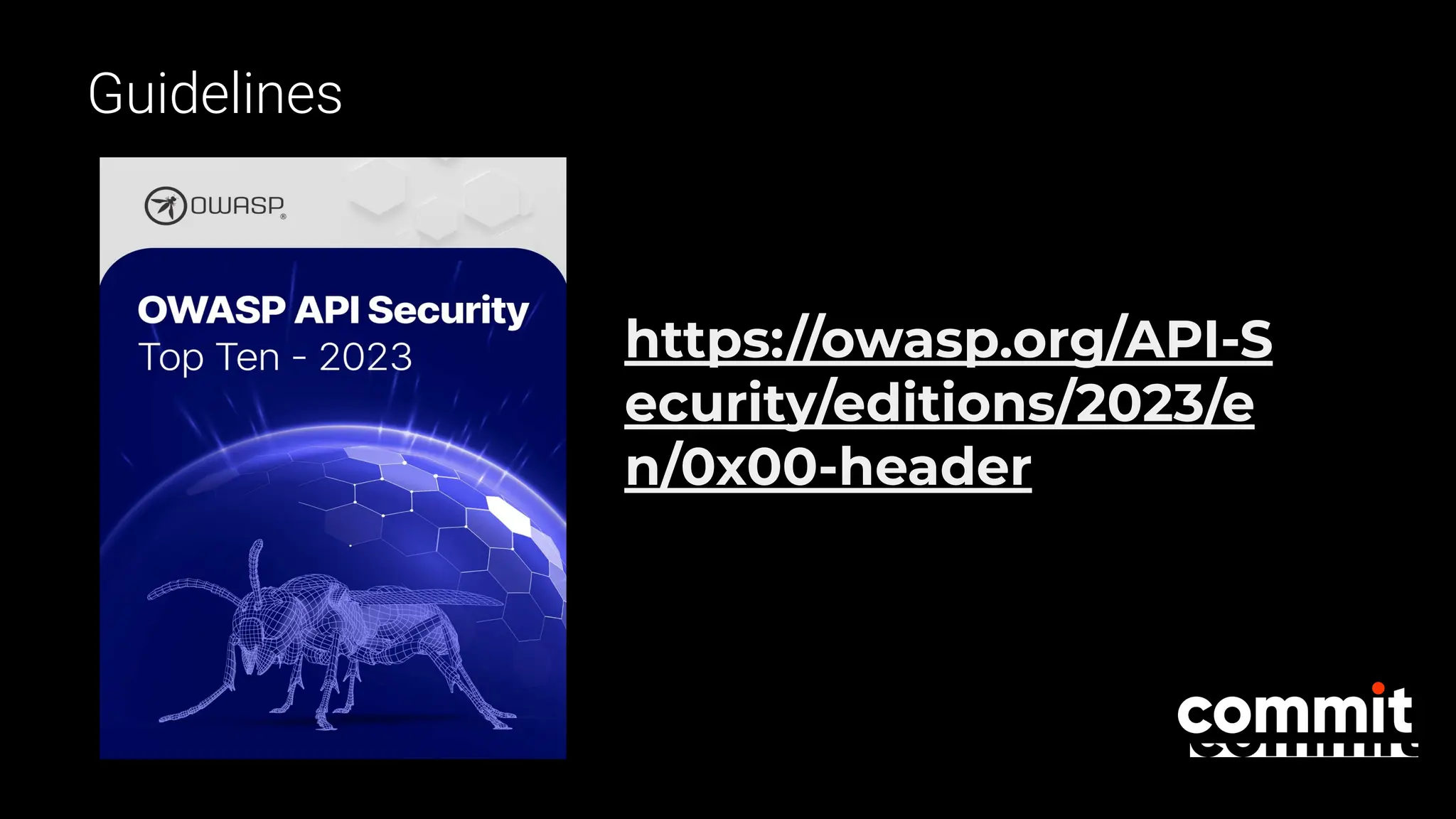

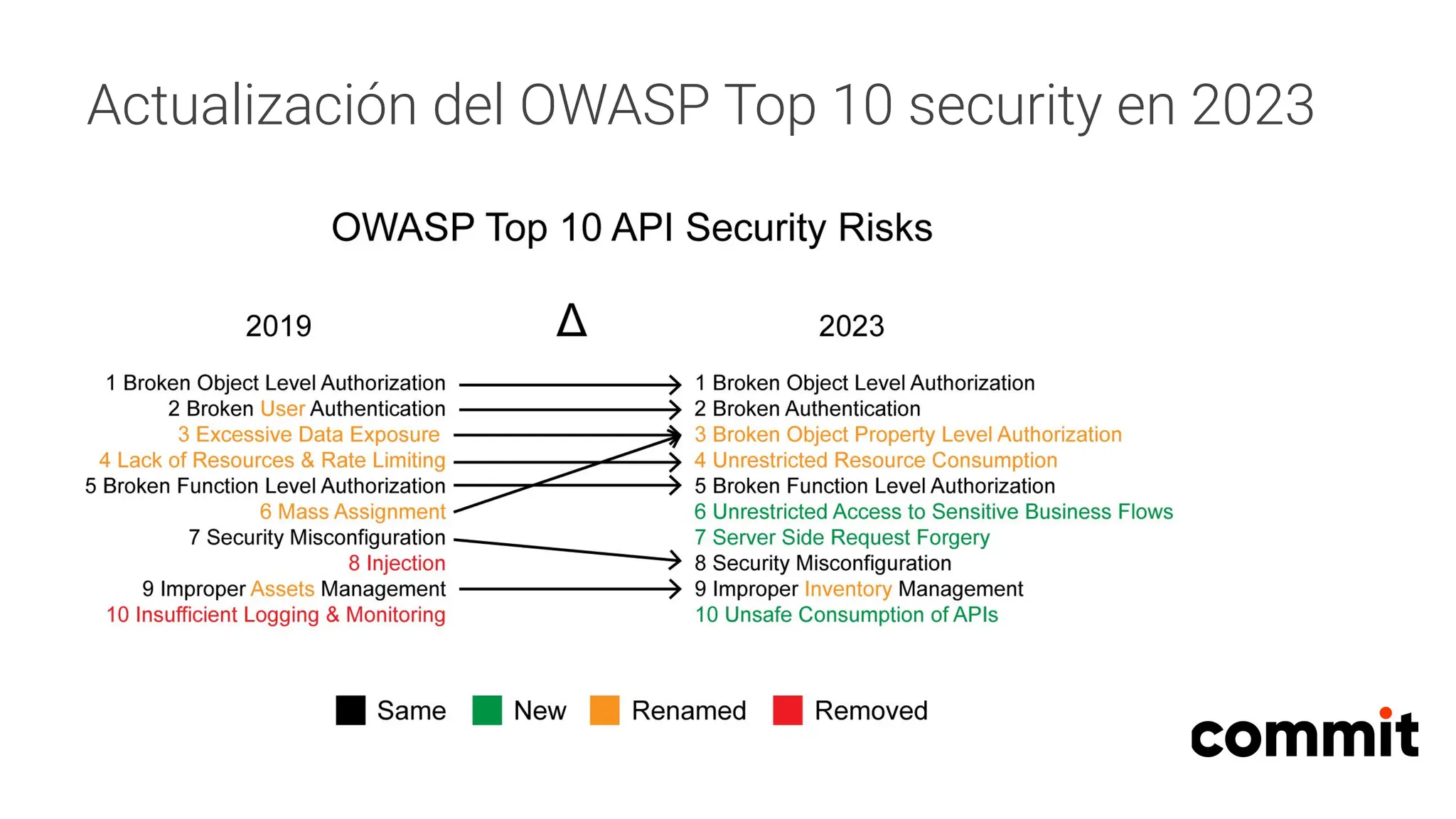

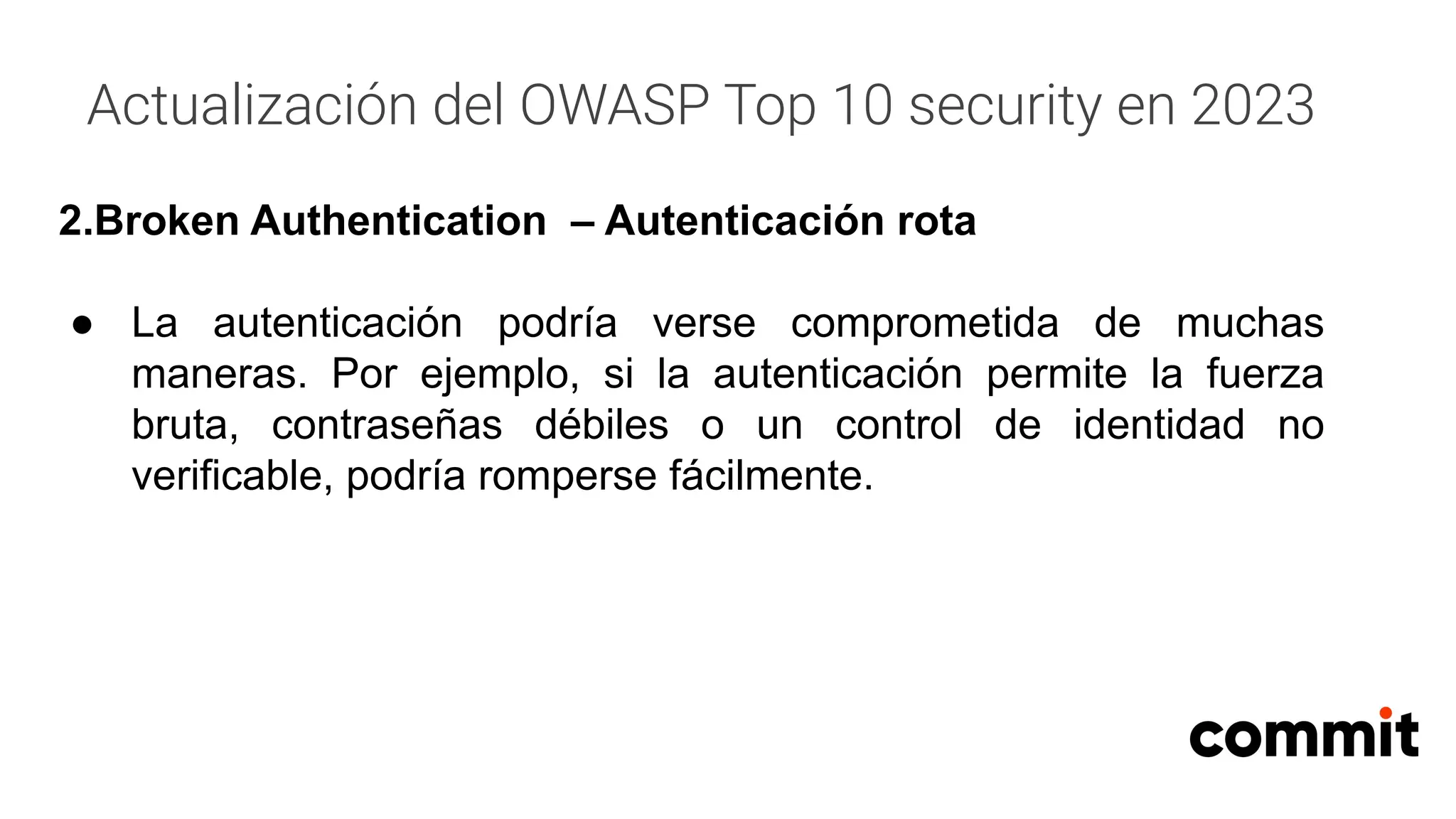

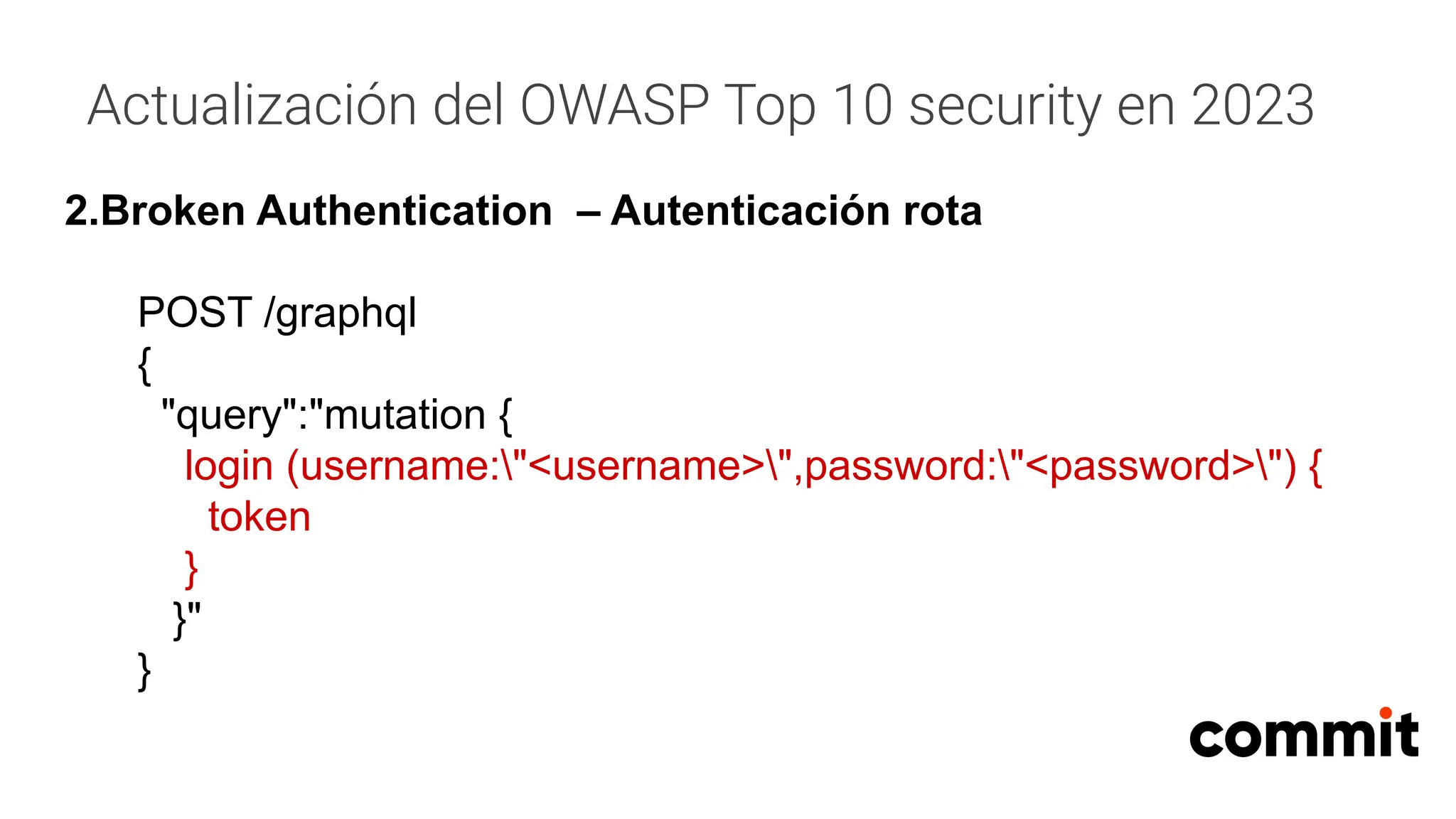

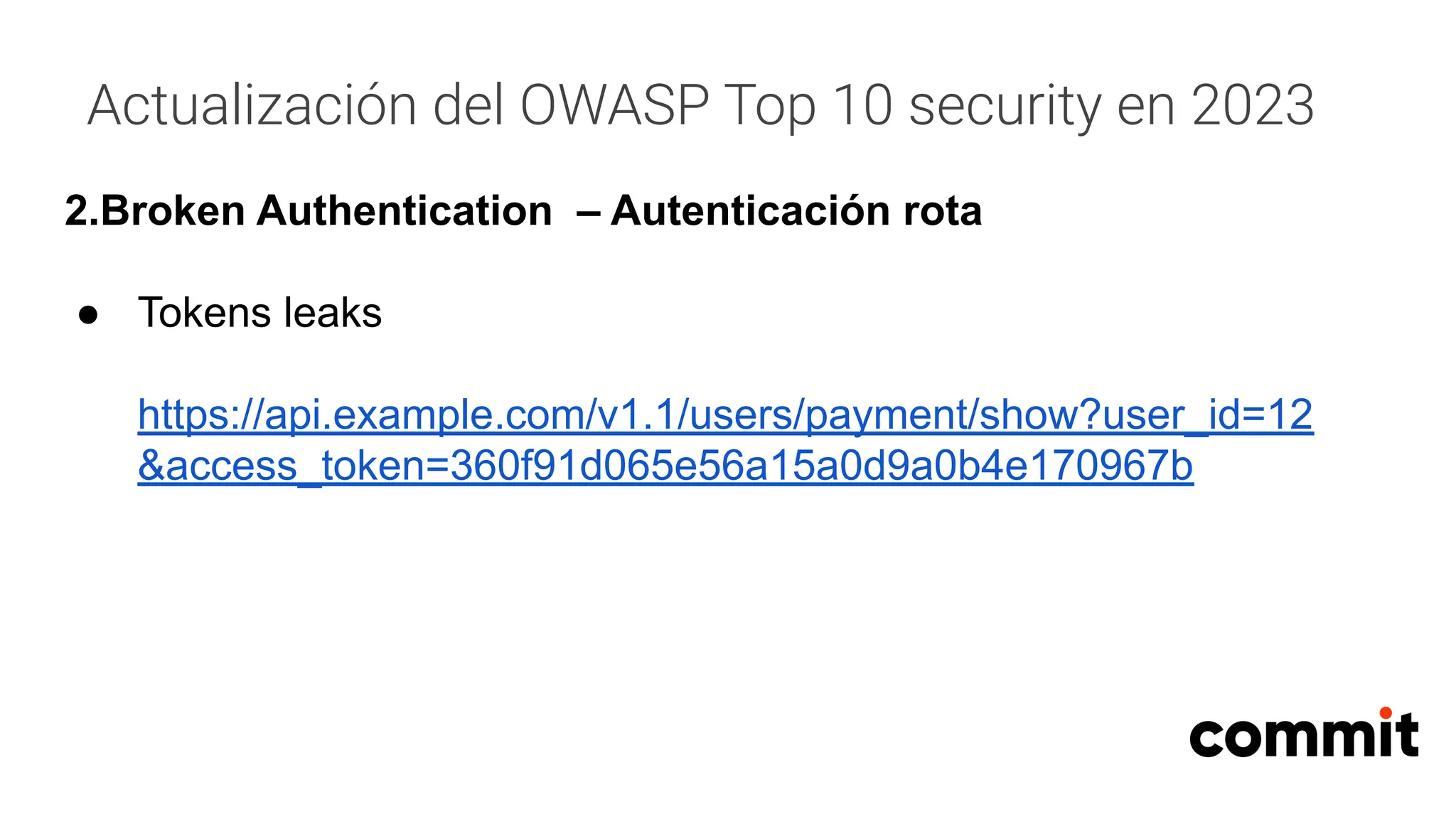

El documento presenta la importancia de asegurar las APIs mediante la exploración del OWASP Top 10 de seguridad, que incluye vulnerabilidades comunes como la autorización rota y la autenticación comprometida. Además, se ofrecen herramientas y estrategias para evaluar y mejorar la seguridad de las APIs, así como mejores prácticas como el uso de WAF y control de acceso mediante OAuth. La actualización del OWASP Top 10 en 2023 destaca la necesidad urgente de abordar estas vulnerabilidades para proteger los flujos de negocio sensibles.

![Actualización del OWASP Top 10 security en 2023

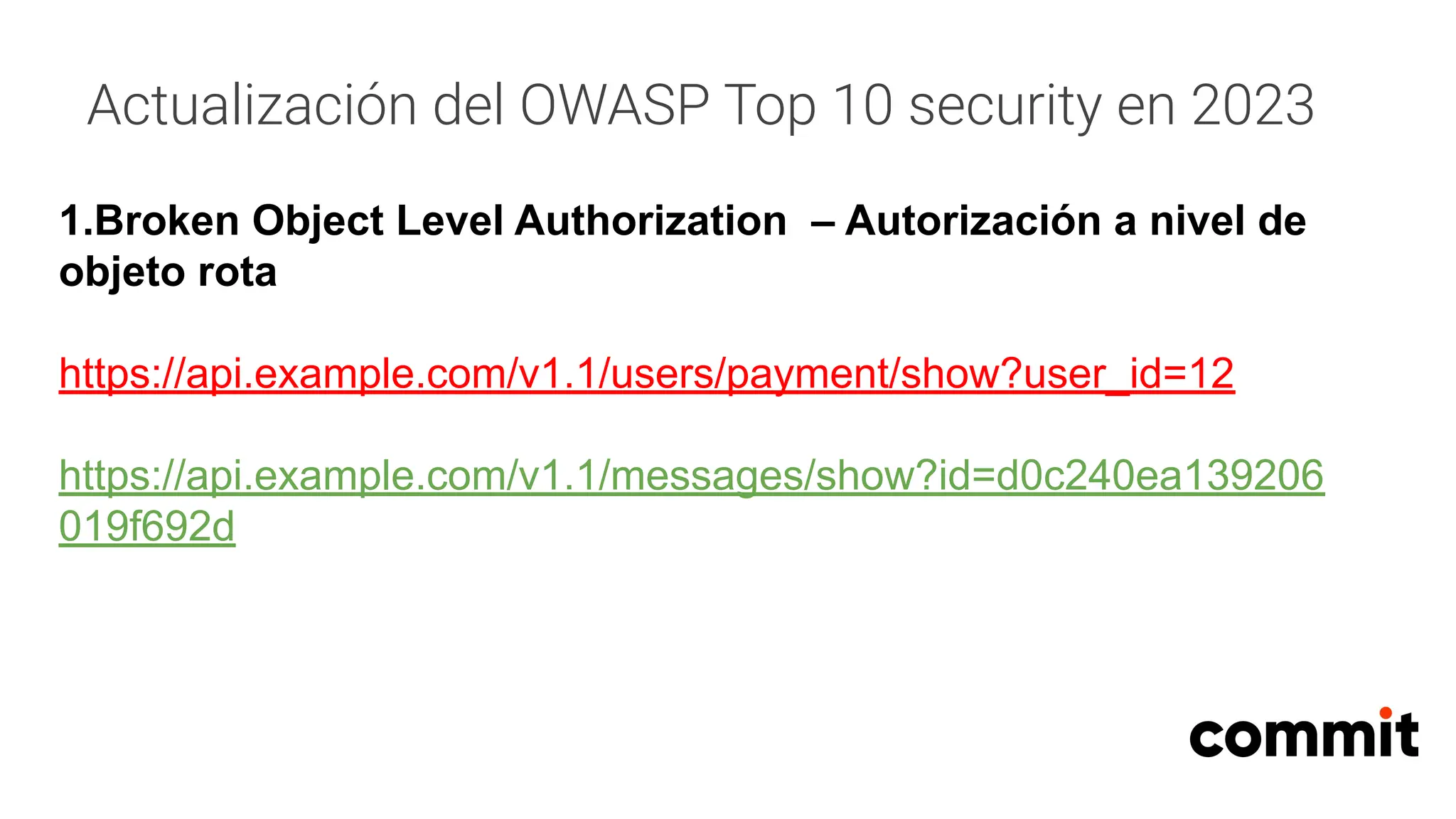

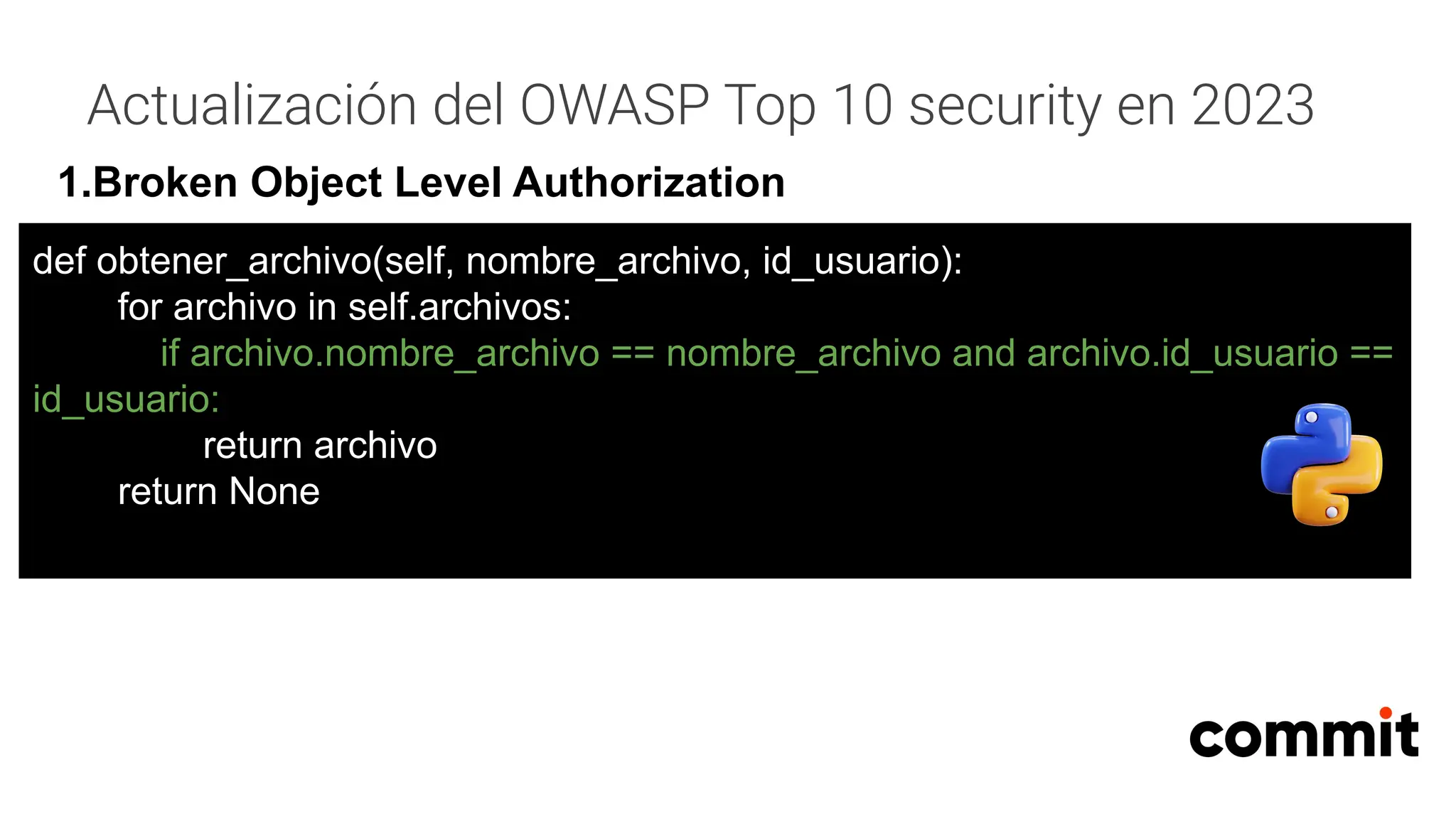

1.Broken Object Level Authorization

# Inicializar el gestor de archivos

gestor_archivos = GestorArchivos()

# Subir algunos archivos

archivo1 = Archivo("archivo1.txt", id_usuario=1)

archivo2 = Archivo("archivo2.txt", id_usuario=2)

gestor_archivos.subir_archivo(archivo1)

gestor_archivos.subir_archivo(archivo2)

# Un atacante intenta acceder a un archivo que no le pertenece

id_usuario_atacante = 3

nombre_archivo_a_acceder = "archivo1.txt"

archivo_a_acceder =

gestor_archivos.obtener_archivo(nombre_archivo_a_acceder,

id_usuario_atacante)

class Archivo:

def __init__(self, nombre_archivo, id_usuario):

self.nombre_archivo = nombre_archivo

self.id_usuario = id_usuario

class GestorArchivos:

def __init__(self):

self.archivos = []

def subir_archivo(self, archivo):

self.archivos.append(archivo)

def obtener_archivo(self, nombre_archivo,

id_usuario):

for archivo in self.archivos:

if archivo.nombre_archivo == nombre_archivo:

return archivo

return None](https://image.slidesharecdn.com/asegurandotusapisexplorandoelowasptop10deseguridadenapis-240419200142-fb40c6c4/75/Asegurando-tus-APIs-Explorando-el-OWASP-Top-10-de-Seguridad-en-APIs-pdf-9-2048.jpg)

![Actualización del OWASP Top 10 security en 2023

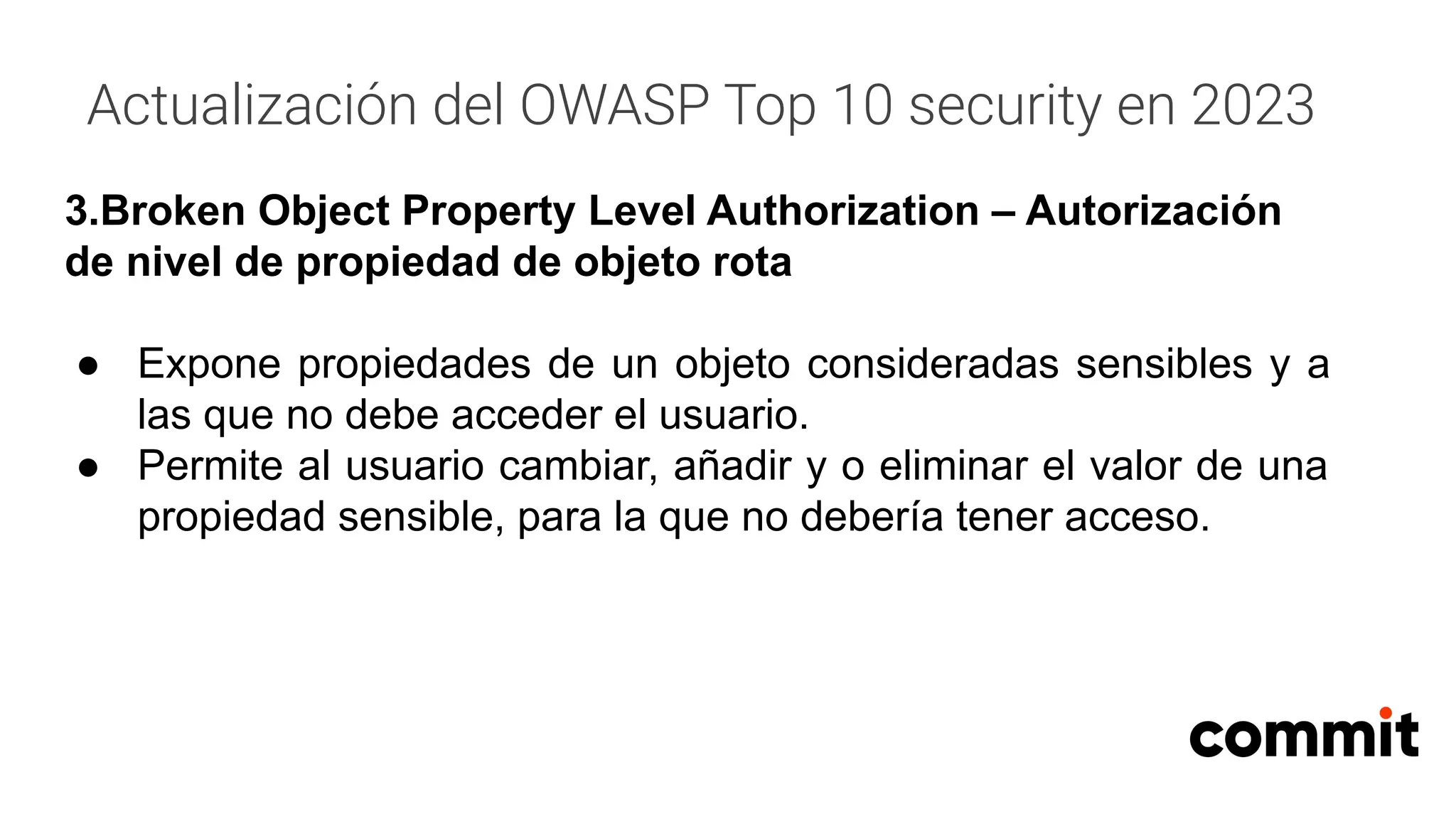

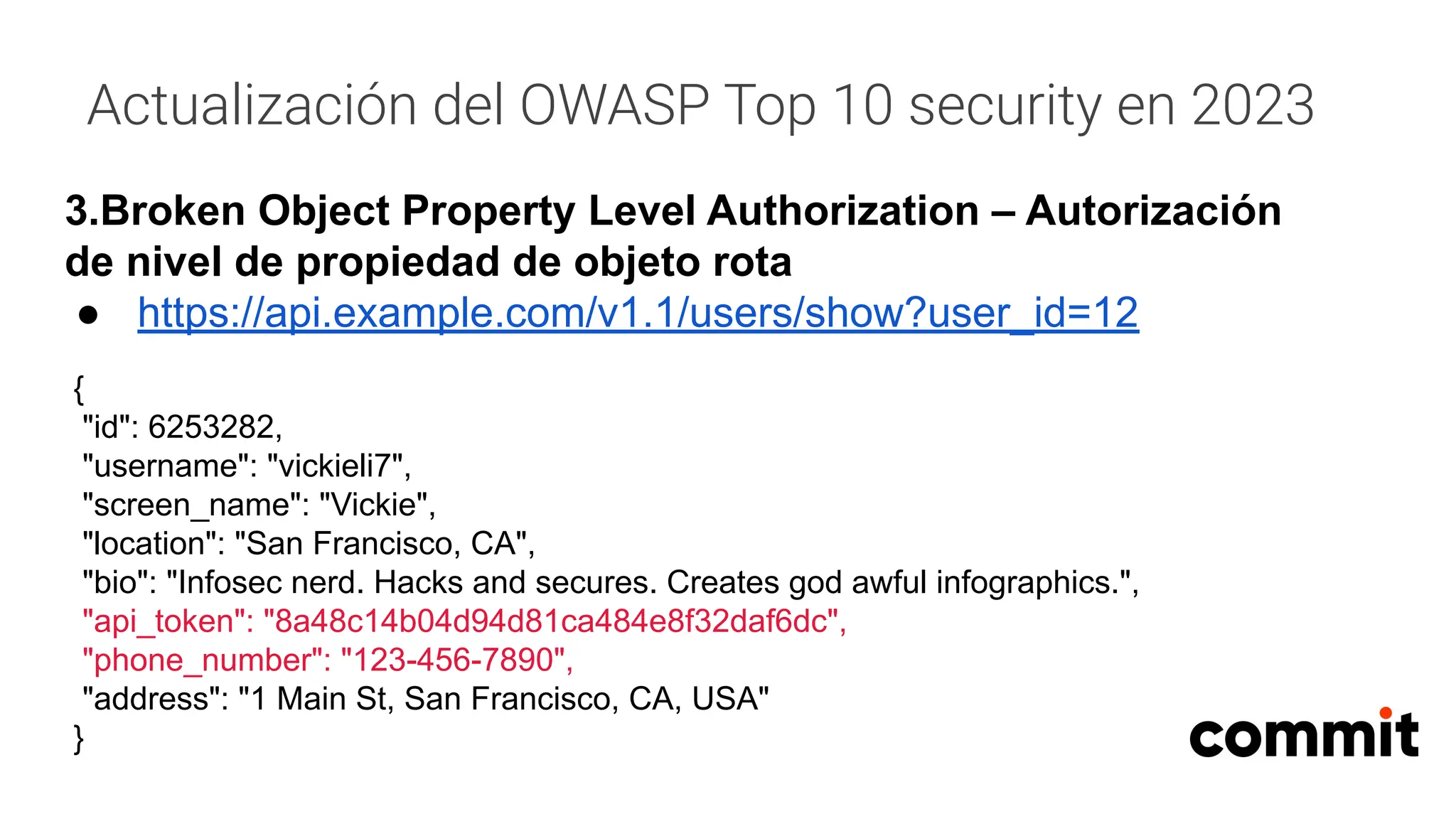

3.Broken Object Property Level Authorization

note1 = Note("Nota privada de Juan", user_id=1)

note2 = Note("Nota secreta de María", user_id=2)

note_manager = NoteManager()

note_manager.add_note(note1)

note_manager.add_note(note2)

# Supongamos que un usuario intenta ver las notas de otro

usuario (un atacante)

usuario_malicioso_id = 3

notas_usuario_malicioso =

note_manager.get_notes_for_user(usuario_malicioso_id)

for nota in notas_usuario_malicioso:

print(nota.content)

class Note:

def __init__(self, content, user_id):

self.content = content

self.user_id = user_id

class NoteManager:

def __init__(self):

self.notes = []

def add_note(self, note):

self.notes.append(note)

def get_notes_for_user(self, user_id):

return [note for note in self.notes if

note.user_id == user_id]](https://image.slidesharecdn.com/asegurandotusapisexplorandoelowasptop10deseguridadenapis-240419200142-fb40c6c4/75/Asegurando-tus-APIs-Explorando-el-OWASP-Top-10-de-Seguridad-en-APIs-pdf-17-2048.jpg)

![Actualización del OWASP Top 10 security en 2023

3.Broken Object Property Level Authorization

def get_notes_for_user(self, user_id, request_user_id):

# Verificar si el usuario solicitante tiene permiso para ver

las notas del usuario especificado

if user_id == request_user_id:

return [note for note in self.notes if note.user_id ==

user_id]

else:

return None](https://image.slidesharecdn.com/asegurandotusapisexplorandoelowasptop10deseguridadenapis-240419200142-fb40c6c4/75/Asegurando-tus-APIs-Explorando-el-OWASP-Top-10-de-Seguridad-en-APIs-pdf-18-2048.jpg)