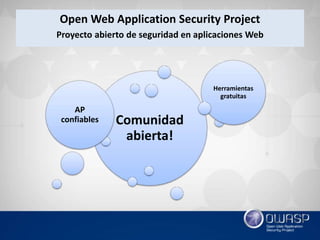

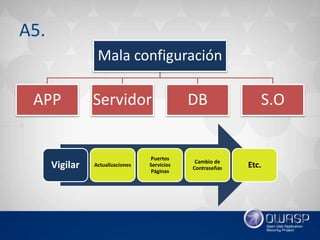

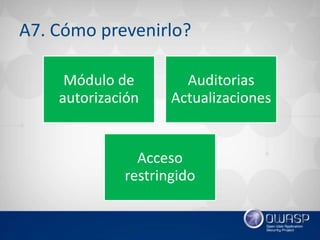

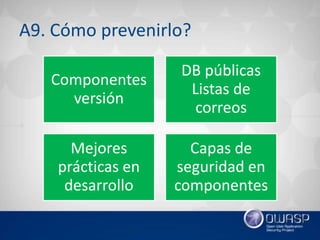

El documento presenta el proyecto Top Ten de OWASP, que se enfoca en los principales riesgos de seguridad en aplicaciones web y brinda recomendaciones de prevención para desarrolladores y organizaciones. Se describen los riesgos más relevantes como inyección, pérdida de autenticación y configuraciones incorrectas, junto con las mejores prácticas y herramientas para abordarlos. El objetivo es concientizar sobre la seguridad en la web y promover la implementación de controles efectivos durante el ciclo de vida del desarrollo de software.