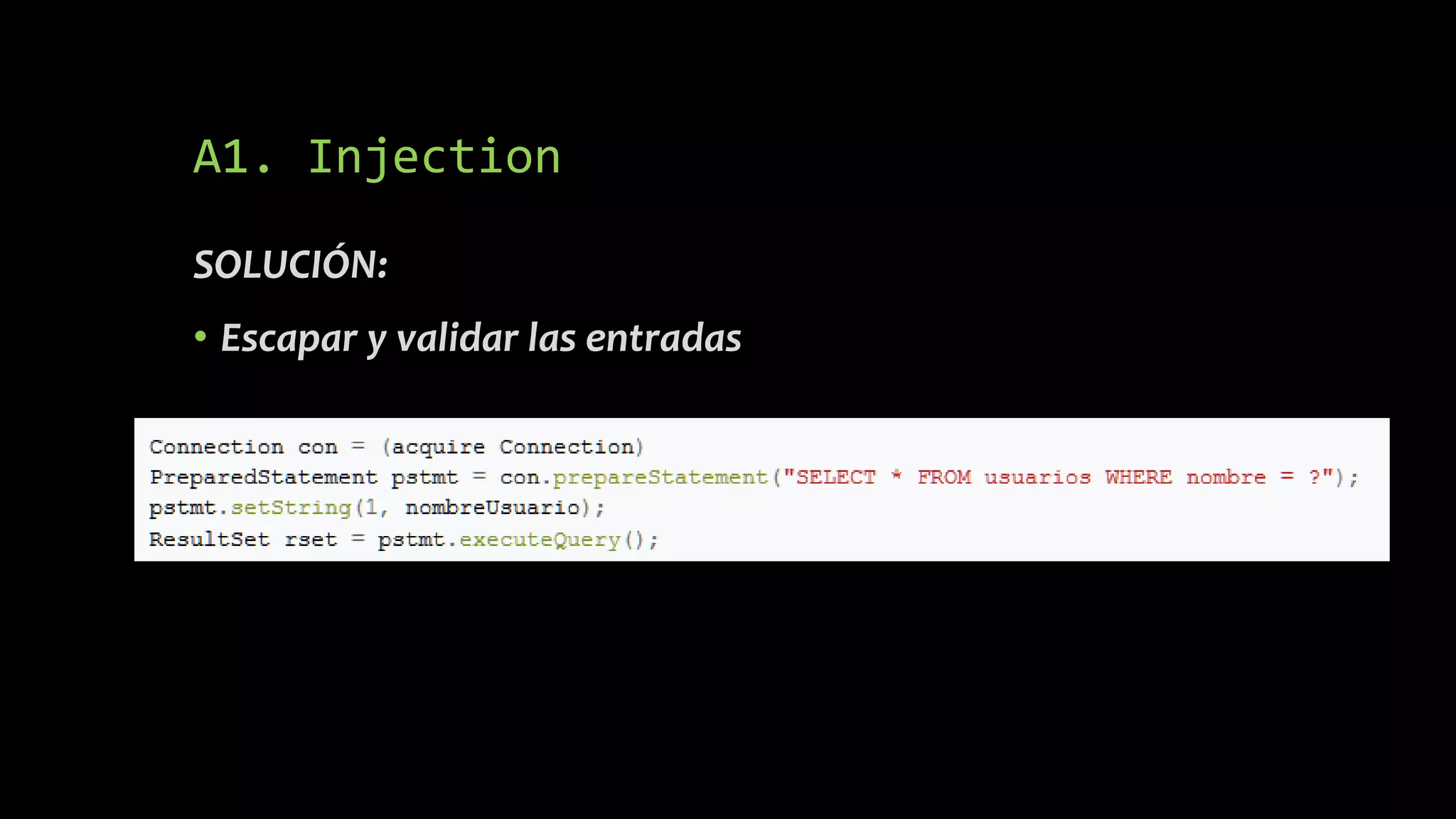

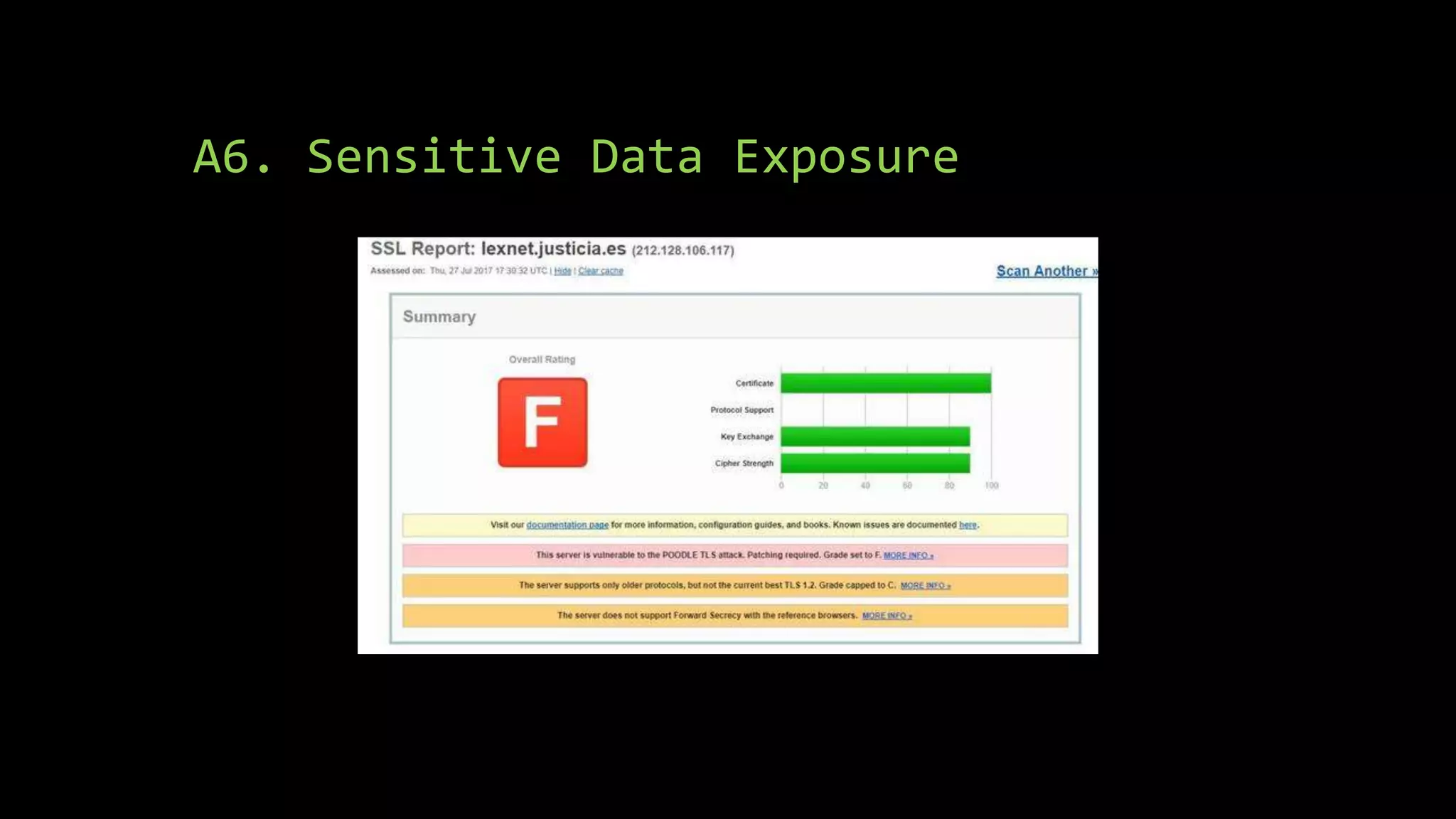

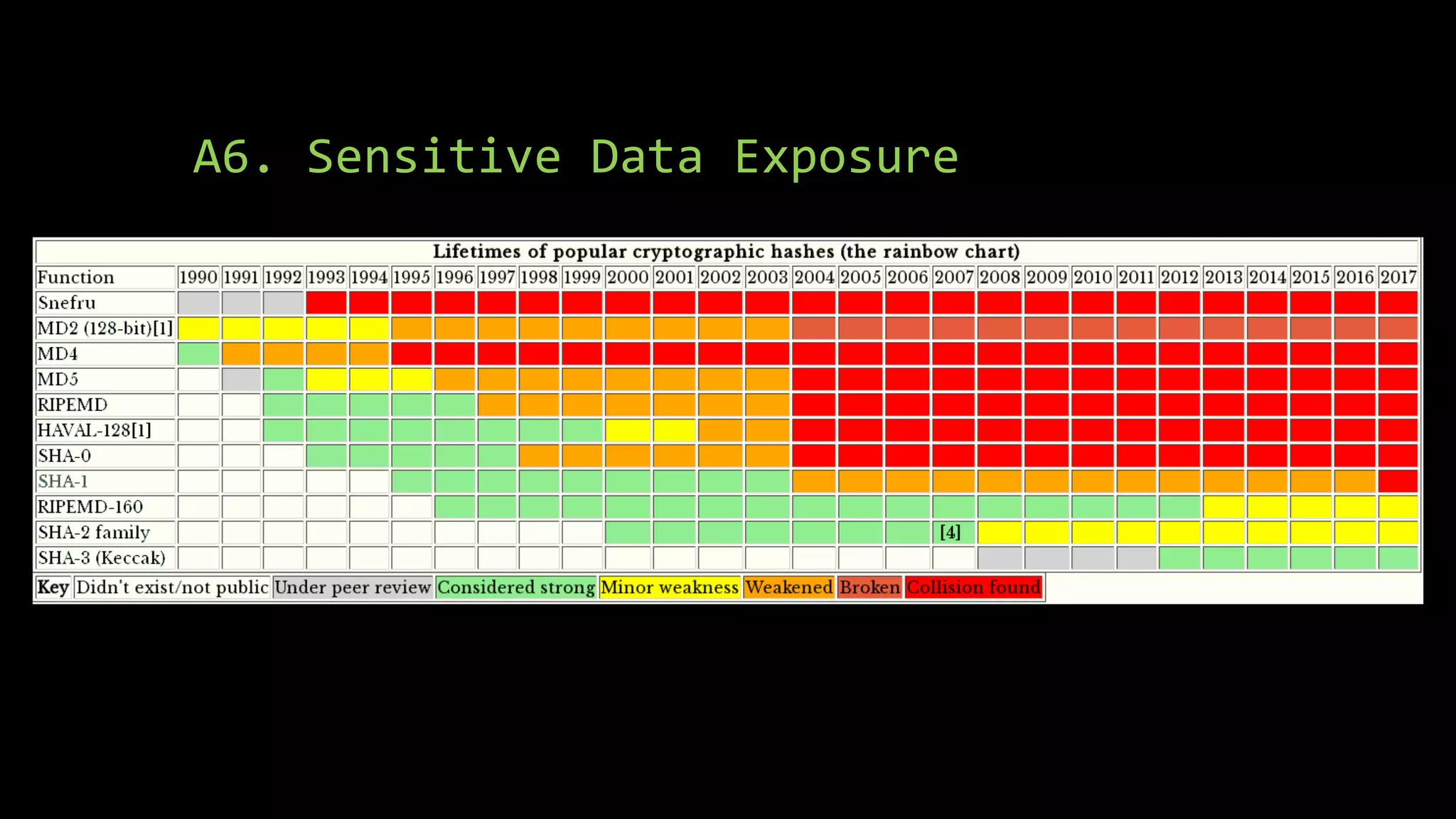

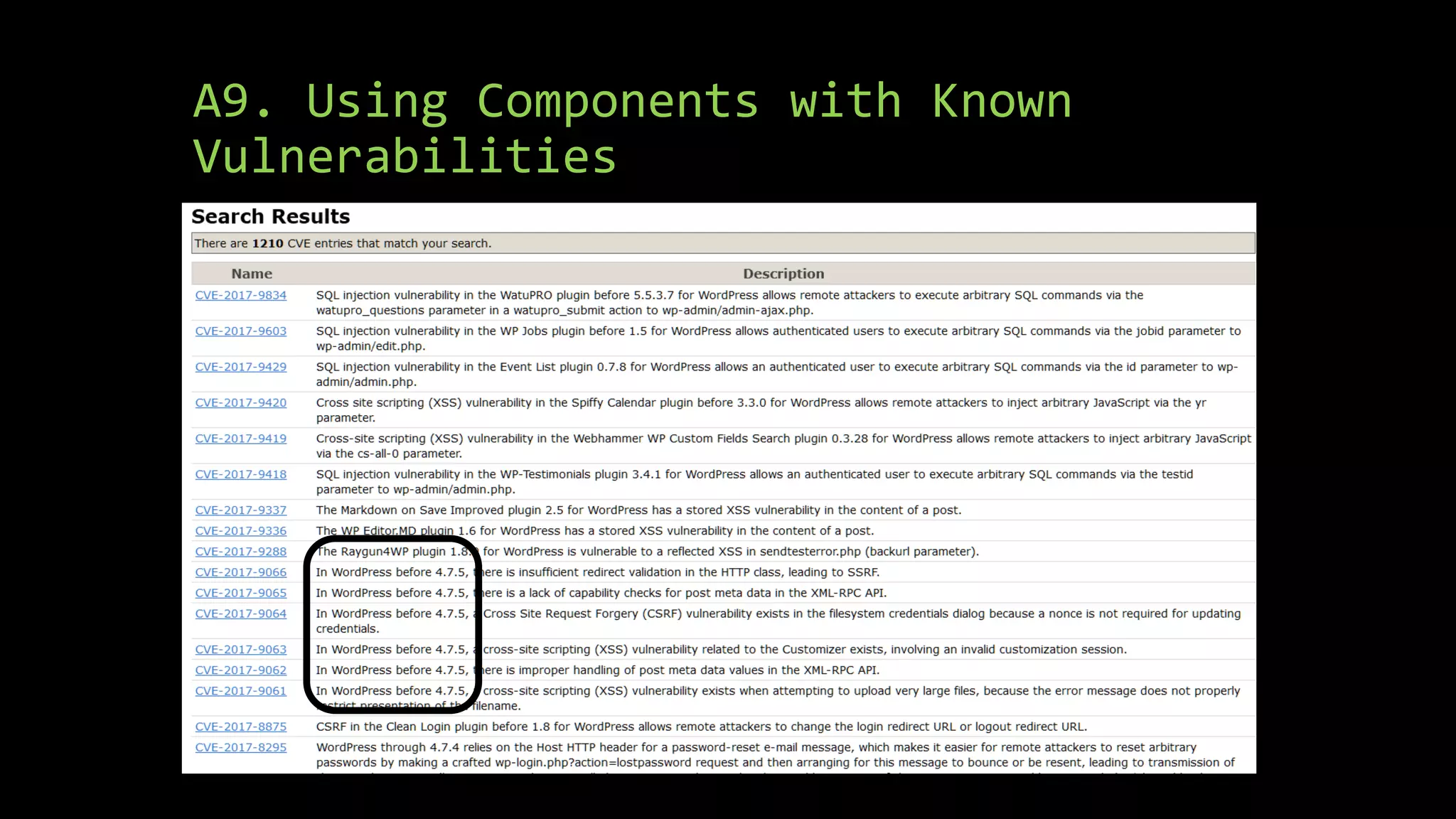

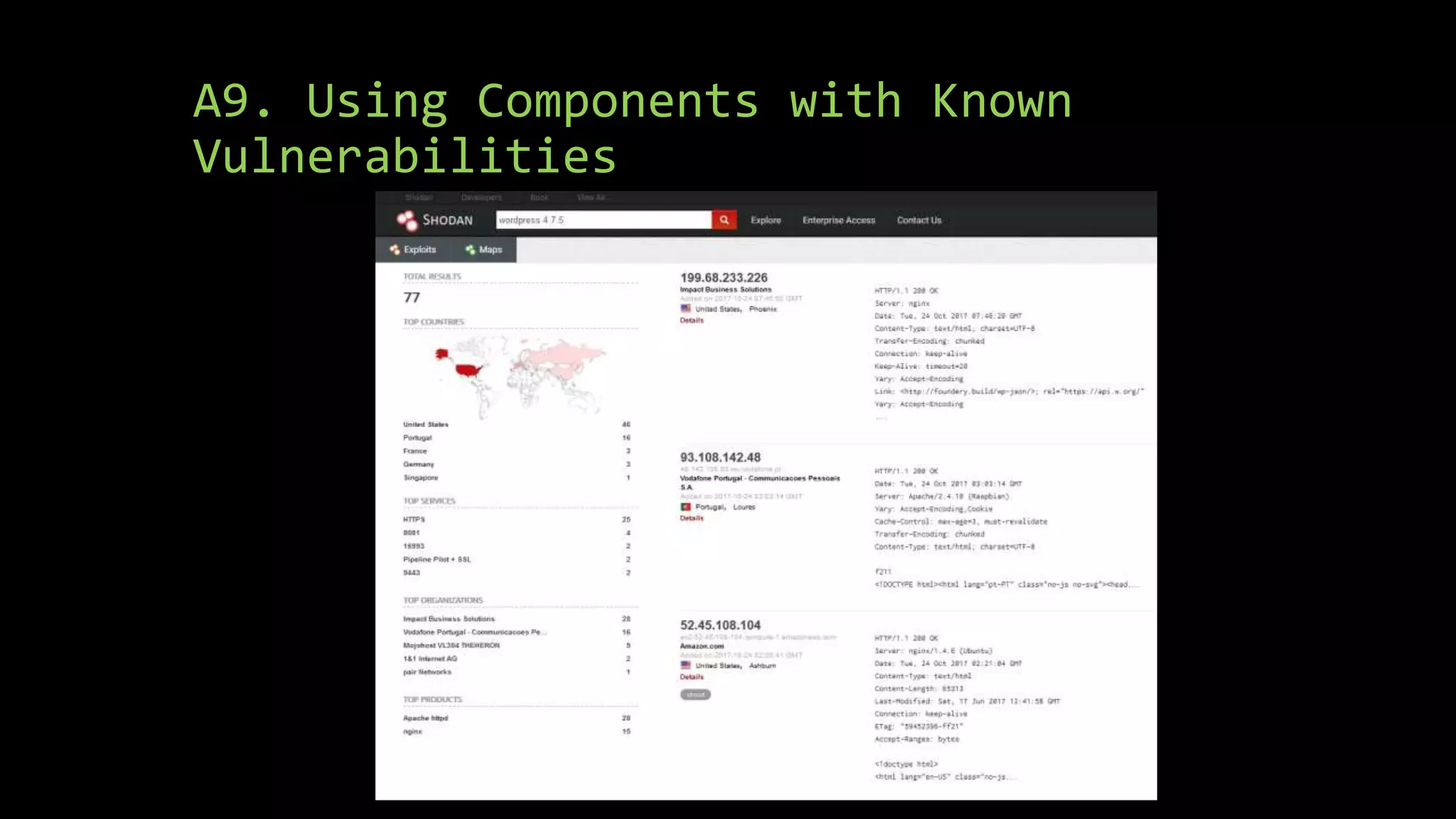

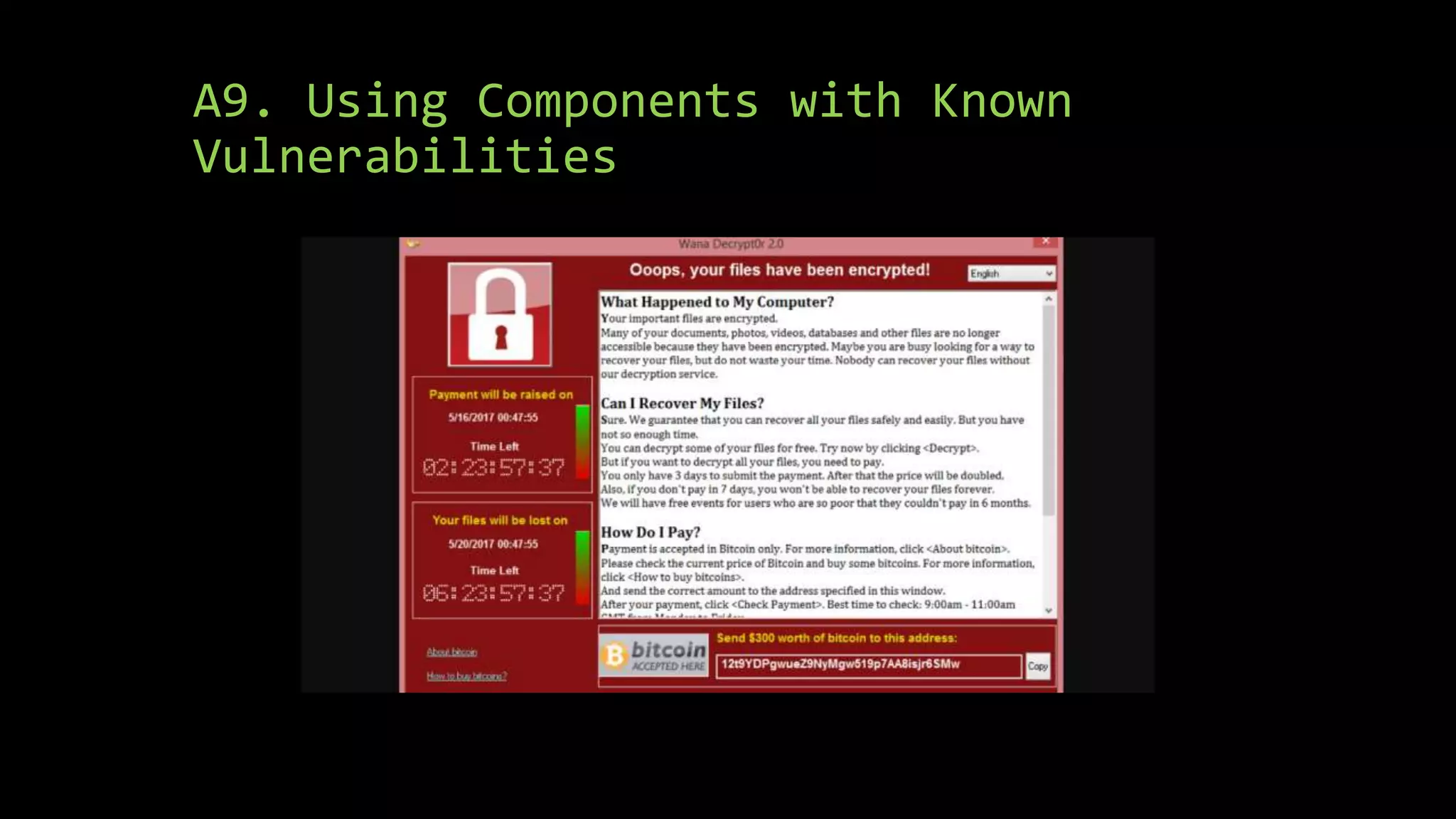

El documento presenta el Top 10 de riesgos de seguridad más importantes en aplicaciones web según la Open Web Application Security Project (OWASP). Explica brevemente cada uno de los 10 riesgos, que incluyen inyección, autenticación y sesiones rotas, cross-site scripting, control de acceso roto, configuración errónea de seguridad, exposición de datos sensibles, protección insuficiente contra ataques, cross-site request forgery, uso de componentes con vulnerabilidades conocidas y APIs sin protección.