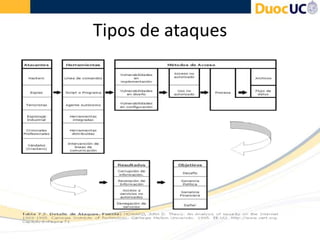

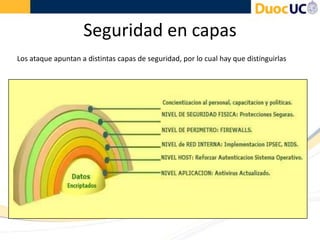

El documento describe diferentes tipos de ataques a sistemas computacionales, incluyendo ataques de insiders y outsiders en los comienzos, eavesdropping, packet sniffing, snooping, downloading, jamming, flooding, tampering, spoofing, caballos de troya, bombas lógicas, ingeniería social y difusión de virus. También discute la seguridad en capas y concluye que los ataques apuntan a vulnerar la confidencialidad, integridad y disponibilidad de la información, y que la ingeniería social es particularmente difícil de det