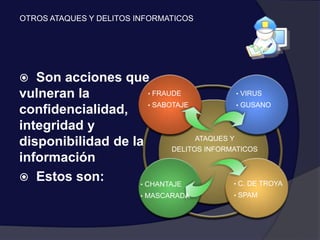

La seguridad informática protege los equipos y redes de daños accidentales o intencionales mediante métodos y herramientas que protegen la información de amenazas. Esto incluye la interrupción del hardware, pérdida de datos y acceso no autorizado a bases de datos. La seguridad informática también establece controles para gestionar la disponibilidad, integridad, confidencialidad y consistencia de los datos e información.