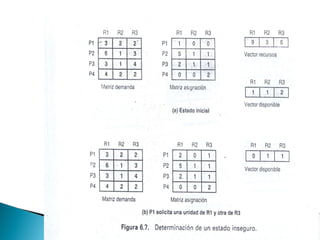

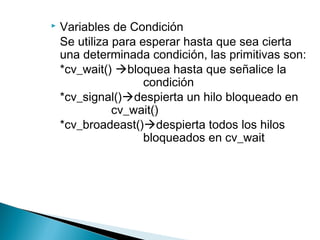

Este documento discute problemas de concurrencia como el interbloqueo e inanición. Explica que el interbloqueo ocurre cuando procesos compiten por recursos de forma que se bloquean mutuamente, y presenta estrategias para prevenirlo como ordenar solicitudes de recursos o expulsar procesos. También cubre tipos de recursos y mecanismos de comunicación entre procesos en UNIX como tuberías, mensajes y memoria compartida.