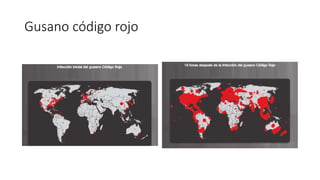

Este documento describe varios tipos de malware, incluyendo spyware, adware, bots, ransomware, scareware, rootkits, virus, troyanos y gusanos. También explica técnicas comunes de ingeniería social utilizadas para distribuir malware, como pretextos, seguimiento y quid pro quo. Además, detalla métodos para descifrar contraseñas Wi-Fi como fuerza bruta, ingeniería social y monitoreo de red.