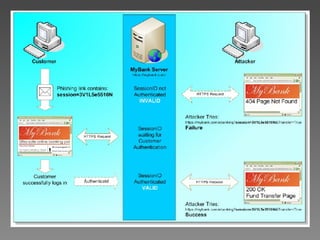

El documento describe la evolución de los virus y amenazas cibernéticas a través de las décadas, desde los primeros virus de disquete hasta los ataques sofisticados de hoy en día. También explica diversos tipos de amenazas como gusanos, troyanos, rootkits y sus objetivos de robar información confidencial y causar daños.