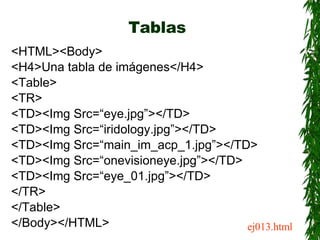

El documento presenta ejemplos de código HTML para crear páginas web básicas. Muestra cómo agregar títulos, párrafos, imágenes y tablas, y cómo centrar y alinear elementos utilizando etiquetas como <center>, <div> y atributos como "align". También cubre el uso de líneas horizontales, bordes de tabla, y cómo combinar filas y columnas con atributos como "rowspan" y "colspan".

![Programas en HTML Leonel Morales Díaz Ingeniería Simple [email_address] Disponible en: http://www.ingenieriasimple.com/introprogra Copyright 2008 by Leonel Morales Díaz – Ingeniería Simple. Derechos reservados](https://image.slidesharecdn.com/clase03-1224909121171781-8/85/Clase03-1-320.jpg)