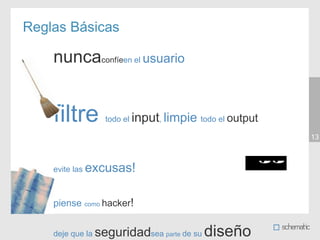

Este documento trata sobre la seguridad en aplicaciones web 2.0. Explica brevemente qué es la web 2.0 y por qué es importante la seguridad. Luego, cubre reglas básicas de seguridad y ataques comunes como inyección SQL, XSS y CSRF. Finalmente, proporciona ejemplos de estos ataques y posibles soluciones.

![SQL Injection :: Ejemplo19$_POST[‘usuario’] = usuario123$_POST[‘clave’] = 123456Página de loginDB](https://image.slidesharecdn.com/seguridad-2-0-100506194201-phpapp02/85/Seguridad-de-aplicaciones-web-2-0-22-320.jpg)

![SQL Injection :: Ejemplo$login=$_POST['login'];$password=$_POST['password'];$sql="SELECT * FROM user WHERE login = '$login‘ AND password = '$password'";20lo anterior dacomoresultado:"SELECT * FROM user WHERE login = 'admin‘ AND password = '123456’";](https://image.slidesharecdn.com/seguridad-2-0-100506194201-phpapp02/85/Seguridad-de-aplicaciones-web-2-0-23-320.jpg)