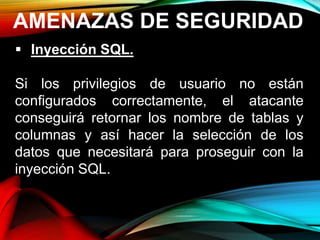

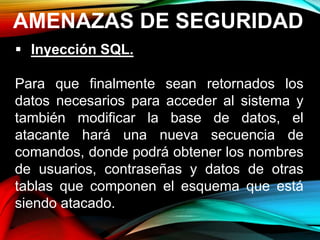

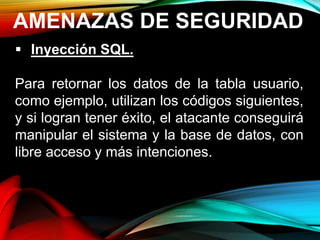

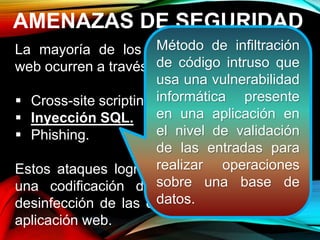

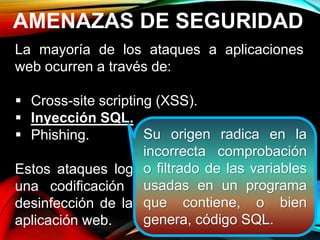

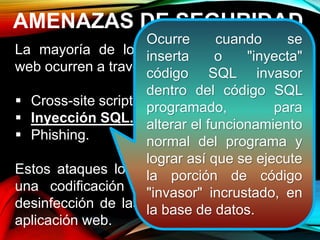

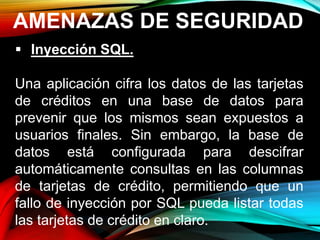

La seguridad de las aplicaciones web se centra en proteger sitios web, aplicaciones web y servicios web. Los ataques más comunes incluyen inyección SQL, cross-site scripting (XSS) y phishing, los cuales se aprovechan de errores de codificación y falta de sanitización de datos de entrada y salida. Una adecuada seguridad de aplicaciones web requiere prevenir estas vulnerabilidades.

![AMENAZAS DE SEGURIDAD

Cross-site scripting (XSS).

Si el módulo de PHP está configurado para

mostrar errores, entregaría información

valiosas al atacante como el servidor y el

usuario:

Warning mysql_connetc()[function.mysql-

connect]: Access denied for user

'usuari'@'192.168.0.82'

(using password: YES) in

/www/html/web/admin.php on line 70](https://image.slidesharecdn.com/seguridad-190326235234/85/Seguridad-en-los-sistemas-web-17-320.jpg)

![AMENAZAS DE SEGURIDAD

La mayoría de los ataques a aplicaciones

web ocurren a través de:

Cross-site scripting (XSS).

Inyección SQL.

Phishing.

Estos ataques logran su cometido debido a

una codificación deficiente y la falta de

desinfección de las entradas y salidas de la

aplicación web.

try

{$dbh = new PDO($dsn, $user,

$password);}

catch (PDOException $y)

{$log = $y->getMessage();

/* grabar el log */}

$login = $_POST['login'];

$contrasenia = $_POST['contrasenia'];

$sth = $dbh->prepare("SELECT * FROM

usuarios “ . "WHERE login = login AND

contrasenia = :contrasenia");

$sth->bindParam(':login', $login);

$sth->bindParam(':contasenia',

$contrasenia);

$sth->ejecute();

if( $sth->rowCount() )

echo "resultado: true";

else

echo "resultado: false";](https://image.slidesharecdn.com/seguridad-190326235234/85/Seguridad-en-los-sistemas-web-30-320.jpg)

![AMENAZAS DE SEGURIDAD

La mayoría de los ataques a aplicaciones

web ocurren a través de:

Cross-site scripting (XSS).

Inyección SQL.

Phishing.

Estos ataques logran su cometido debido a

una codificación deficiente y la falta de

desinfección de las entradas y salidas de la

aplicación web.

$login = $_POST['login'];

$contrasenia=$_POST[‘contrasenia’];

$query = array();

$query[] = "CALL testarLogin(@valor,

" $login."', " $contrasenia."')";

$query[] = "SELECT @valor";

$mysqli->query($query[0]);

$res = $mysqli->query($query[1]);

$valor = $res->fetch_object();

$nombre = "@valor";

if( $valor->$nombre )

echo "resultado: true";

else

echo "resultado: false";

$mysqli->close();

?>](https://image.slidesharecdn.com/seguridad-190326235234/85/Seguridad-en-los-sistemas-web-31-320.jpg)

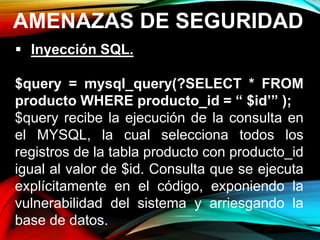

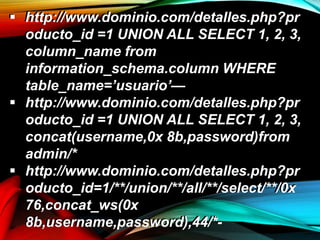

![AMENAZAS DE SEGURIDAD

Inyección SQL.

En una aplicación web PHP, la transferencia

por GET pasa parámetros vía url:

http://www.dominio.com/[nombre_pagina].

php?[nombre_variable]=[valor]

Después del “ ?” hay una variable con su

valor, que fue consultado en la base de

datos, está explícito en la URL, entonces,

podría retornar datos de la base de datos con

la agrupación de comandos SQL.](https://image.slidesharecdn.com/seguridad-190326235234/85/Seguridad-en-los-sistemas-web-34-320.jpg)

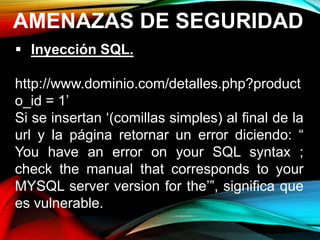

![AMENAZAS DE SEGURIDAD

Inyección SQL.

Consultar los detalles de un producto desde:

http://www.dominio.com/detalles.php?pro

ducto_id = 158

Éste probablemente tendrá un código PHP

que recibirá un valor en una variable:

$id = $_GET[“ id” ];

Ese valor sería pasado a otra variable que

contenga el código que será responsable de

la consulta SQL, como por ejemplo:](https://image.slidesharecdn.com/seguridad-190326235234/85/Seguridad-en-los-sistemas-web-35-320.jpg)