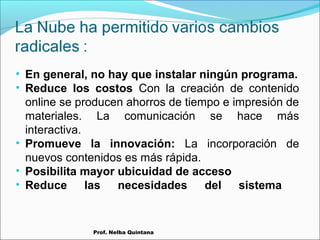

El documento habla sobre la nube y sus beneficios. La nube ofrece servicios a través de Internet de forma gratuita o de pago. Algunos beneficios son que no requiere instalar programas, reduce costos al crear contenido en línea, promueve la innovación al incorporar contenidos más rápido, y posibilita un mayor acceso ubicuo. Sin embargo, las empresas temen implementarla debido a preocupaciones sobre seguridad.