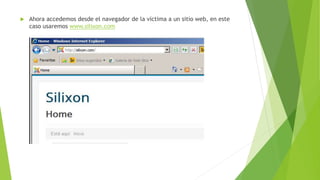

Este documento describe cómo realizar un ataque de DNS spoofing usando Ettercap en Kali Linux. Primero se identifican las direcciones IP de la víctima y el atacante. Luego se edita el archivo etter.dns para direccionar el sitio www.silixon.com a la IP del atacante. Después se inicia un servidor HTTP y se edita la página que aparecerá. Finalmente, se ejecuta Ettercap para realizar el DNS spoofing y redireccionar al usuario de la víctima cuando intente acceder a www.silixon.com.

![REFERENCIAS

[1] DNS Spoofing - Ettercap y Kali Linux . Recuperado:

https://www.youtube.com/watch?v=DCIIptCkz4k](https://image.slidesharecdn.com/componenteprcticomomento4-141125213407-conversion-gate02/85/Componente-practico-Momento-4-Fernando-Hernandez-13-320.jpg)