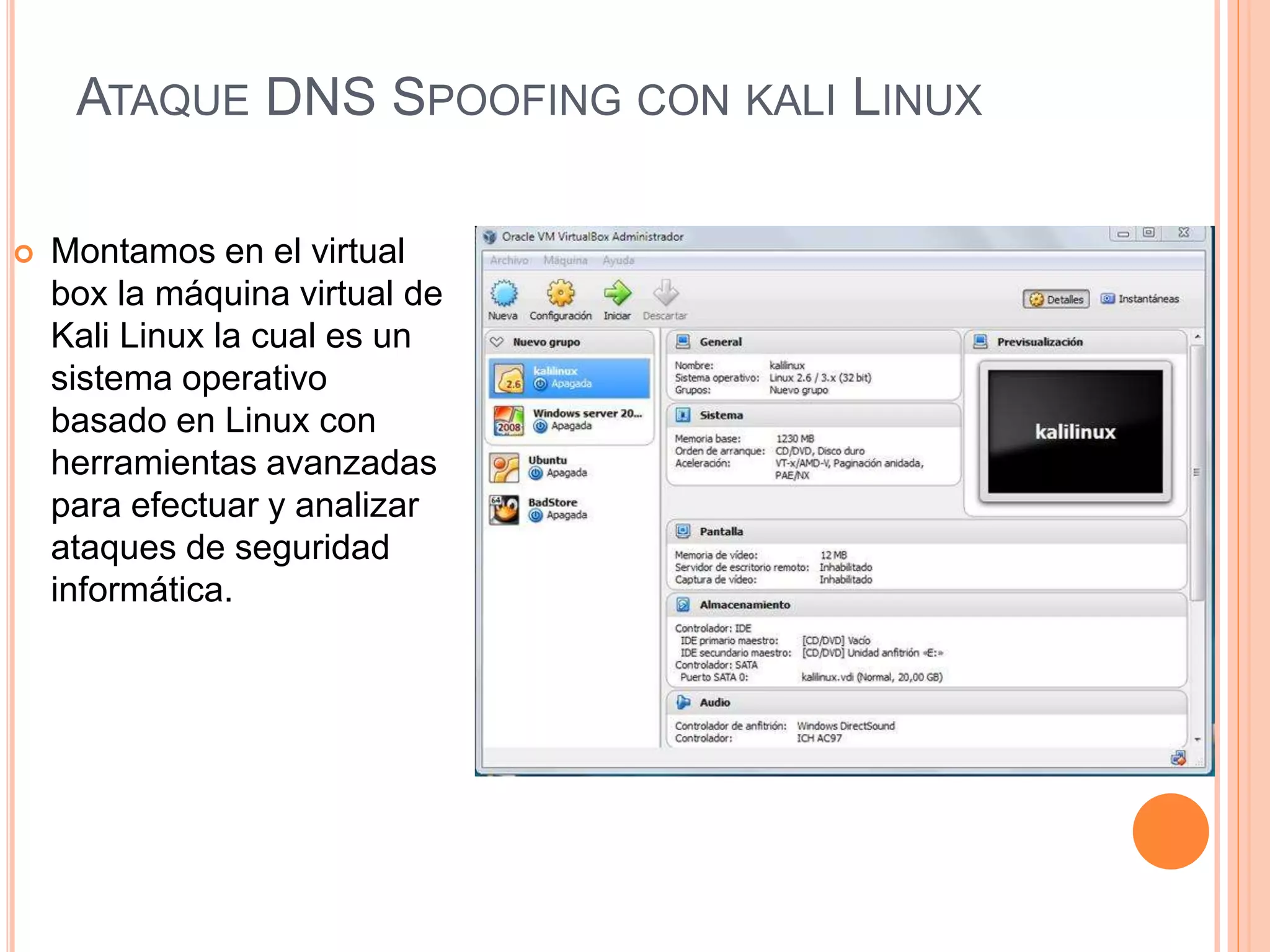

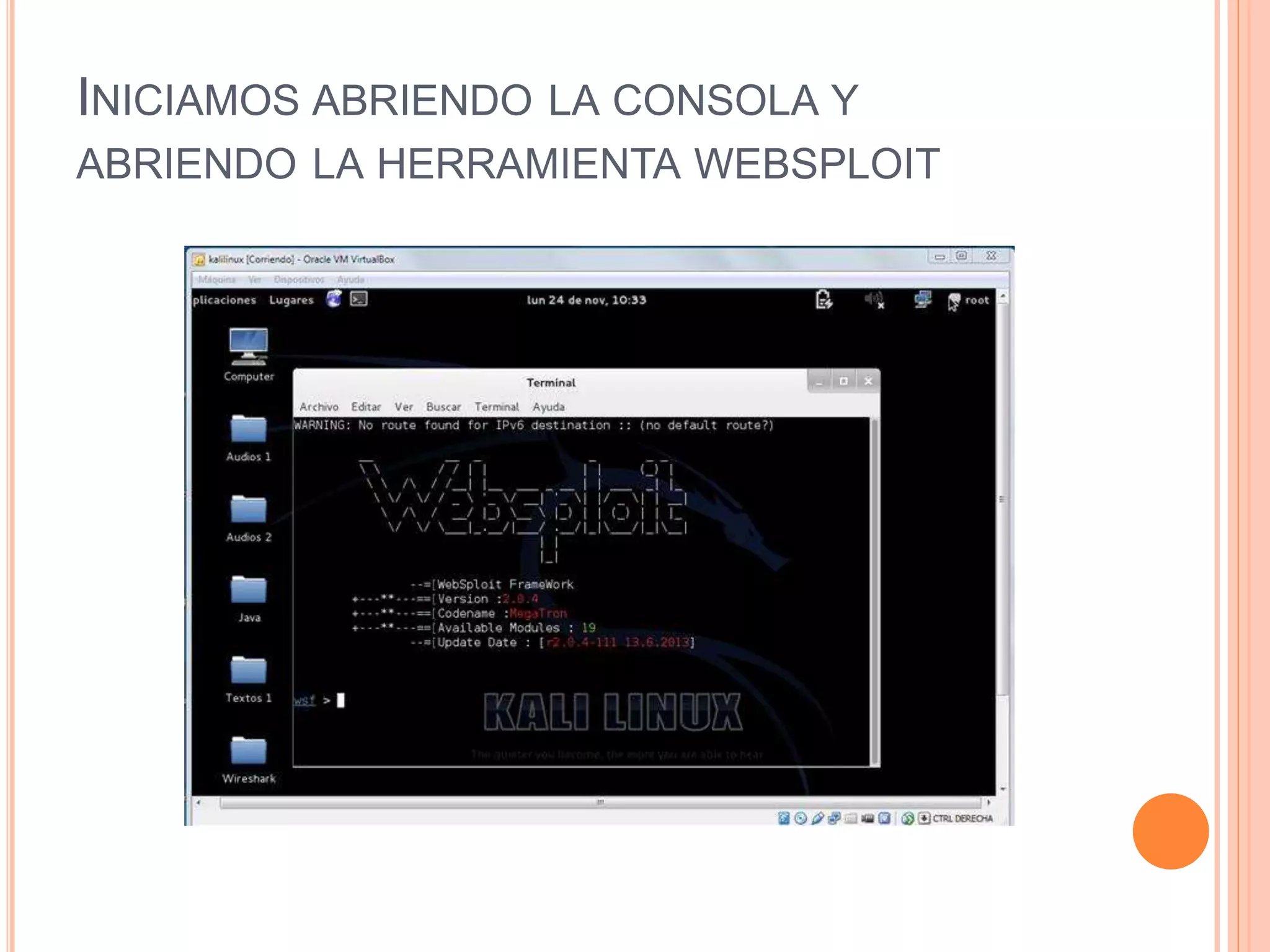

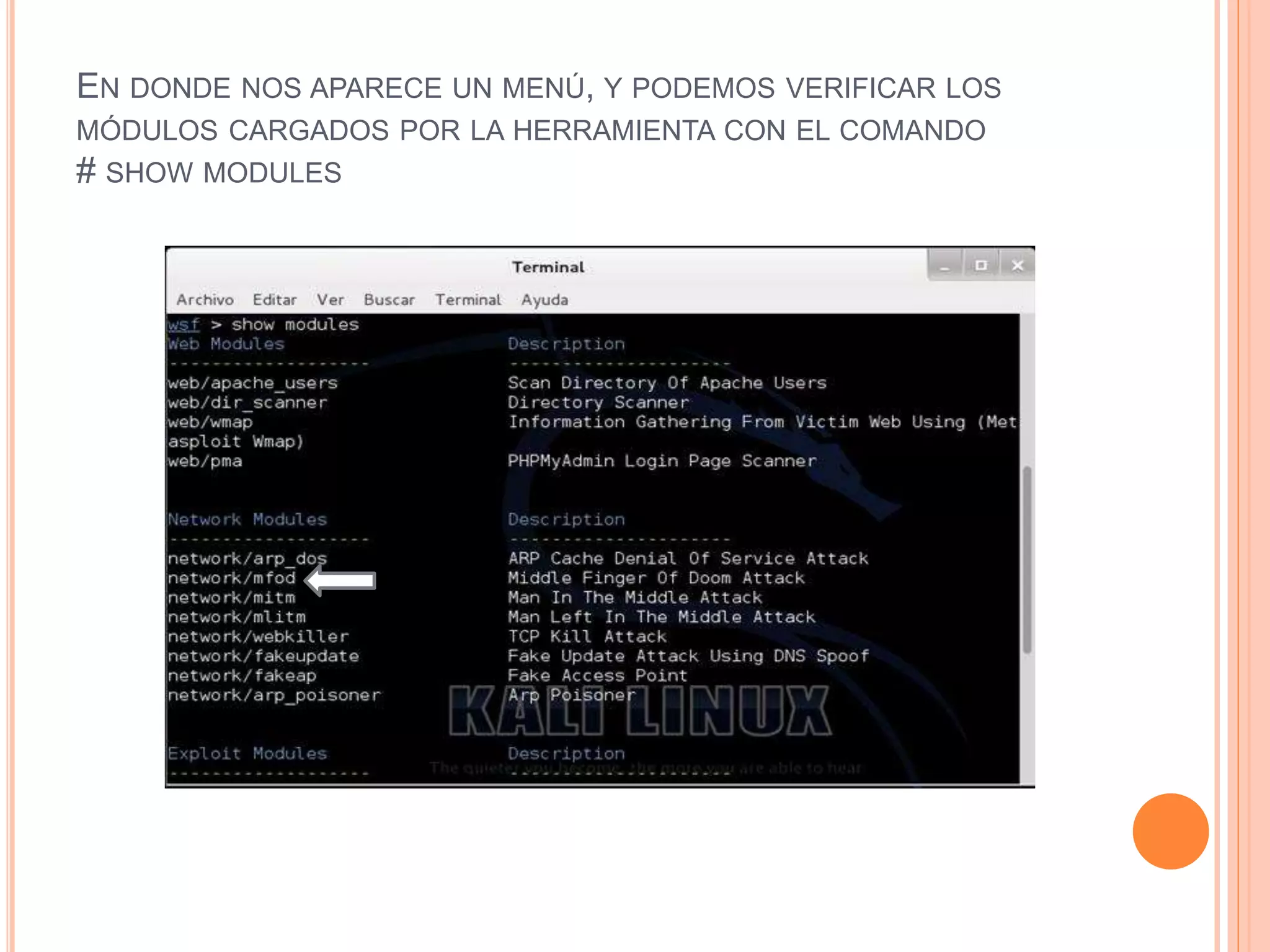

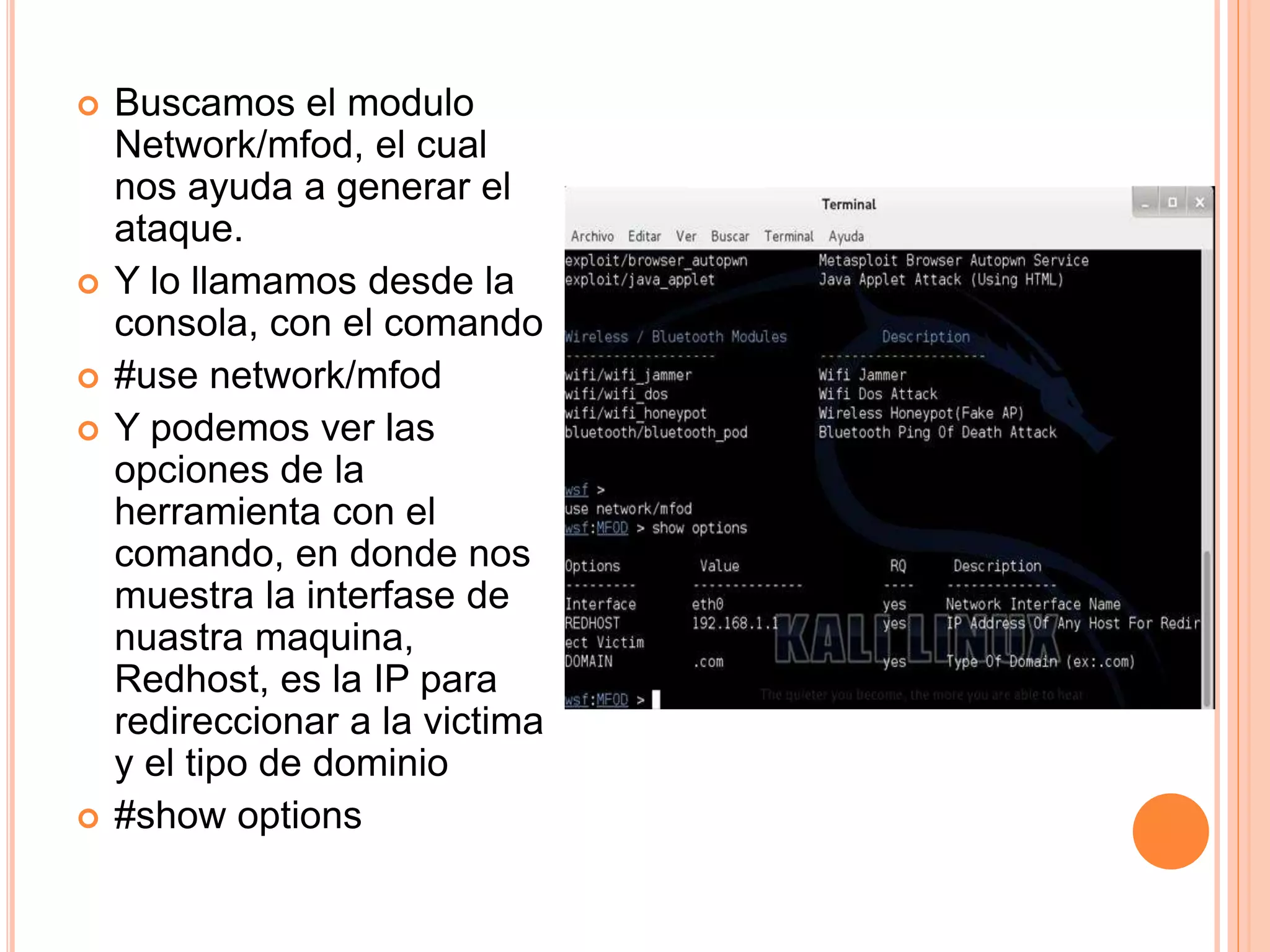

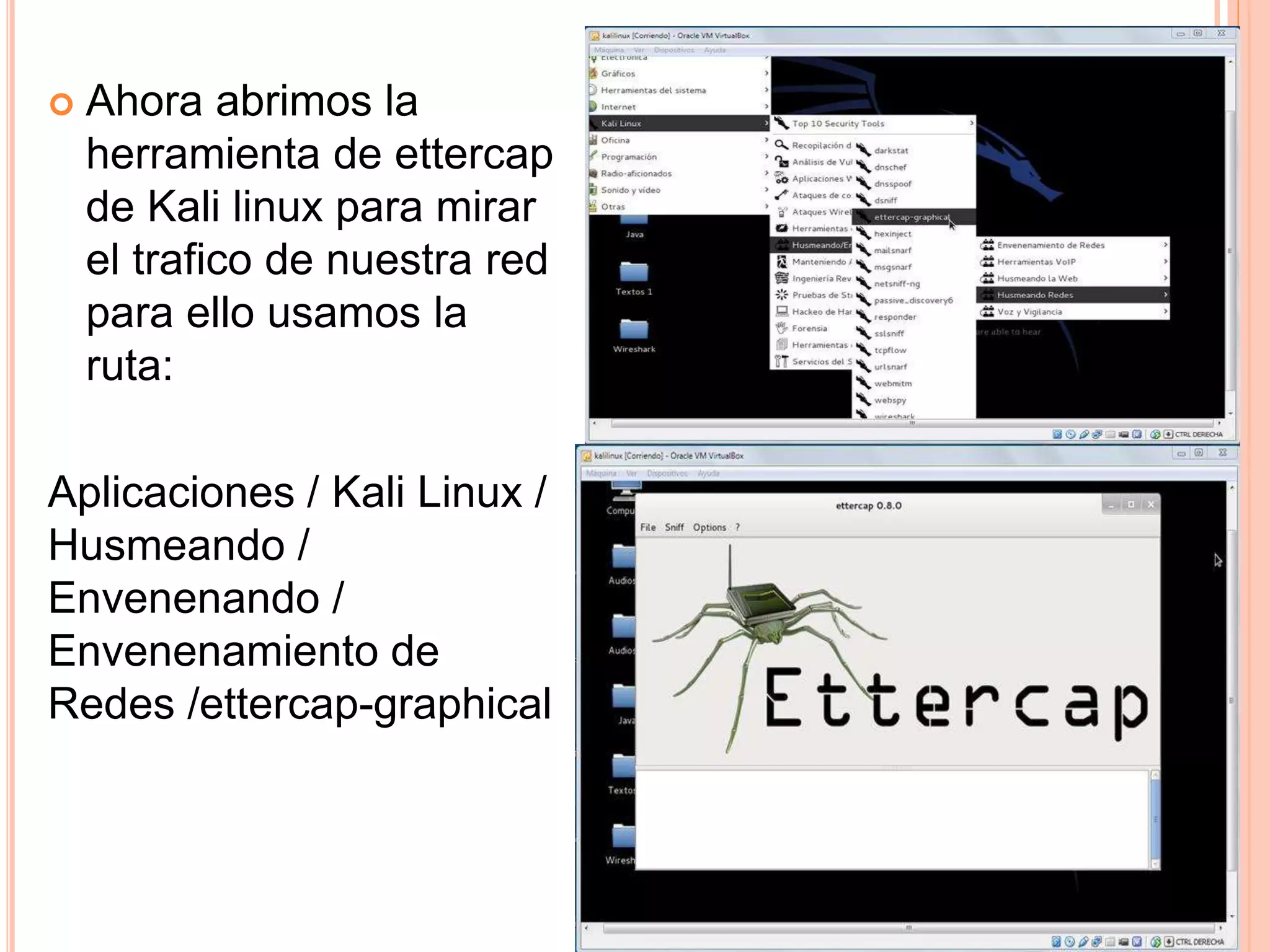

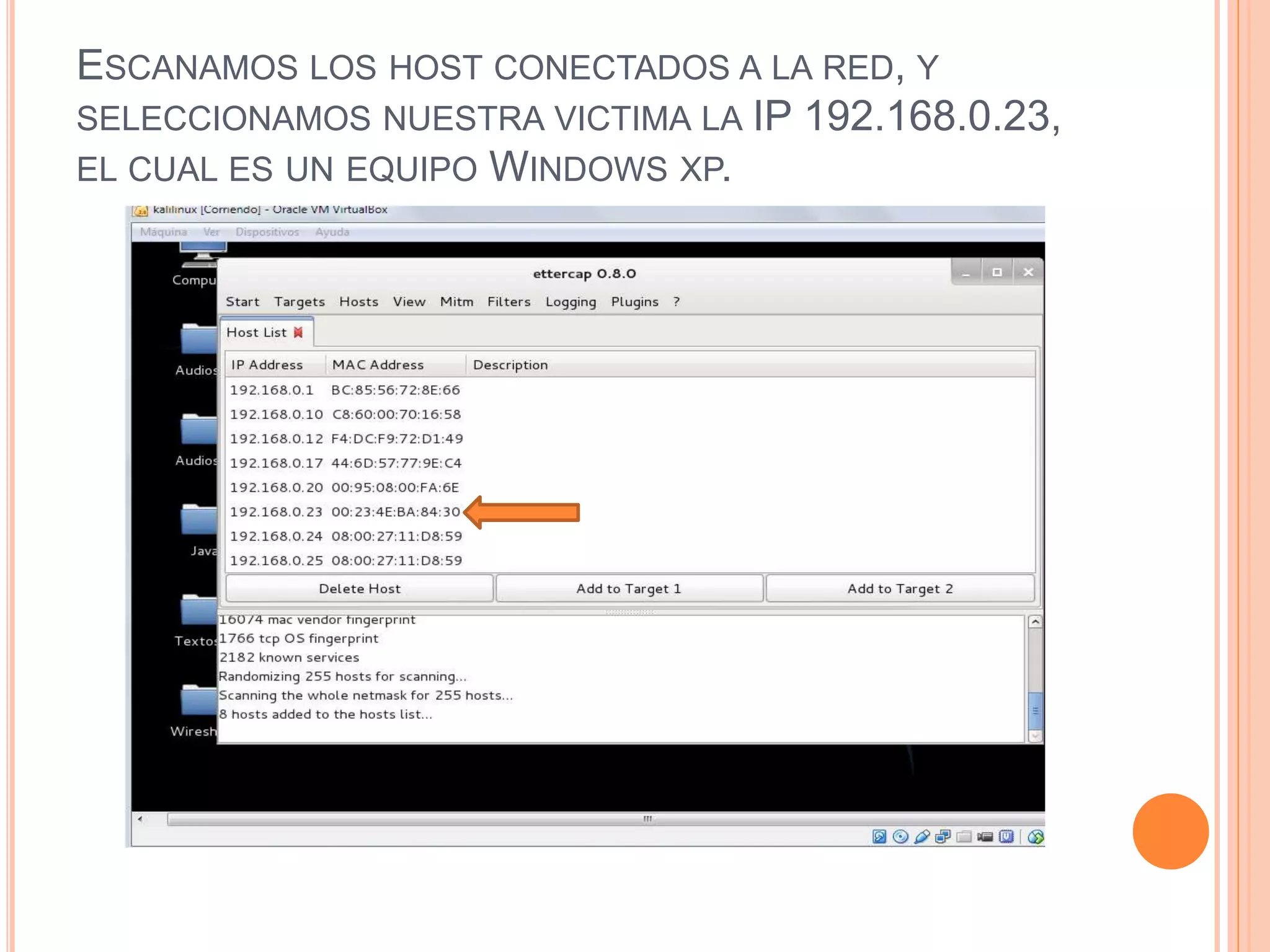

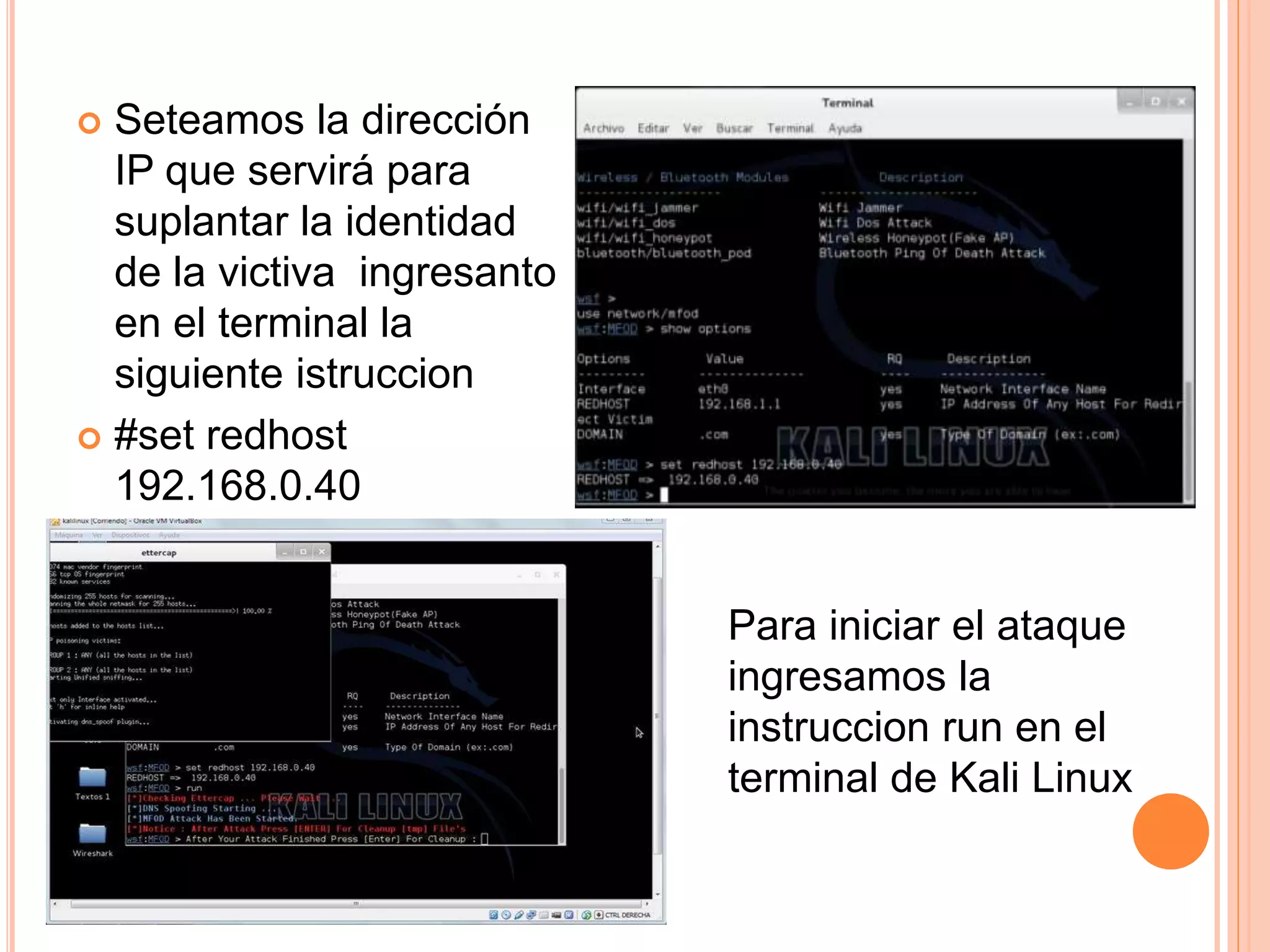

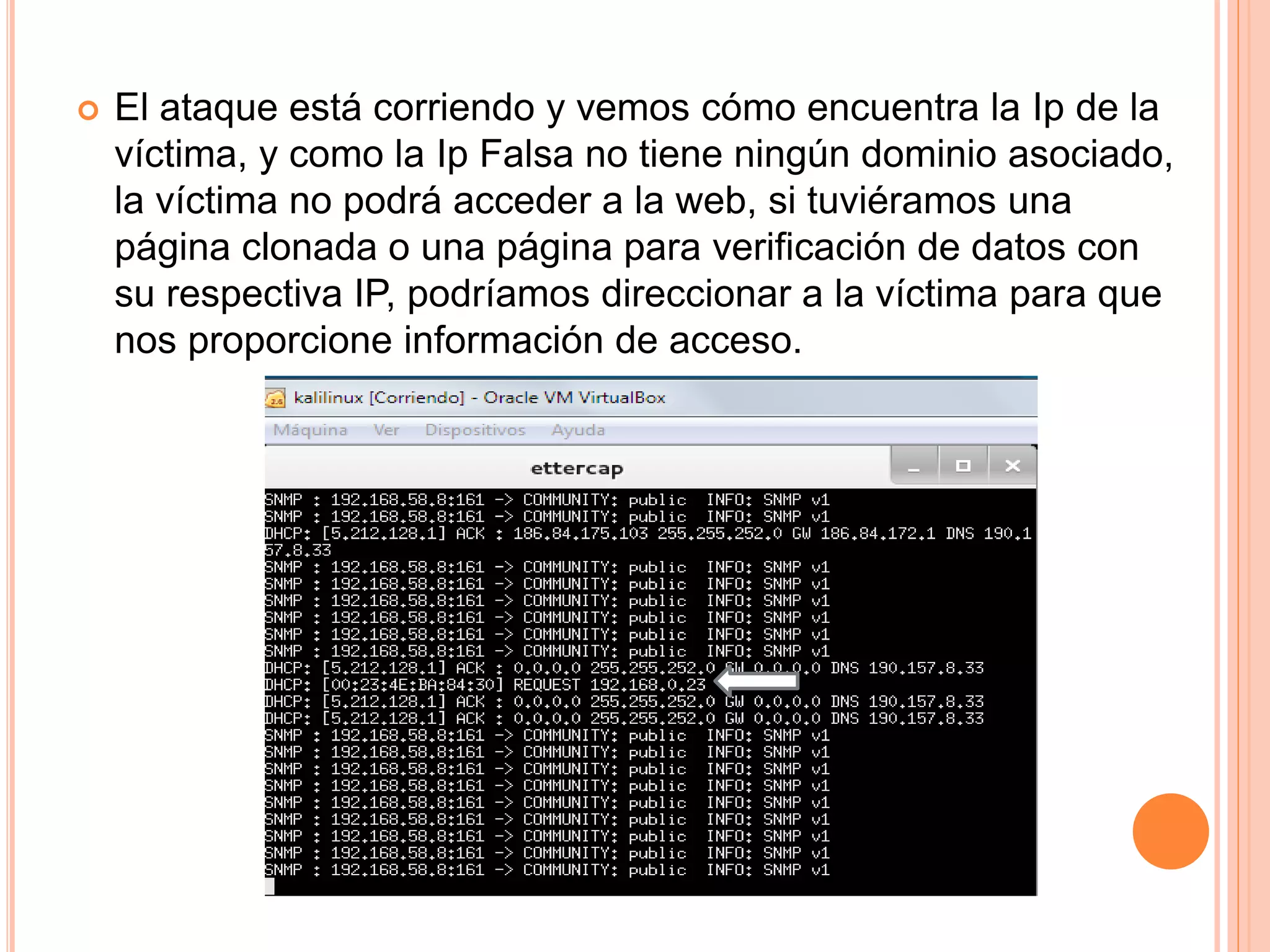

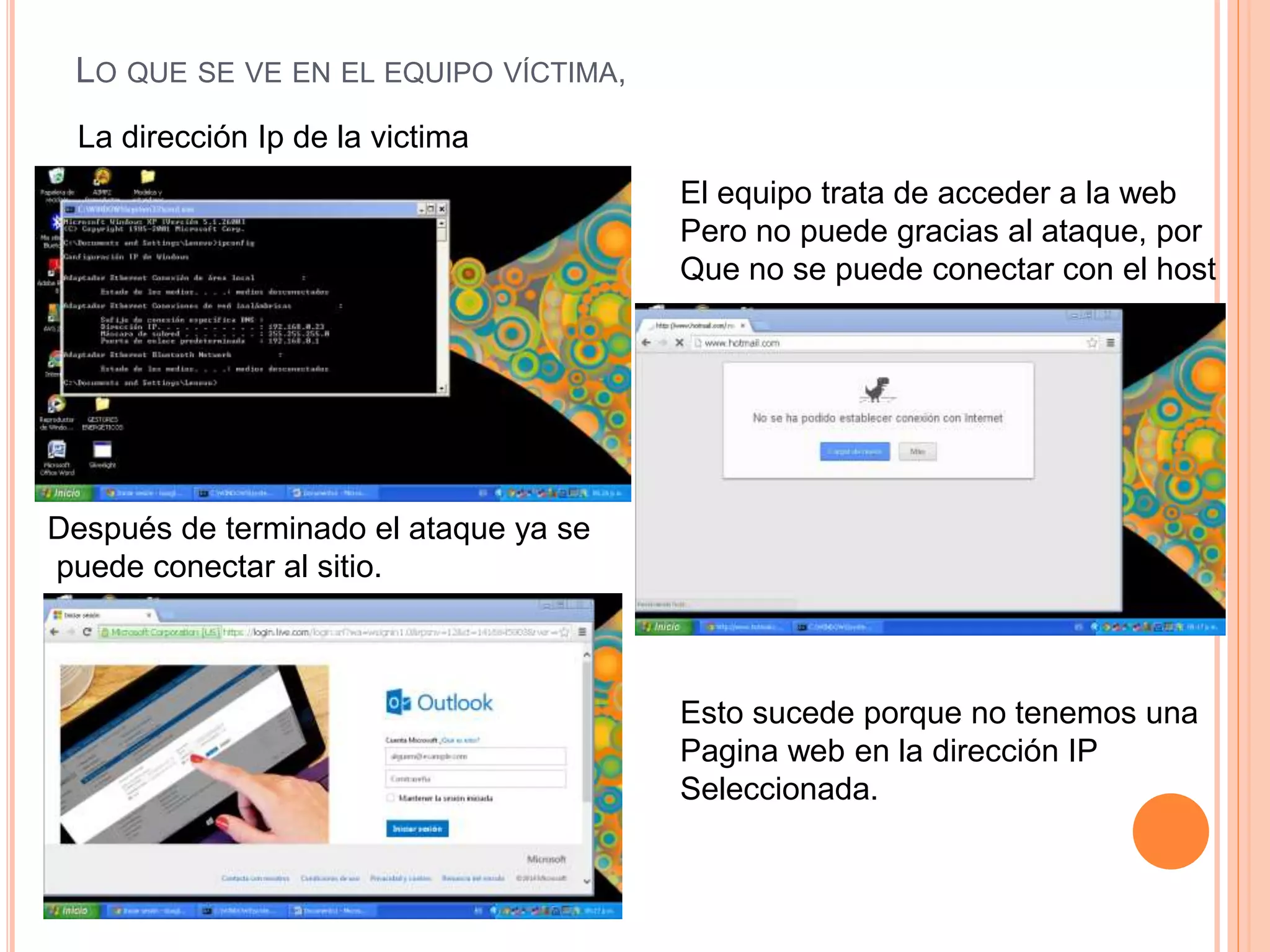

Este documento describe cómo realizar un ataque de suplantación de DNS (DNS spoofing) utilizando la herramienta de red Kali Linux. Explica que primero se instala Kali Linux y luego se abre la herramienta Websploit para acceder al módulo de red MFOD y configurar la IP falsa para redireccionar el tráfico de la víctima. Luego, se usa la herramienta Ettercap para escanear la red local, seleccionar la víctima y comenzar el ataque DNS spoofing redireccionando su tráfico a