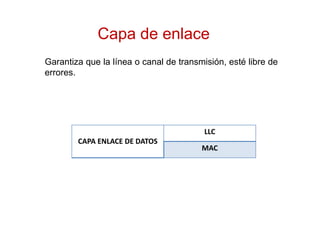

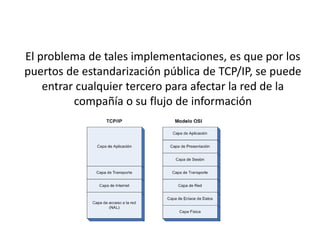

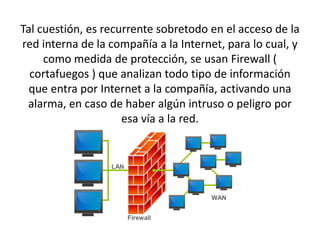

El documento introduce los conceptos básicos de una auditoría de redes. Explica que el modelo OSI divide la red en 7 capas que garantizan la integridad, enlace, encaminamiento, transporte, sincronización y aplicación de la información. También describe las clases de redes como intranet, extranet e internet, y las medidas de seguridad como cortafuegos para proteger la red interna de una organización. Finalmente, menciona herramientas para probar la eficacia de las políticas de seguridad de red de una empresa.