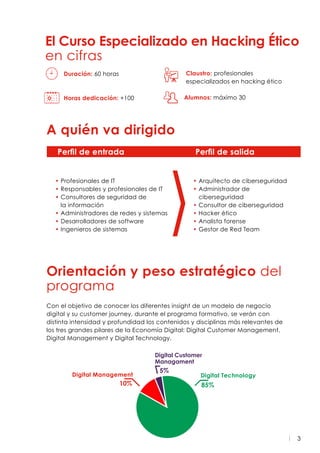

El curso de hacking ético se centra en capacitar a profesionales en la auditoría de seguridad informática y la gestión de equipos de respuesta a incidentes, abarcando técnicas de pentesting y vulnerabilidades en infraestructuras digitales. Está dirigido a diversos perfiles en tecnologías de la información y ofrece 60 horas de formación con un enfoque práctico en la prevención y respuesta ante ciberataques. Además, los participantes aprenderán a utilizar herramientas de hacking ético y a gestionar comunicaciones y recursos en situaciones de crisis.