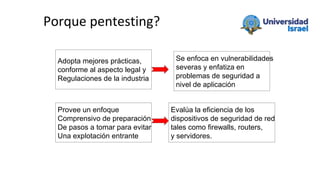

El documento proporciona información sobre herramientas de seguridad de la información como el hacking ético y las pruebas de penetración. Explica conceptos como el footprinting, las amenazas a la seguridad, los tipos de ataques y vulnerabilidades. El objetivo es conocer y utilizar políticas y medidas de seguridad para proteger los sistemas de información.