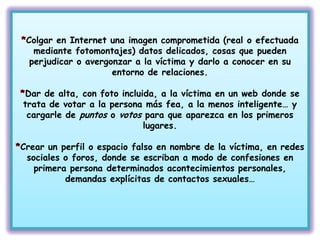

Este documento define el ciberacoso (cyberbullying) como cuando un menor acosa, amenaza, hostiga, humilla o molesta a otro menor a través de Internet, teléfonos móviles u otras tecnologías. Explica que aunque el ciberacoso y el acoso escolar comparten el abuso entre iguales, difieren en sus causas, manifestaciones y consecuencias. Algunas formas comunes de ciberacoso incluyen publicar fotos comprometedoras de la víctima sin su permiso, crear perfiles falsos para difundir rum