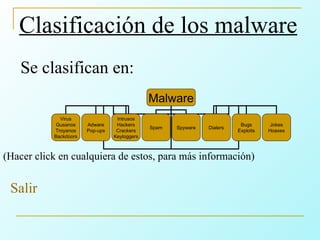

El documento habla sobre la seguridad en sistemas informáticos y redes. Explica que la seguridad persigue tres objetivos: confidencialidad, integridad y disponibilidad. También describe las principales amenazas como virus, spyware, phishing, y medidas de seguridad como antivirus, cortafuegos, copias de seguridad. Resalta que es importante actualizar software y proteger contra amenazas lógicas y físicas para mantener la seguridad de los sistemas y datos.