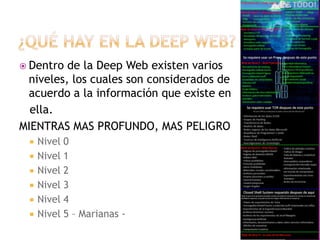

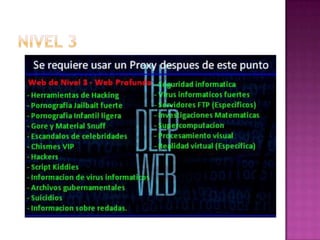

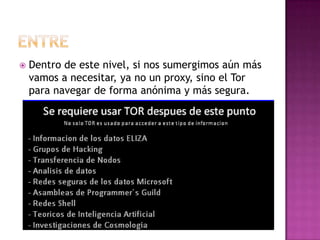

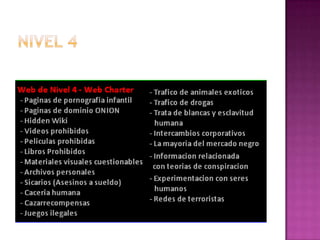

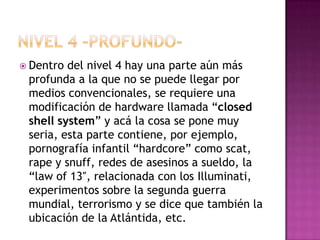

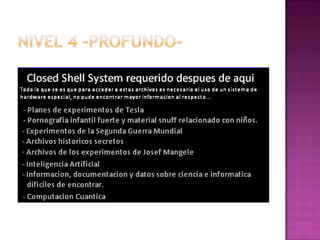

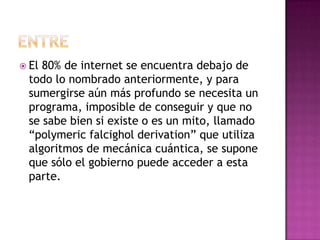

La presentación informa sobre la deep web, definiéndola como la parte de internet no accesible a través de motores de búsqueda convencionales, rica en contenido tanto legal como ilegal. Describe diversos niveles de la deep web, desde información común hasta actividades criminales serias, y enfatiza la necesidad de anonimato utilizando herramientas como Tor. Además, se menciona el uso de Bitcoin como método de pago en esta red oculta.