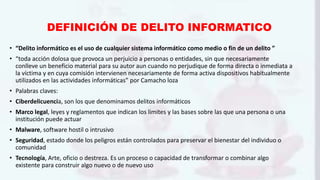

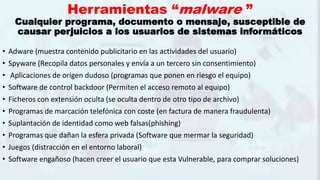

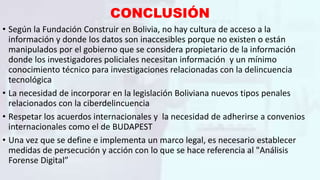

Este documento discute los delitos informáticos y la ciberdelincuencia. Explica que los delitos cibernéticos han aumentado con el desarrollo de la tecnología y son difíciles de rastrear debido al anonimato. Identifica varios tipos de delitos como ataques contra sistemas, estafas en línea, y distribución de material ilegal. También analiza las herramientas maliciosas como malware y los riesgos asociados con el uso de las redes sociales. Finalmente, resume el marco legal de Bolivia sobre