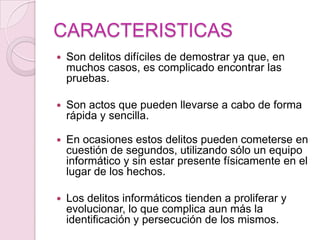

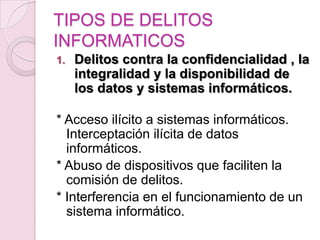

Los delitos informáticos se definen como actos en contra de la confidencialidad, integridad y disponibilidad de sistemas y datos informáticos, y son difíciles de demostrar. Incluyen tipos como accesos ilícitos, fraudes, y producción de contenido ilegal, siendo comunes sabotajes y espionaje. Para prevenirlos, se recomienda mantener actualizado el software, instalar antivirus y usar firewalls.