FOLLETO SOBRE LOS DELITOS INFORMATICOS.

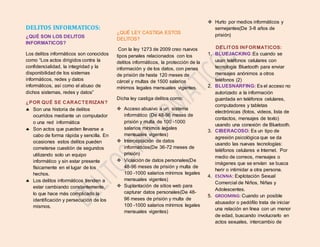

- 1. DELITOS INFORMATICOS: ¿QUÉ SON LOS DELITOS INFORMATICOS? Los delitos informáticos son conocidos como “Los actos dirigidos contra la confidencialidad, la integridad y la disponibilidad de los sistemas informáticos, redes y datos informáticos, así como el abuso de dichos sistemas, redes y datos” ¿POR QUÉ SE CARACTERIZAN? Son una historia de delitos ocurridos mediante un computador o una red informática Son actos que pueden llevarse a cabo de forma rápida y sencilla. En ocasiones estos delitos pueden cometerse cuestión de segundos utilizando solo un equipo informático y sin estar presente físicamente en el lugar de los hechos. Los delitos informáticos tienden a estar cambiando constantemente, lo que hace más complicado la identificación y persecución de los mismos. ¿QUÉ LEY CASTIGA ESTOS DELITOS? Con la ley 1273 de 2009 creo nuevos tipos penales relacionados con los delitos informáticos, la protección de la información y de los datos, con penas de prisión de hasta 120 meses de cárcel y multas de 1500 salarios mínimos legales mensuales vigentes. Dicha ley castiga delitos como: Acceso abusivo a un sistema informático (De 48-96 meses de prisión y multa de 100 -1000 salarios mínimos legales mensuales vigentes) Interceptación de datos informáticos(De 36-72 meses de prisión) Violación de datos personales(De 48-96 meses de prisión y multa de 100 -1000 salarios mínimos legales mensuales vigentes) Suplantación de sitios web para capturar datos personales(De 48- 96 meses de prisión y multa de 100 -1000 salarios mínimos legales mensuales vigentes) Hurto por medios informáticos y semejantes(De 3-8 años de prisión) DELITOS INFORMATICOS: 1. BLUEJACKING :Es cuando se usan teléfonos celulares con tecnología Bluetooth para enviar mensajes anónimos a otros teléfonos (2) 2. BLUESNARFING: Es el acceso no autorizado a la información guardada en teléfonos celulares, computadores y tabletas electrónicas (fotos, videos, lista de contactos, mensajes de texto) usando una conexión de Bluetooth. 3. CIBERACOSO: Es un tipo de agresión psicológica que se da usando las nuevas tecnologías: teléfonos celulares e Internet. Por medio de correos, mensajes o imágenes que se envían se busca herir o intimidar a otra persona. 4. ESCNNA: Explotación Sexual Comercial de Niños, Niñas y Adolescentes. 5. GROOMING: Cuando un posible abusador o pedófilo trata de iniciar una relación en línea con un menor de edad, buscando involucrarlo en actos sexuales, intercambio de

- 2. imágenes y en conversaciones con contenido sexual. 6. HACKEAR: Es la acción de "robar" sistemas informáticos y redes de telecomunicación. 7. PHISHING: Es un delito cibernético con el que por medio del envío de correos se engaña a las personas invitándolas a que visiten páginas web falsas de entidades bancarias o comerciales. Allí se solicita que verifique o actualice sus datos con el fin de robarle sus nombres de usuarios, claves personales y demás información confidencial. 8. PORNOGRAFIA INFANTIL: Es toda representación visual, gráfica, de texto, dibujos animados o videojuegos, que de manera real o simulada, explícita o sugerida, involucran la participación de menores de edad o personas que aparenten serlo, en el desarrollo de actividades sexuales. 9. SIXSTIN: Es cuando alguien toma una foto poco apropiada de sí mismo (sugestiva o sexualmente explícita), y la envía a alguien vía teléfono celular o Internet. 10.SEXSTORCION: Es la amenaza de enviar o publicar imágenes o videos con contenido sexual de una persona. Esto puede hacerse a través de teléfonos celulares o Internet. Entre otros, estos son los más comunes o importantes ¿POR QUE ES IMPORTANTE? La gente debería saber y conocer que son los delitos informáticos, cuales son etc. Ya que los podemos estar violando sin saber, o nos los pueden estar violando, tenemos que aprender a identificarlos y saber qué hacer y a quien acudir en caso de esto. Además que hoy en día con la tecnología tan cerca y tan fácil de acceder es muy común que día a día se presenten nuevos casos de estos delitos, y debemos saber cómo actuar según el caso. CONSEJOS: Utilice contraseñas seguras , es decir compuestas por mínimo 8 caracteres ,recuerde no compartirlas con nadie Navegue en páginas red seguras y de confianza Evite realizar operaciones bancarias o comprar cosas en sitios poco seguros No comparta información personal y privada en redes sociales (direcciones, fotos, numero celular etc.) No aceptar invitaciones de desconocidos en redes sociales Instale antivirus a su computadora o servidores ya que hay programas que pueden robar su información privada. WEBGRAFIA: https://myprofetecnologia.wordpr ess.com http://www.deltaasesores.com http://www.delitosinformaticos.in fo AUTORA: JULIETH CATALINA ACUÑA PUENTES 10-02