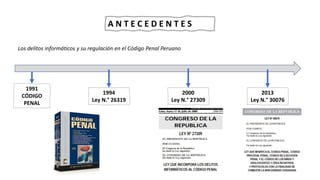

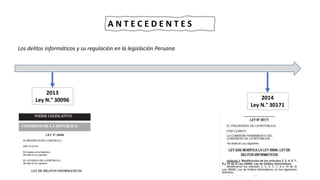

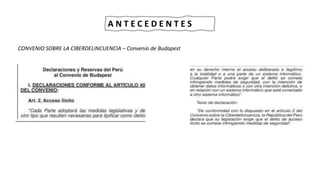

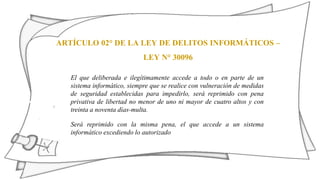

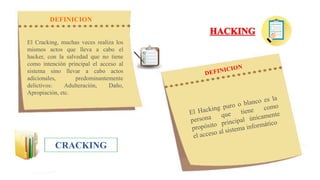

El documento describe la historia y regulación de los delitos informáticos en la legislación peruana. Se menciona leyes de 1991, 1994, 2000, 2013 y 2014 que trataron de regular estos delitos. La Ley N° 30096 de 2013 define el delito de acceso ilícito a sistemas informáticos y establece penas de 1 a 4 años de prisión. El documento también explica conceptos como cracking y vulneración de medidas de seguridad, e identifica a los sujetos pasivos y activos en estos delitos.