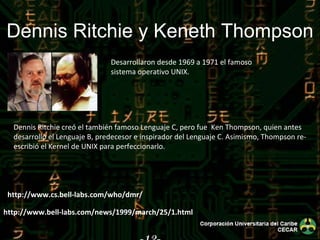

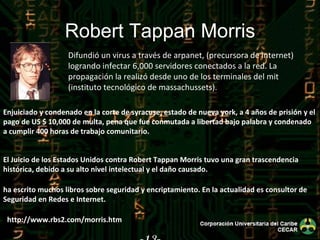

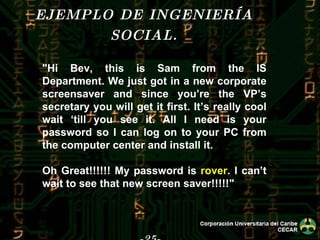

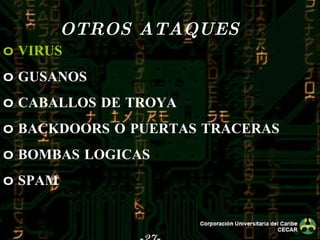

El documento resume la historia y contribuciones de varios hackers y expertos en seguridad informática importantes. Explica diferentes tipos de ataques cibernéticos como ingeniería social, virus, gusanos y caballos de Troya. Finalmente, describe brevemente las prácticas y conclusiones sobre seguridad de la información.