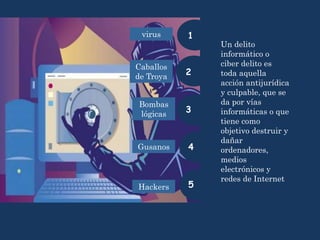

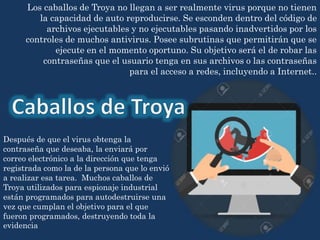

El documento describe diferentes tipos de delitos informáticos como virus, caballos de Troya, bombas lógicas y gusanos. También explica la evolución de los hackers desde los primeros en el MIT y su ética de la información libre. Por último, define conceptos clave de la ciberseguridad como contraseñas, cifrado y restricciones de acceso para proteger los sistemas.