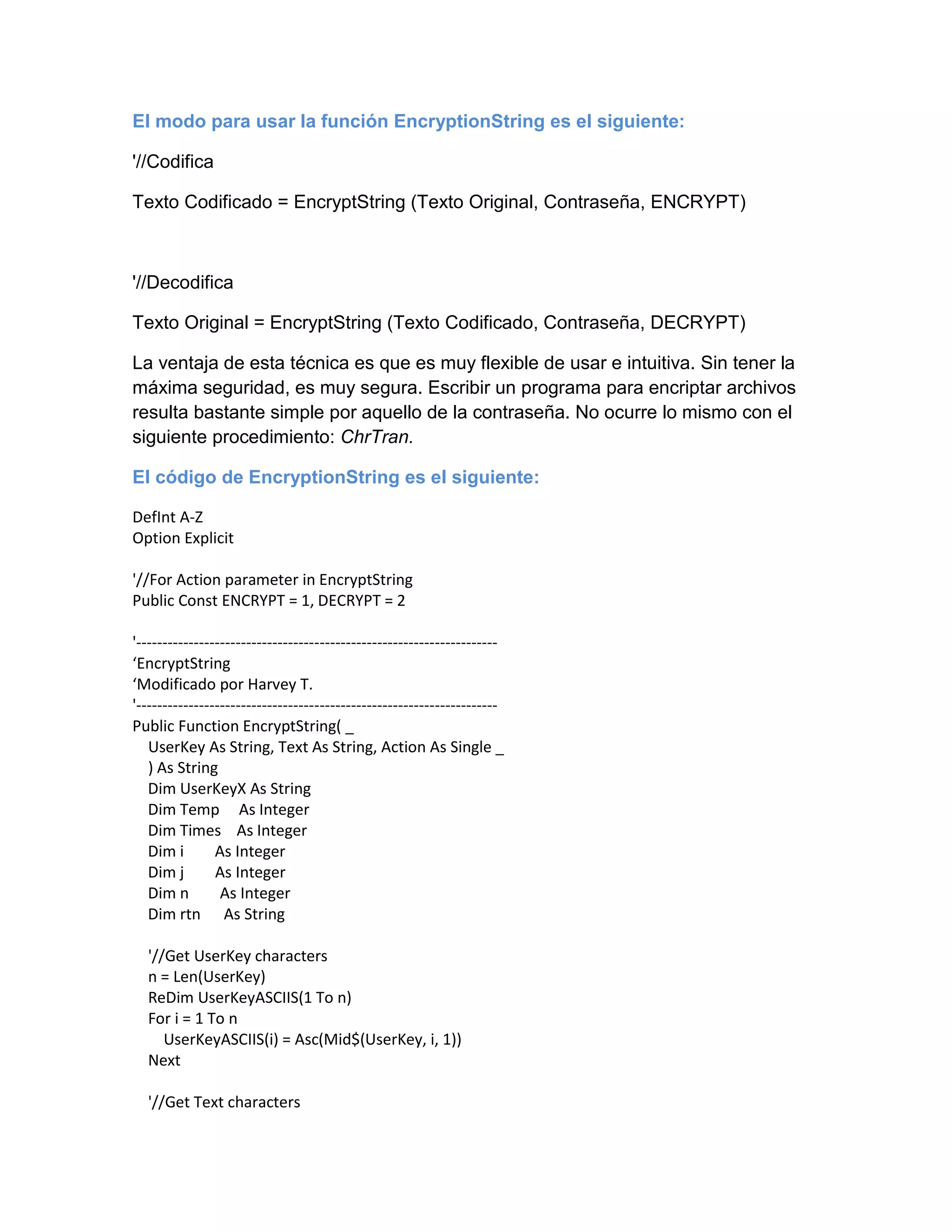

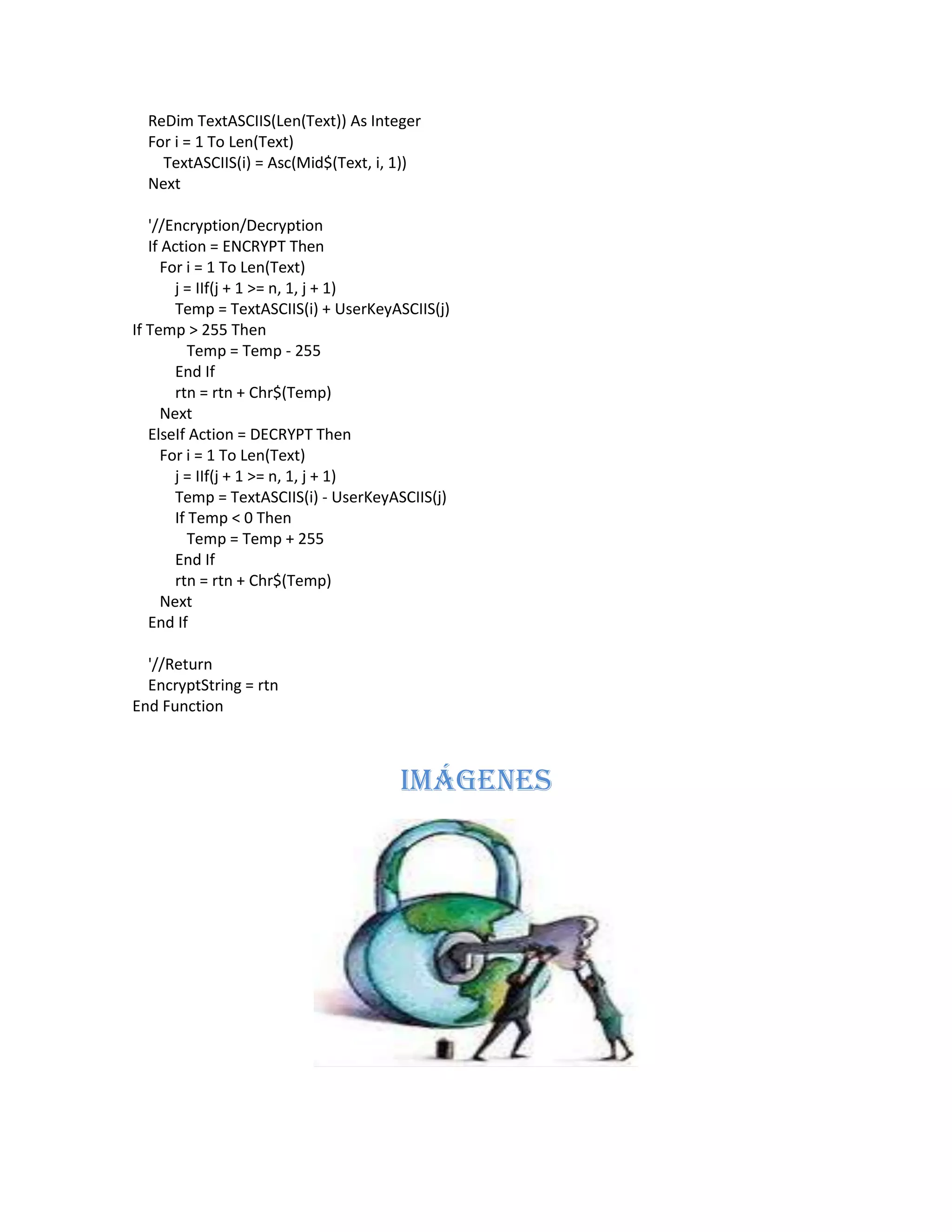

La encriptación es el proceso de volver ilegible información importante utilizando una clave, asegurando que solo personas autorizadas puedan acceder a ella. Existen dos procedimientos destacados en Visual Basic: encryptionstring, que combina un mensaje y una clave del usuario para generar un texto codificado, y chrtran, que presenta un enfoque diferente pero es más complejo. Ambos métodos permiten la encriptación y desencriptación de datos, garantizando la seguridad de información sensible como contraseñas y datos bancarios.