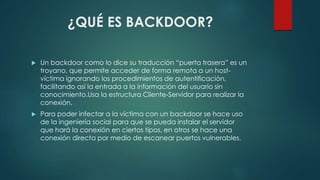

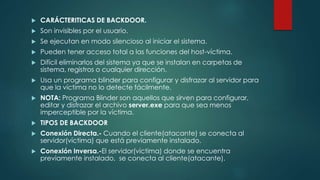

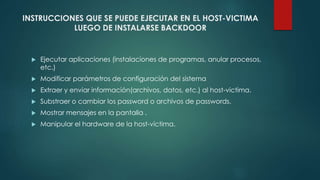

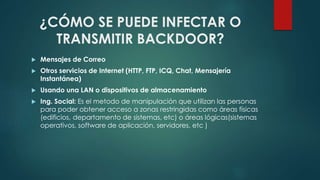

El documento describe varias técnicas de espionaje informático, incluyendo la introducción de datos falsos, caballos de Troya, redondeo, uso de llaves maestras virtuales y bombas lógicas. También explica qué es un backdoor, sus características como ser invisible al usuario y tener acceso total al sistema, y cómo se puede infectar un sistema con un backdoor a través de correo electrónico, servicios en Internet u otros métodos.