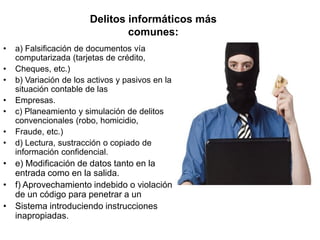

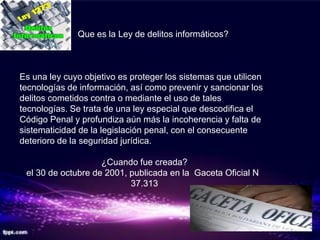

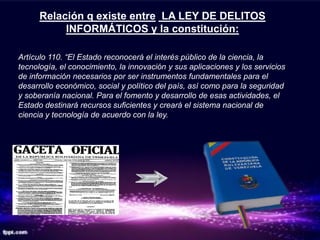

Este documento presenta un resumen de la Ley de Delitos Informáticos de Venezuela. Explica que la ley tiene como objetivo proteger los sistemas que utilizan tecnologías de información y prevenir delitos cometidos mediante estas tecnologías. Describe los cinco tipos principales de delitos cubiertos por la ley: 1) contra sistemas informáticos, 2) contra la propiedad, 3) contra la privacidad, 4) contra niños y adolescentes, y 5) contra el orden económico. Además, indica que la ley fue c