Este documento proporciona una introducción a la informática forense de dispositivos iOS. Explica las fases del análisis forense de iOS, incluida la evaluación, preparación, adquisición de datos, análisis e informe. También describe la estructura de los sistemas iOS, técnicas para adquirir datos como imágenes de disco o backups, y herramientas para analizar los datos adquiridos en busca de evidencia.

![Análisis de los datos

A partir de un backup - Casos

¤ Si está cifrado à Fuerza bruta.... (Tiempos con GPUs en 2011)1

¤ Sin cifrar à Recomponer backup y acceder al contenido

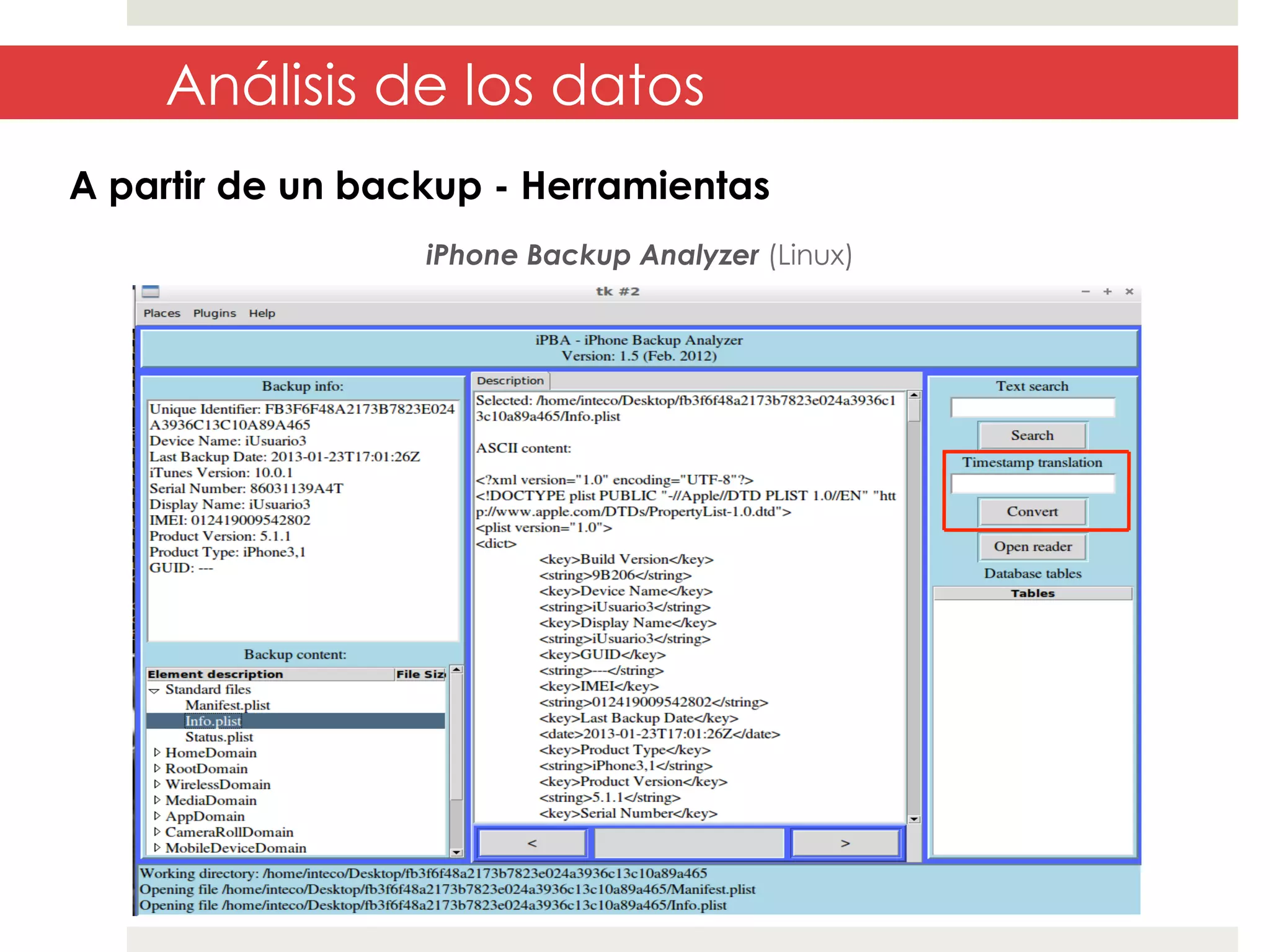

¤ Herramientas

¤ iPhone Backup Analyzer: Open source, Linux

¤ iPhone Analyzer: Multiplataforma (Java)

¤ iPhone Backup Explorer: Mac y Windows

¤ iPhone Backup Viewer: Mac

[1]: iPhone and iOS Forensics. Andrew Hoog, Katie Strzempka. Ed: Syngress, 2011.](https://image.slidesharecdn.com/forensicios-140115063946-phpapp01/75/Forensic-iOS-14-2048.jpg)

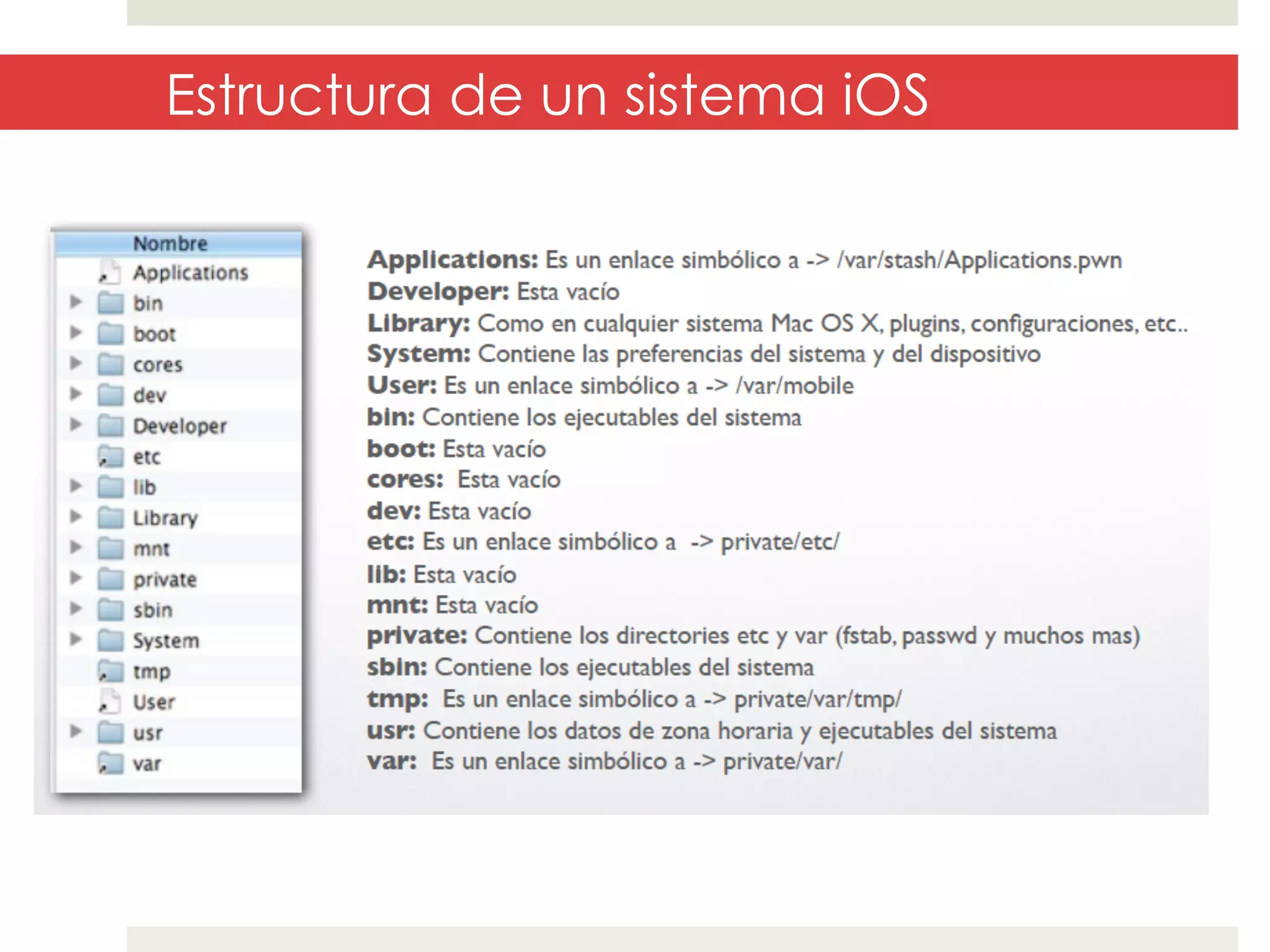

![Análisis de los datos

Inspección del sistema - Datos de aplicaciones I

¤ Cookies:

¤

¤

¤

¤

Ruta: /private/var/mobile/Applications/[AppID_(hash)]/Library/Cookies

Permiten iniciar sesión directamente copiándolas en otro iOS

Redes sociales: tuenti, twitter, facebook* (corregido a final de 2012)

Mensajería instantánea: gtalk, imo messenger

¤ Libreta de contactos:

¤ /private/var/mobile/Library/AddressBook/AddressBook.sqlitedb

¤ Últimas 100 llamadas realizadas:

¤ /private/var/wireless/Library/CallHistory/call_history.db

¤ Emails de las cuentas vinculadas: /private/var/mobile/Library/Mail/

¤ SMS: /private/var/mobile/Library/SMS/sms.db](https://image.slidesharecdn.com/forensicios-140115063946-phpapp01/75/Forensic-iOS-24-2048.jpg)