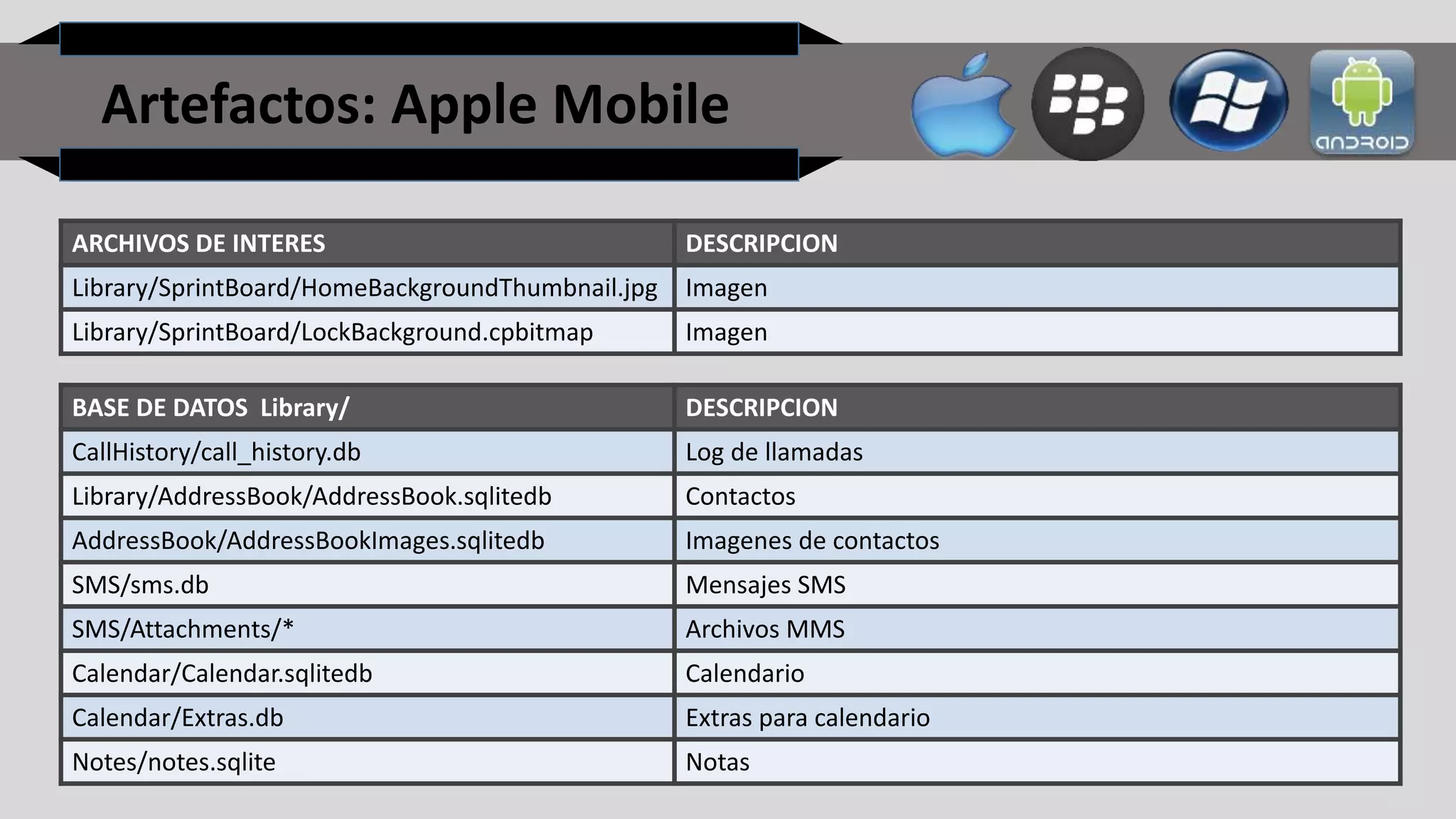

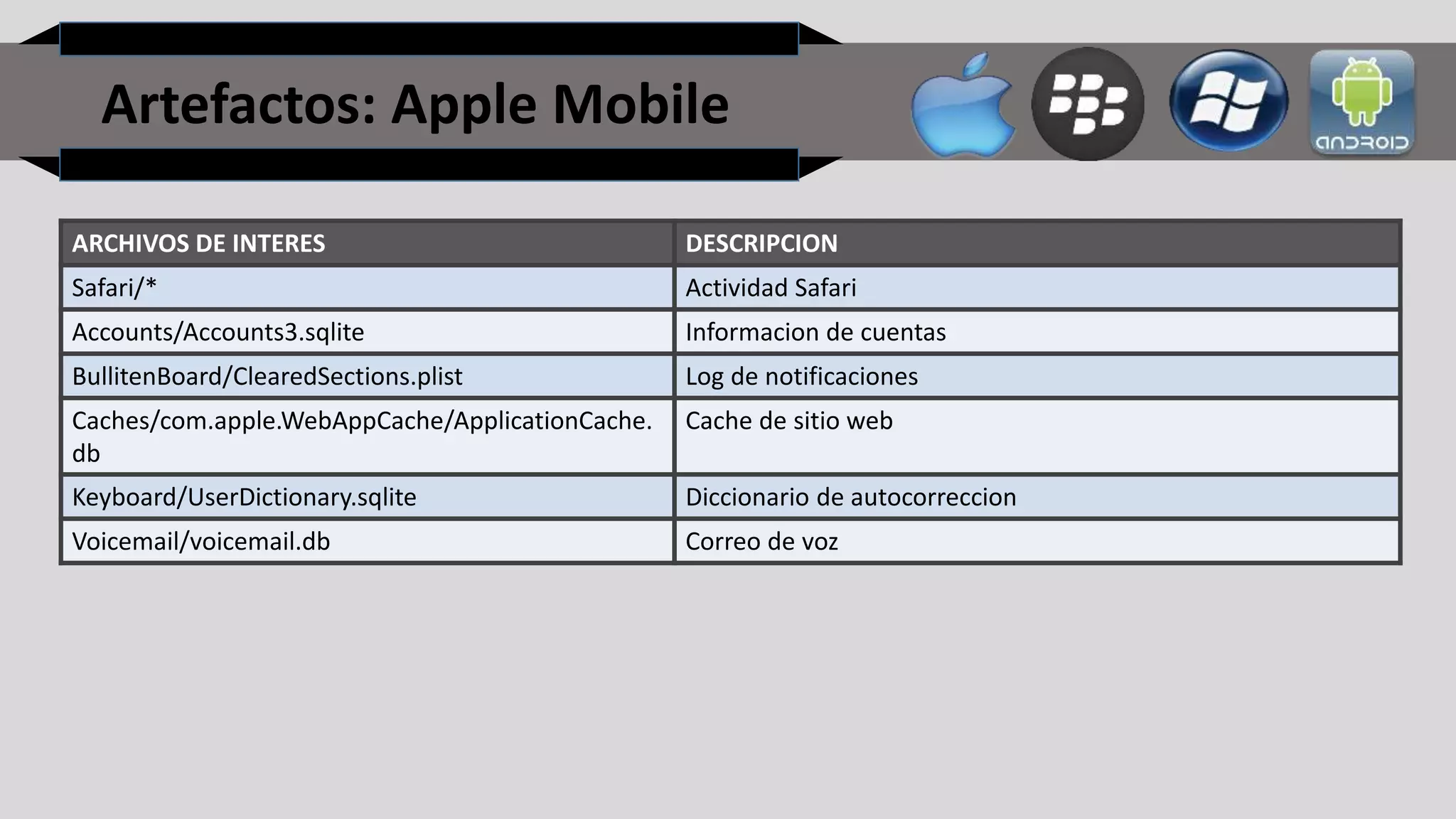

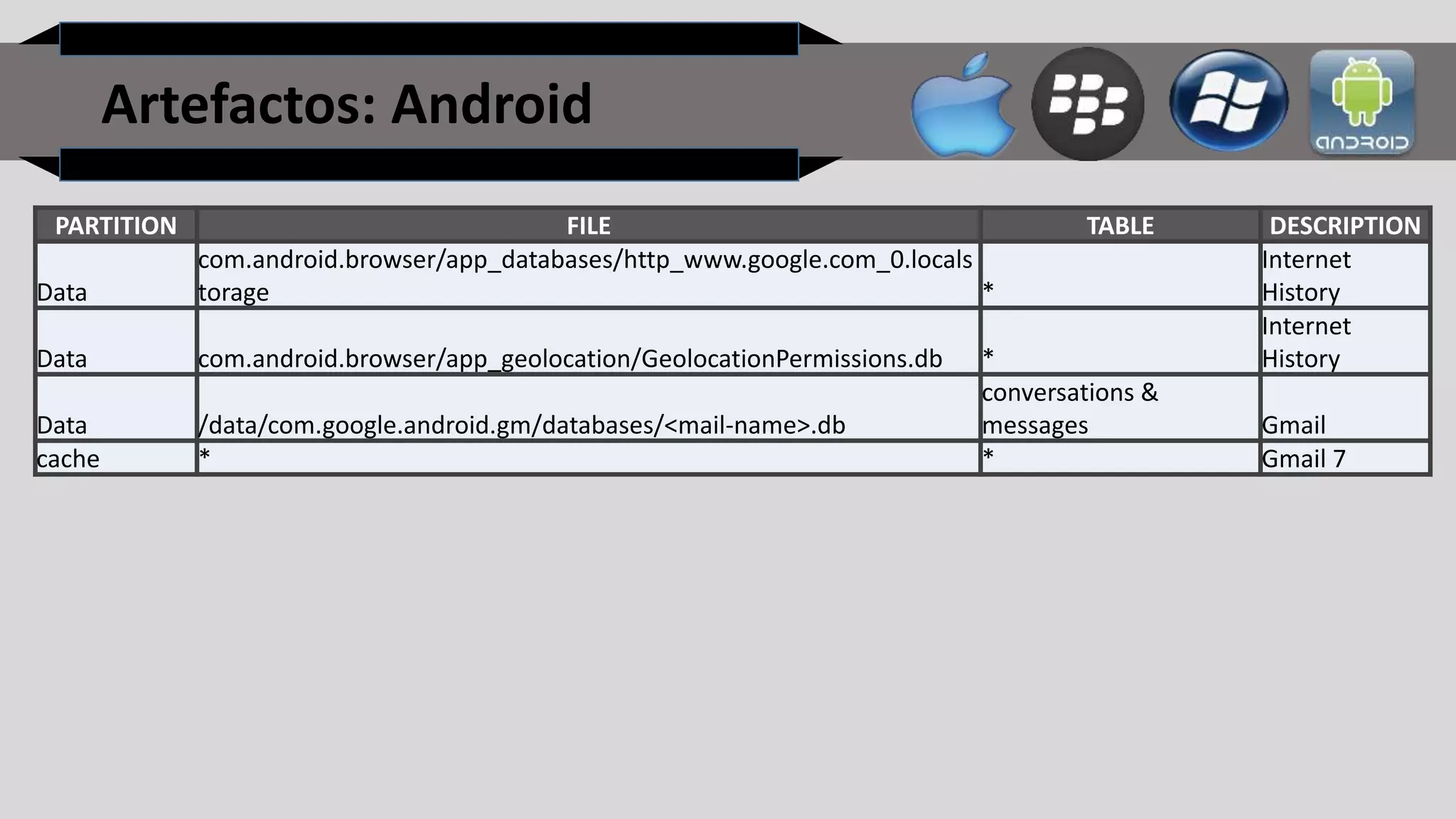

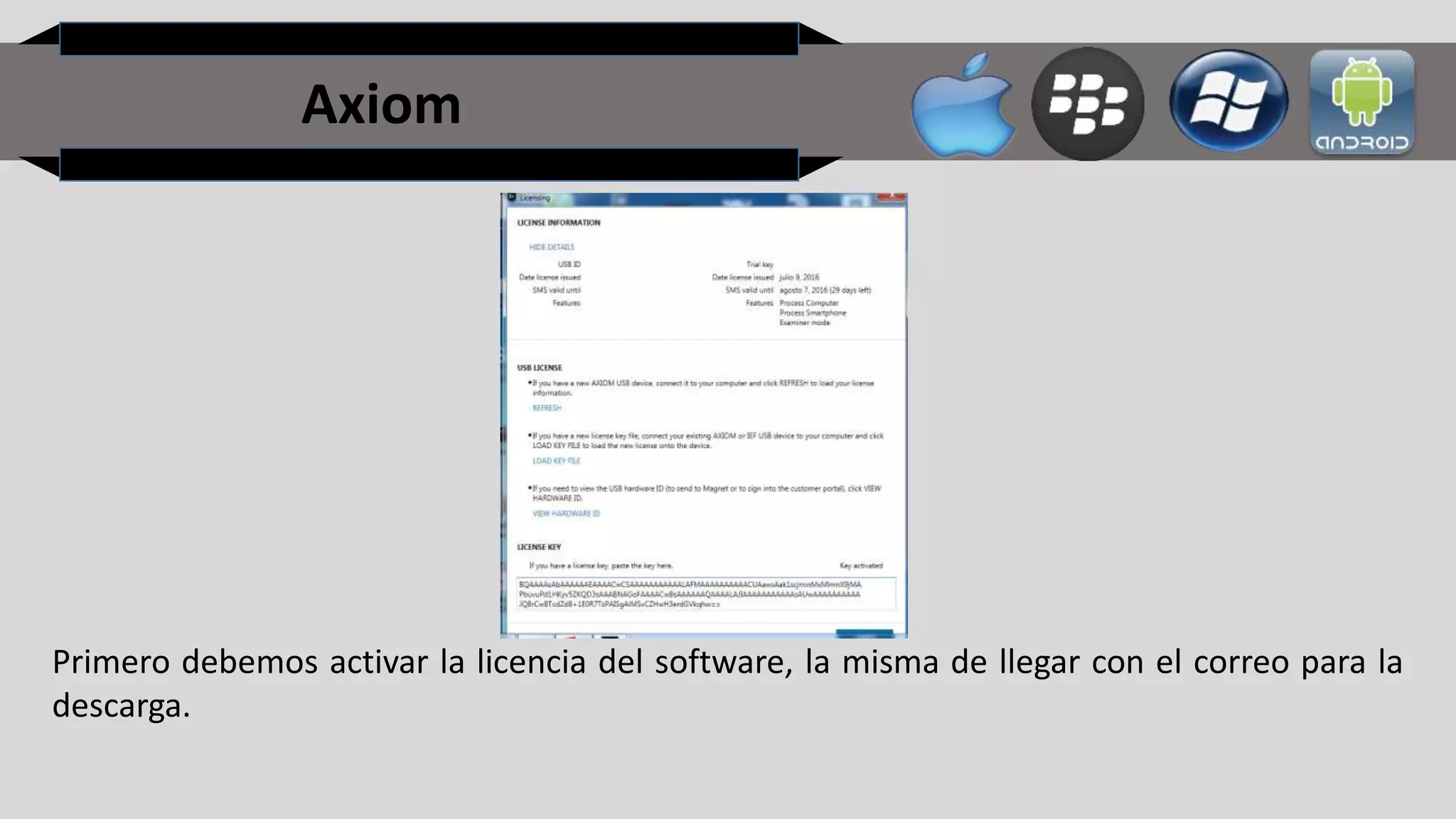

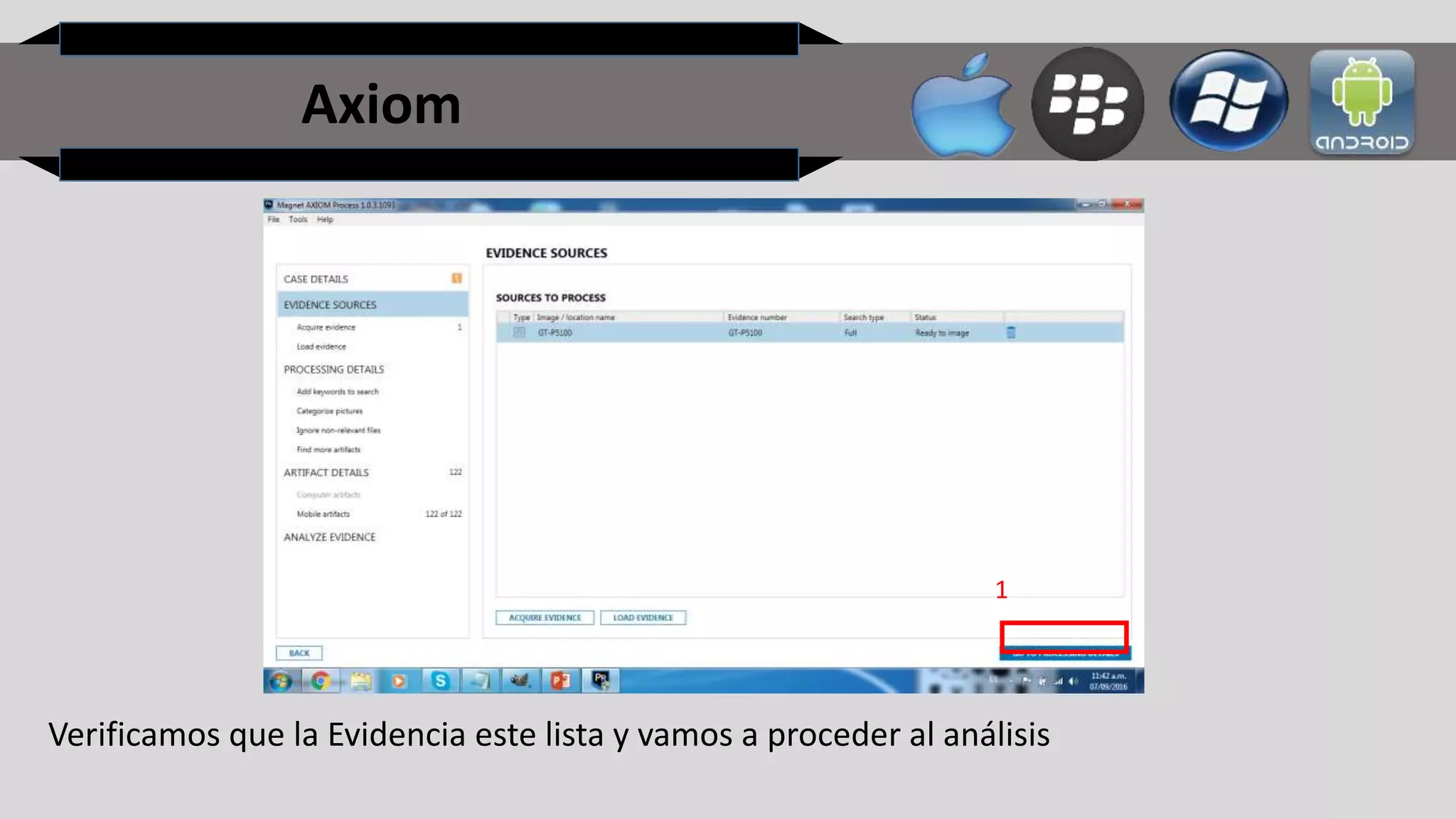

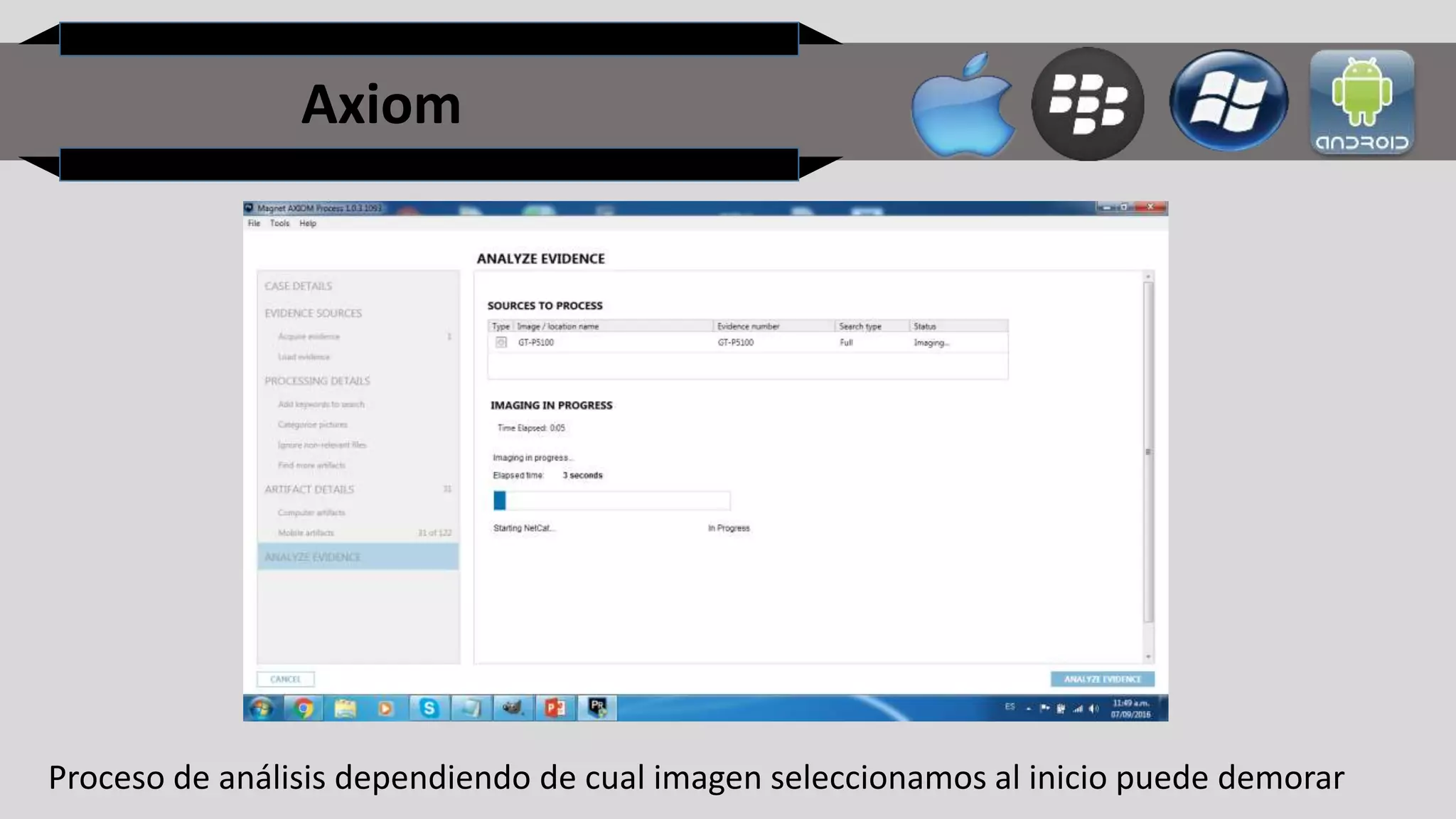

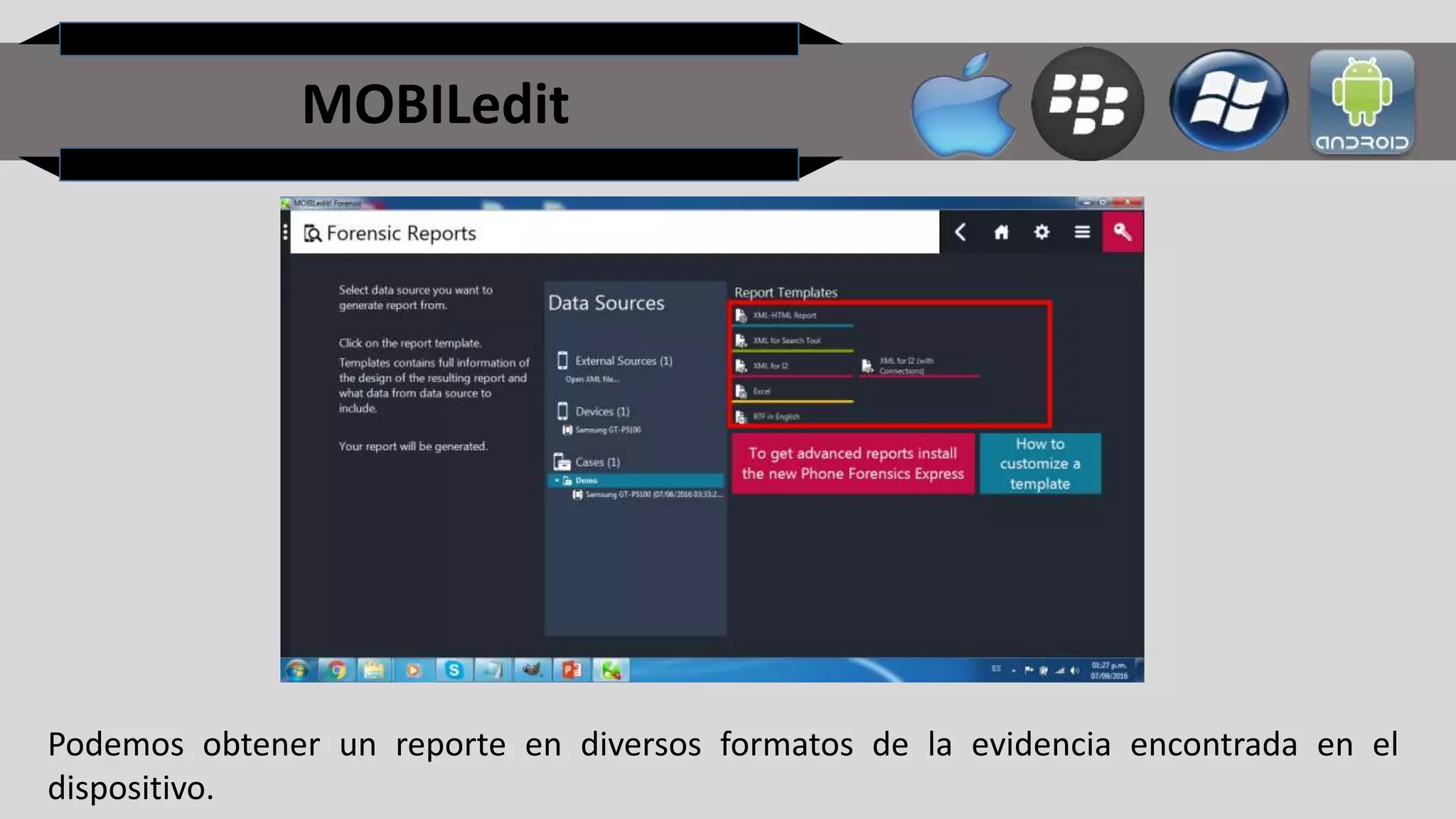

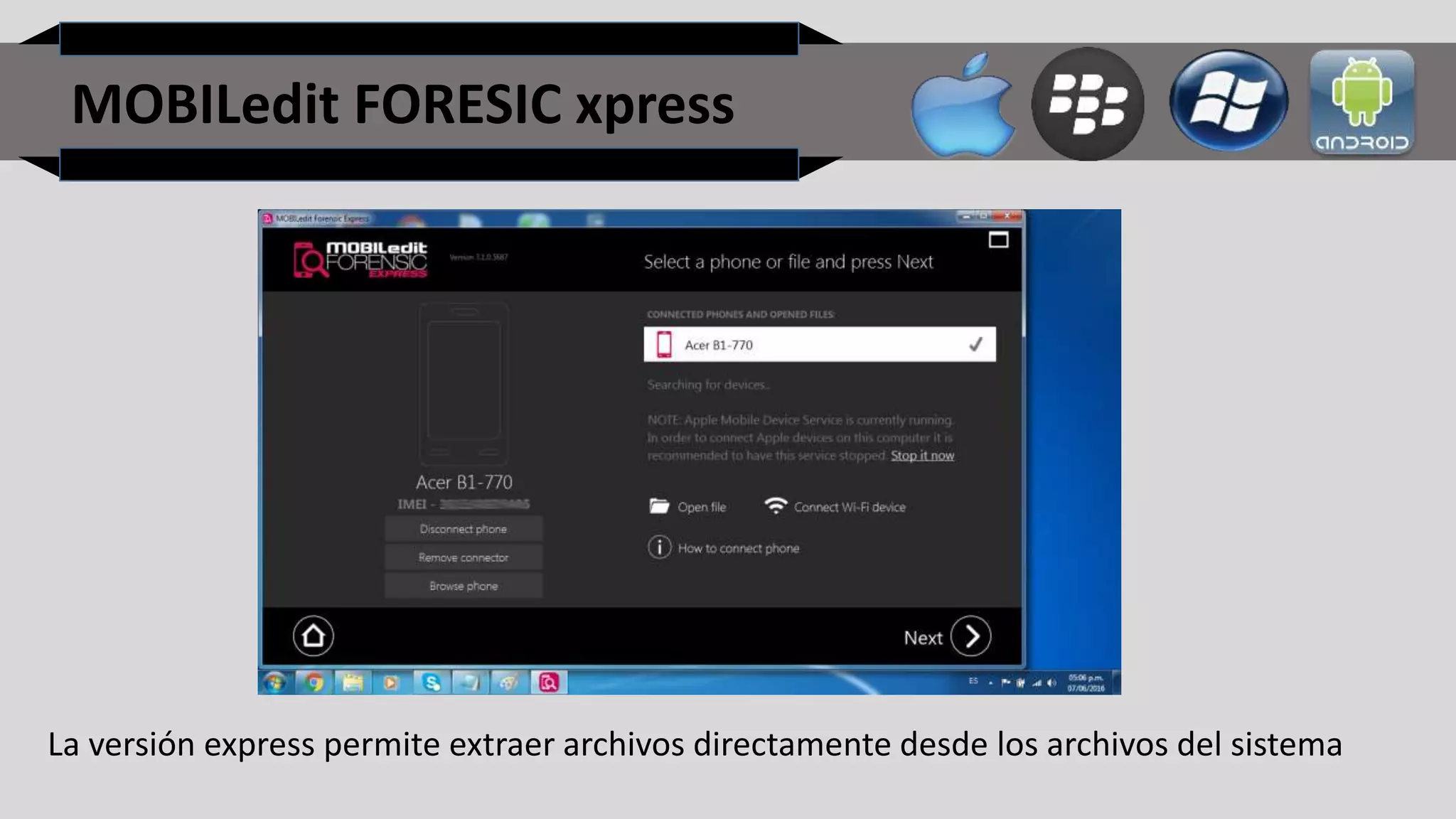

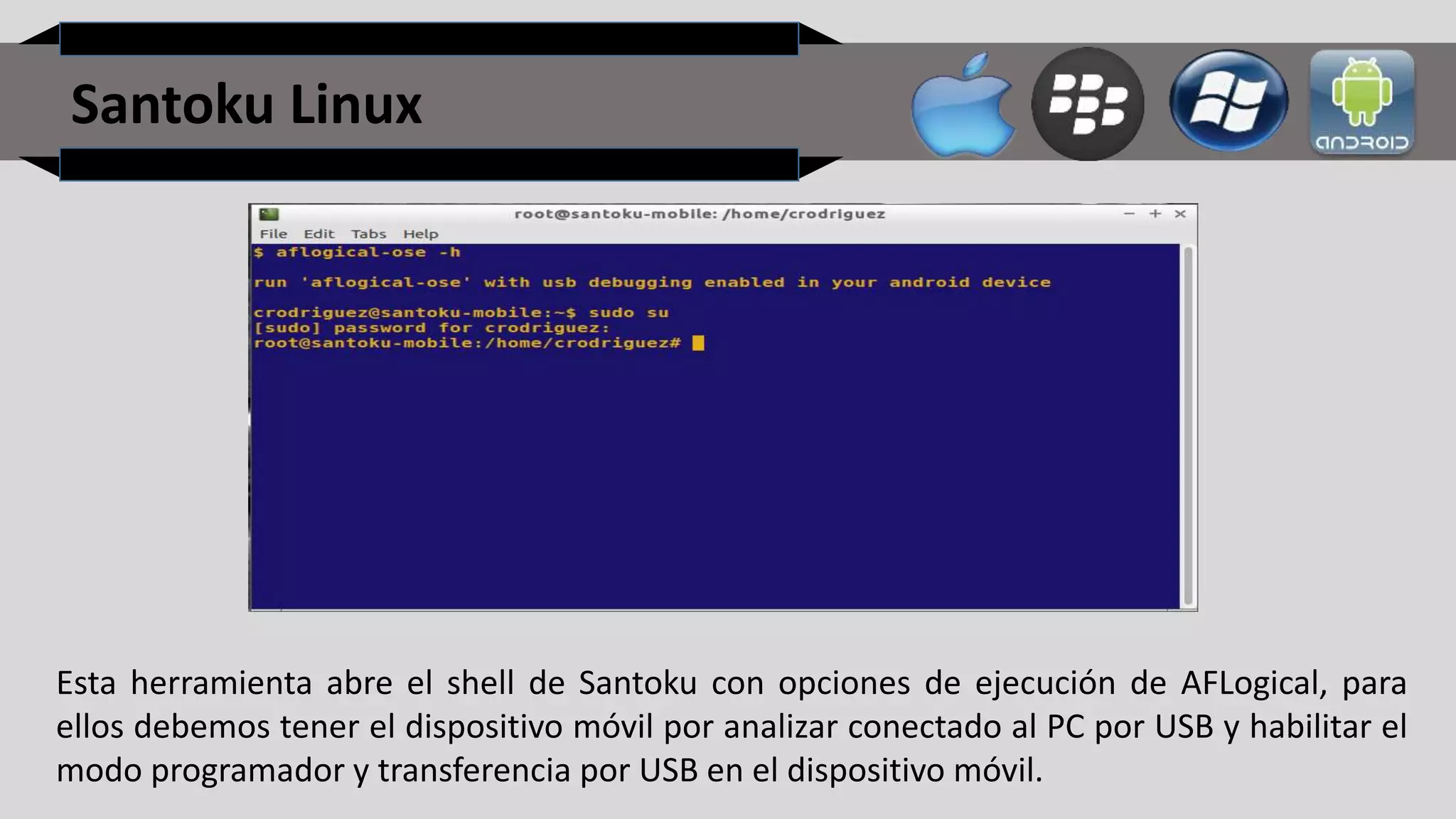

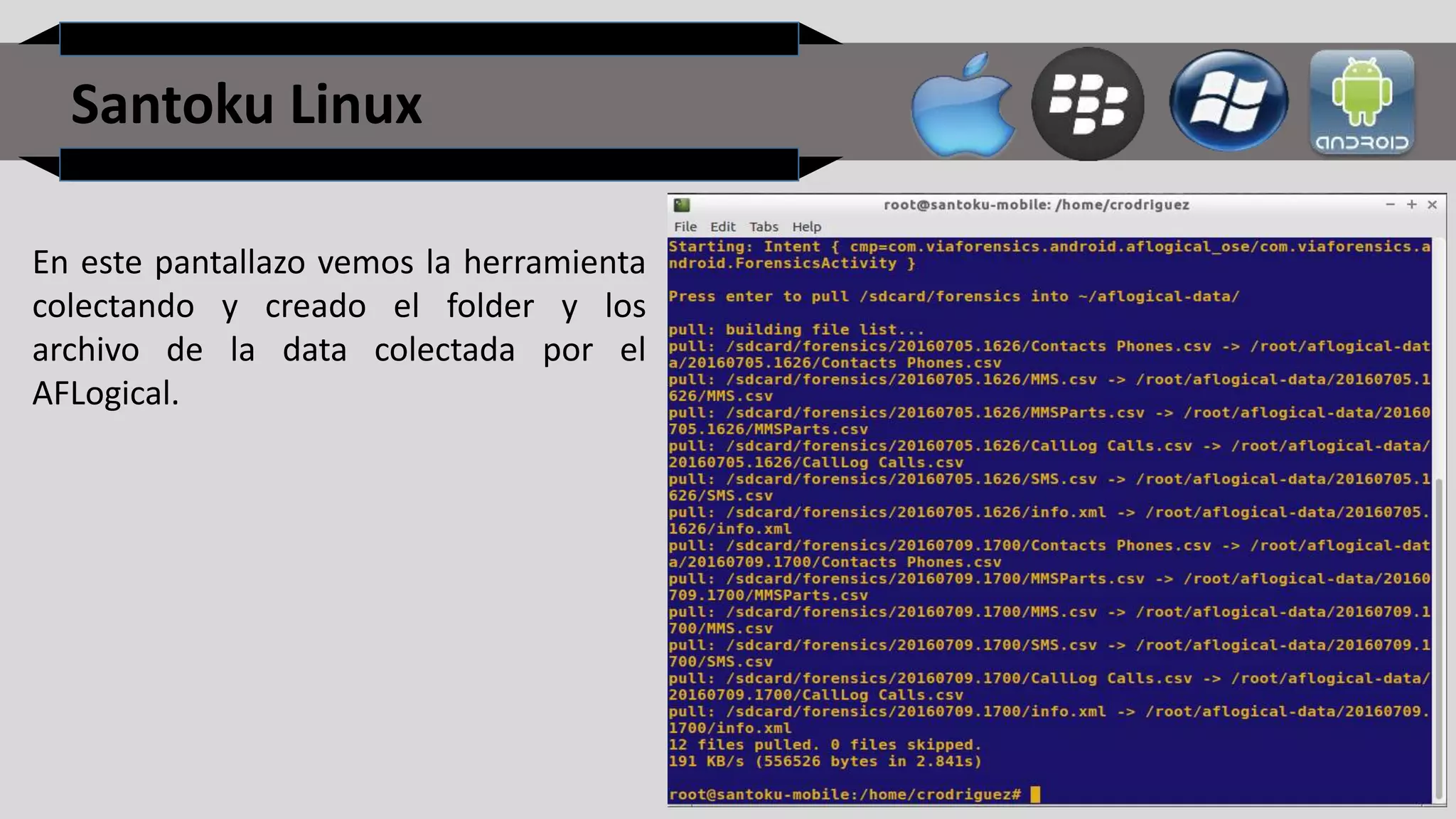

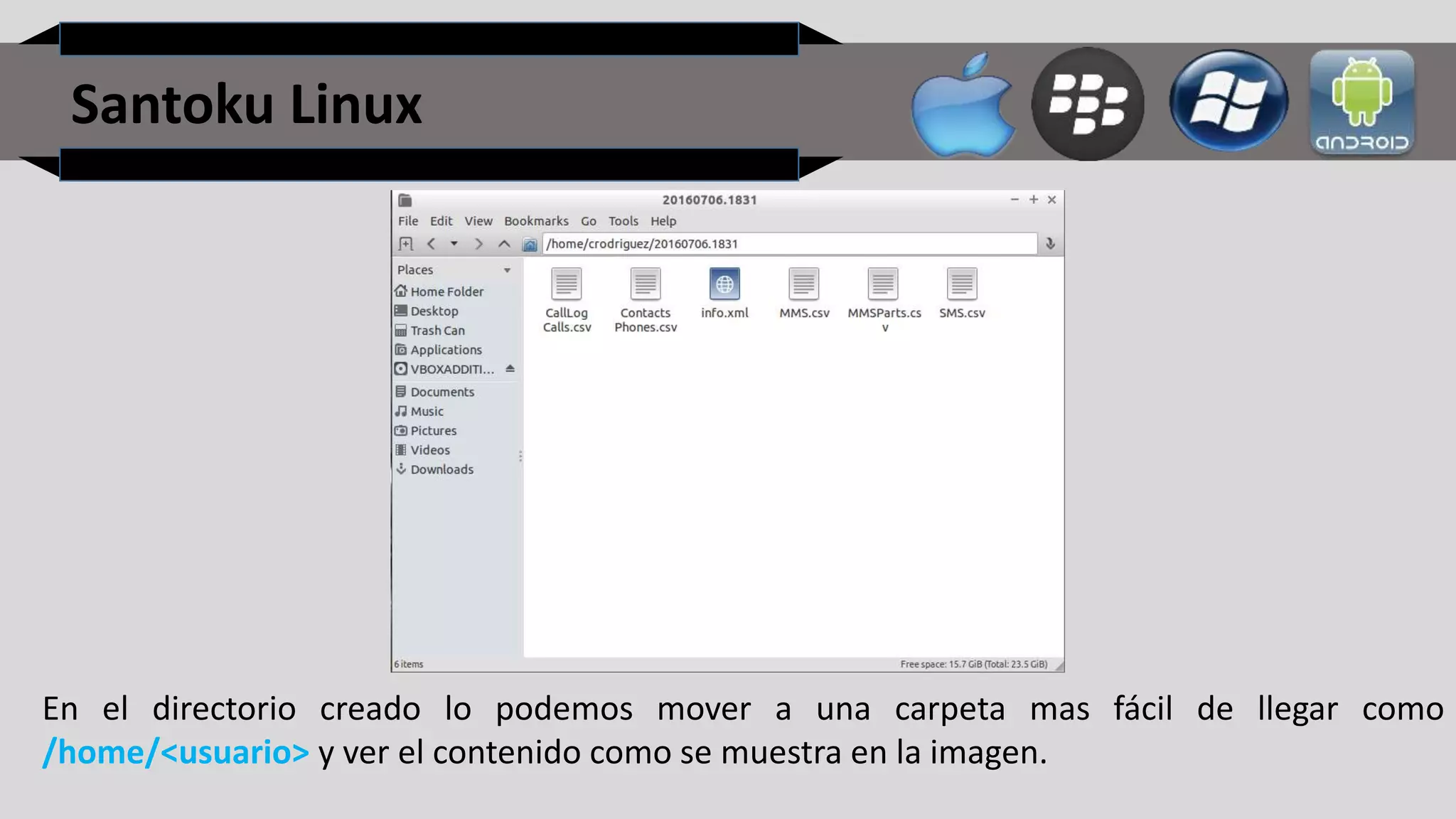

El documento trata sobre la informática forense en telefonía móvil, abarcando la adquisición de información, medios de almacenamiento y los tipos de datos disponibles en dispositivos móviles. Se discuten herramientas y métodos para el análisis forense, así como los desafíos y complejidades que presentan los sistemas operativos móviles y la diversidad de aplicaciones. Además, se menciona la importancia de los dispositivos móviles como fuentes de evidencia y la evolución del software para su análisis.