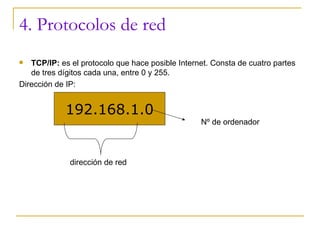

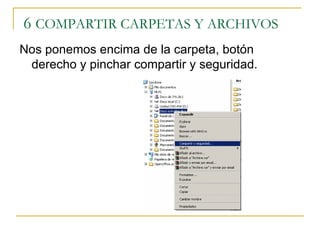

Este documento habla sobre las redes informáticas. Explica los diferentes tipos de redes como las redes personales, locales, metropolitanas y extensas. También describe los elementos básicos de una red como tarjetas de red, switches, routers y módems. Finalmente, cubre temas como la configuración de direcciones IP, compartir recursos e implementar medidas de seguridad como antivirus y cortafuegos.