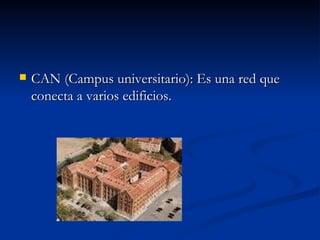

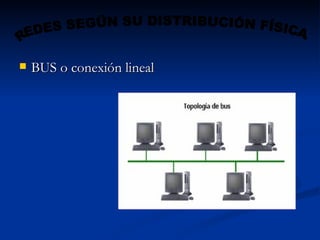

El documento describe diferentes tipos de redes informáticas, incluyendo redes locales (LAN), redes metropolitanas (MAN), redes amplias (WAN) y redes inalámbricas (WLAN). También describe elementos clave de una red como tarjetas de red, switches, routers y protocolos como TCP/IP y DHCP. Explica cómo configurar y compartir recursos en una red, así como conceptos de seguridad como antivirus, cortafuegos y Bluetooth.