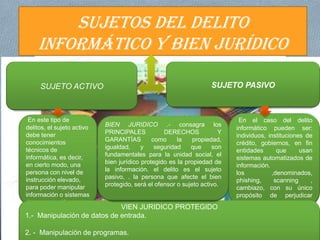

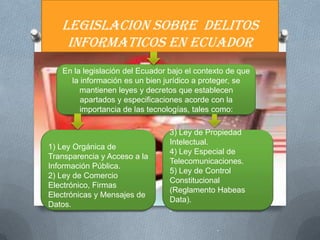

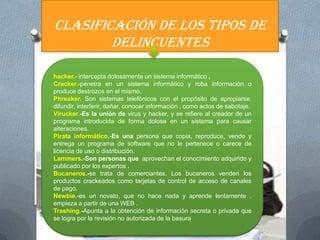

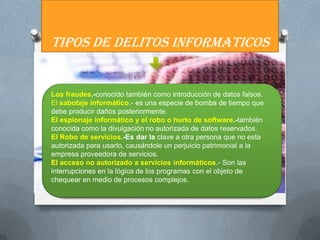

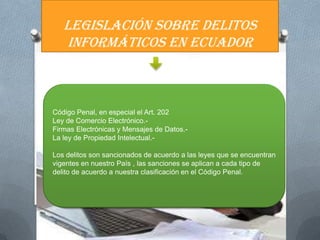

Este documento define los delitos informáticos como acciones antijurídicas que atentan contra la integridad, confidencialidad o disponibilidad de la información en sistemas informáticos. Describe varios tipos de delitos como fraude, falsificación y robo de información. Explica que la legislación ecuatoriana, incluyendo el Código Penal y leyes como la de Propiedad Intelectual, establecen sanciones para estos delitos. Recomienda crear un capítulo específico sobre delitos informáticos en el Código Pen