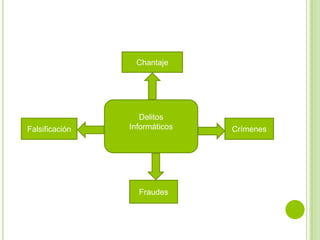

Este documento trata sobre la normativa legal del uso de software. Explica que la piratería de software es ilegal y puede acarrear sanciones serias. También habla sobre los delitos informáticos como fraude electrónico, ataques a sistemas, robo de bancos y violación de derechos de autor, los cuales están regulados por leyes de protección de sistemas de información. Finalmente, menciona algunos retos relacionados a la aplicación de estas leyes debido a la dificultad de determinar el estado anterior de los datos digitales.