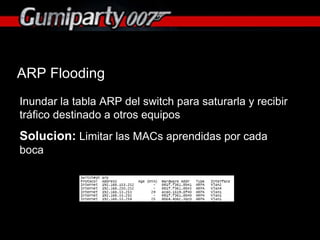

El documento explica la naturaleza de las LAN parties y los aspectos técnicos involucrados, incluyendo protocolos de red y medidas de seguridad críticas. Aborda problemas comunes de seguridad, como el ARP spoofing y sniffing, y sugerencias para mitigarlos, así como la importancia de la documentación y la monitorización en el mantenimiento de redes. Además, enfatiza la necesidad de estar actualizado ante nuevas amenazas en el mundo informático.

![David Cristóbal López “ Osito” www.nosecnofun.com [email_address] GRACIAS ](https://image.slidesharecdn.com/gumiparty007-111005090638-phpapp01/85/Gumiparty-007-34-320.jpg)