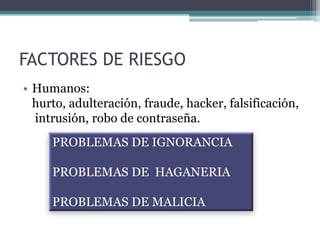

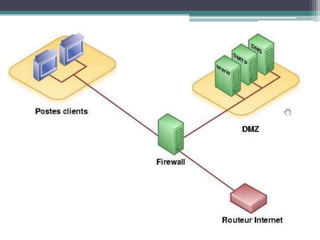

Este documento presenta una conferencia sobre seguridad informática dictada por Karina Bajana. Explica conceptos clave como seguridad informática, seguridad de la información, principios de confidencialidad, integridad y disponibilidad. También cubre amenazas comunes como virus, gusanos y ataques DDoS, así como medidas de protección como firewalls, antivirus y cifrado.