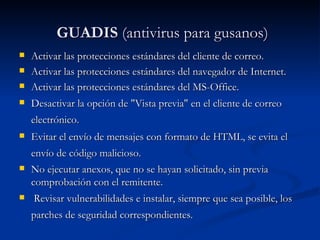

Este documento describe los gusanos informáticos, incluyendo que son malware que se replican a sí mismos en la memoria de un sistema para propagarse, están diseñados para permitir el control remoto de sistemas, y existen varios tipos como de correo electrónico, IRC, VBS y Windows. También discute medidas para protegerse como activar protecciones estándar, no ejecutar anexos no solicitados, y revisar vulnerabilidades e instalar parches. Brevemente resume la historia del primer gusano Morris en 1988.