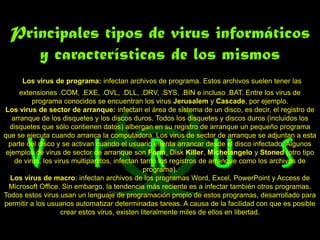

Este documento describe los principales tipos de virus informáticos, como los virus de programa, los virus de sector de arranque y los virus de macro. Explica que un virus es un malware que infecta computadoras sin el permiso del usuario y puede dañar datos o interrumpir el funcionamiento normal del sistema. También define troyanos y gusanos, y describe cómo estos se propagan comúnmente a través de archivos adjuntos de correo electrónico y pueden transmitirse rápidamente entre sistemas. Además, recomienda mantener software antivirus, antis