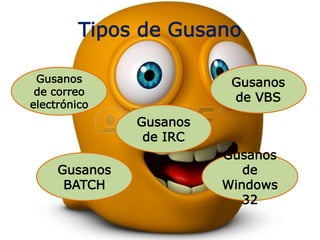

Este documento proporciona información sobre gusanos informáticos. Explica que los gusanos son programas que se replican a sí mismos en diferentes sistemas sin necesidad de un archivo anfitrión. Describe cómo los gusanos funcionan replicándose y enviando copias de sí mismos que pueden dañar los ordenadores y servidores. También distingue entre gusanos y virus, y enumera varios tipos de gusanos informáticos dañinos como Code Red, Blaster y Sobig. Por último, ofrece consejos sobre