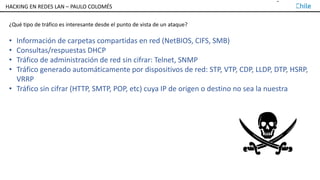

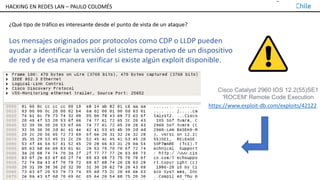

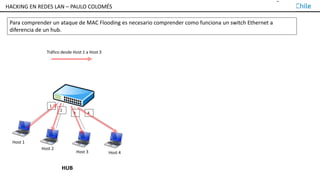

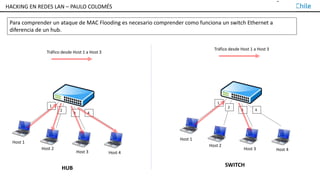

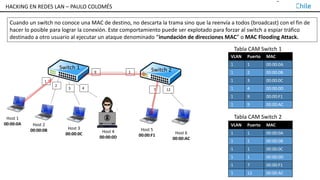

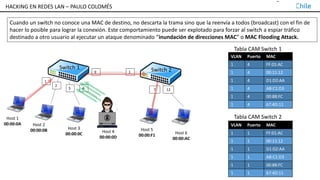

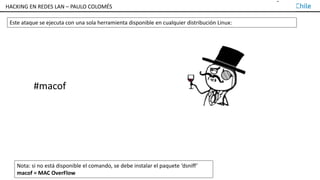

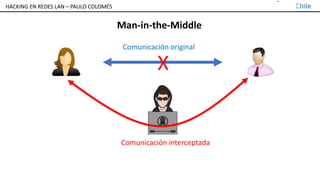

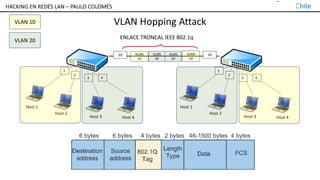

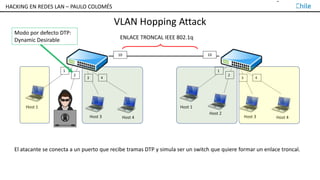

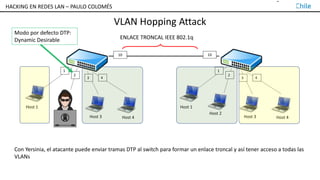

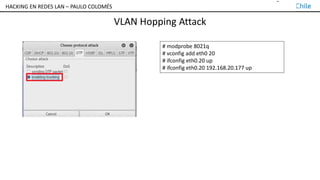

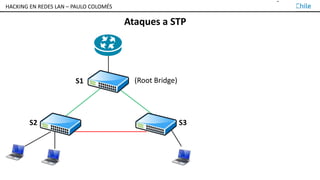

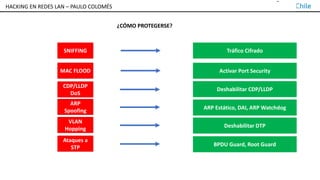

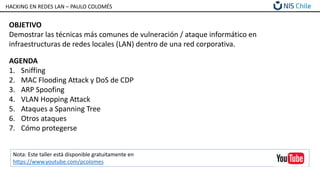

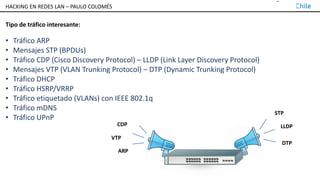

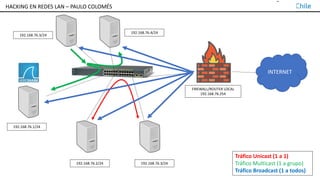

El taller de hacking en redes LAN de Paulo Colomés aborda las técnicas comunes de ataque en infraestructuras de redes locales, incluyendo sniffing, ataques de inundación de MAC, spoofing ARP y ataques de VLAN. Se presentan ejemplos de cómo los atacantes pueden explotar vulnerabilidades en protocolos y dispositivos de red, así como herramientas para ejecutar estos ataques. También se ofrecen recomendaciones para protegerse de estas amenazas.

![TALLER DE HACKING EN REDES LAN – PAULO COLOMÉS

OPCIONES BÁSICAS DE WIRESHARK

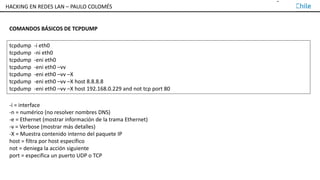

Wireshark puede usar comandos de TCPDUMP para filtrar paquetes a nivel de red o filtros propios para filtrar a nivel de

aplicación

ip.addr==10.0.0.5

http

tcp.port==80

|| or

! not

&& and

Ejemplo:

Mostrar todo el tráfico que NO venga/vaya hacia/desde la IP 192.168.76.4 y que sea HTTPS (puerto 443)

ip.addr!=192.168.76.4 && tcp.port == 443

No mostrar el tráfico multicast ni broadcast

! (eth.dst[0] & 1)

HACKING EN REDES LAN – PAULO COLOMÉS](https://image.slidesharecdn.com/hackingenredeslan-8-190626155307/85/Hacking-en-redes-LAN-10-320.jpg)