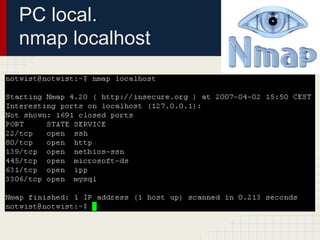

Este documento resume varias herramientas de red comunes. Nmap es un escáner de red que permite verificar puertos abiertos y sistemas operativos. Iptables es el cortafuegos de Linux que permite filtrar y traducir paquetes. DIG es una herramienta para consultar el DNS. TCPDUMP captura paquetes de red.

![TCPDUMP

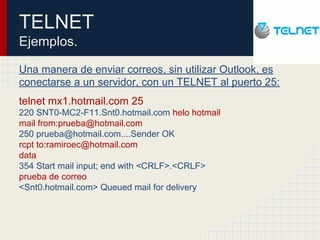

Ejemplos:

Capturar tráfico cuya dirección IP de origen es

190.128.131.250 (Diario Ultima Hora):

tcpdump src host 190.128.131.250

23:49 IP www.ultimahora.com.http > 10.3.2.42.51476: Flags [.], ack 1,

win 471, length 1380

Capturar tráfico cuya dirección origen o destino sea

190.128.131.250:

tcpdump host 190.128.131.250

23:49 IP www.ultimahora.com.http > 10.3.2.42.51476: Flags [.], ack 1,

win 471, length 1380

23:49 IP 10.3.2.42.51476 > www.ultimahora.com.http: Flags [.], ack

218040, win 16560, length 0](https://image.slidesharecdn.com/7-150228072103-conversion-gate01/85/7-herramientas-de-redes-25-320.jpg)

![Capturar tráfico cuya dirección IP es

190.128.131.250, sin resolver DNS: (mas rápido)

tcpdump host 190.128.131.250 -n

23:49 IP 190.128.131.250.80 > 10.3.2.42.51476: Flags [.], ack 1, win

471, length 1380

Capturar tráfico cuya dirección IP es

200.85.32.59, y el puerto es 25 (correo de tigo)

tcpdump host 200.85.32.59 and port 25 -n

23:49 IP 200.85.32.59.25 > 200.108.130.5.51476: Flags [.], ack 1, win

471, length 1380

TCPDUMP

Ejemplos:](https://image.slidesharecdn.com/7-150228072103-conversion-gate01/85/7-herramientas-de-redes-26-320.jpg)