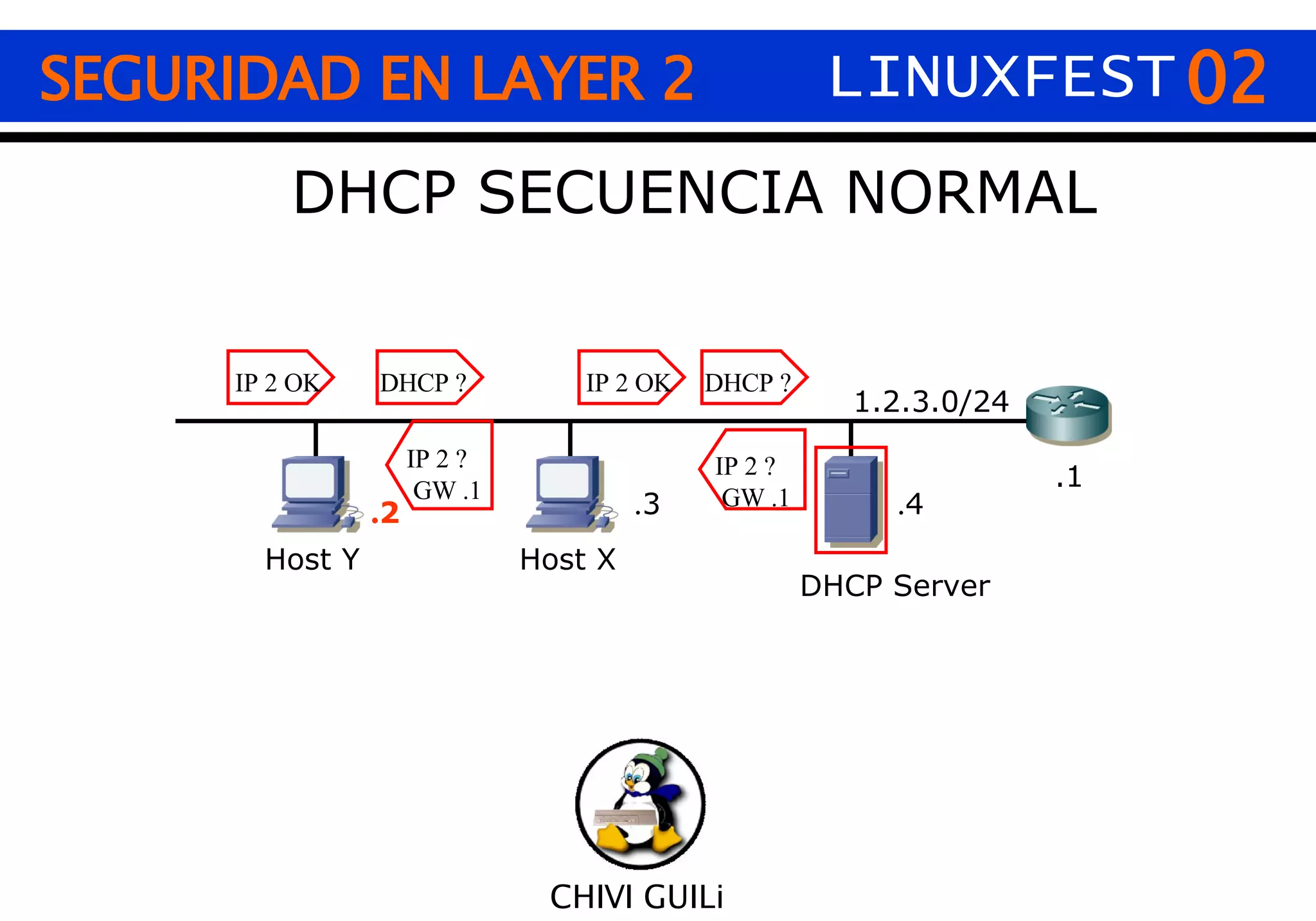

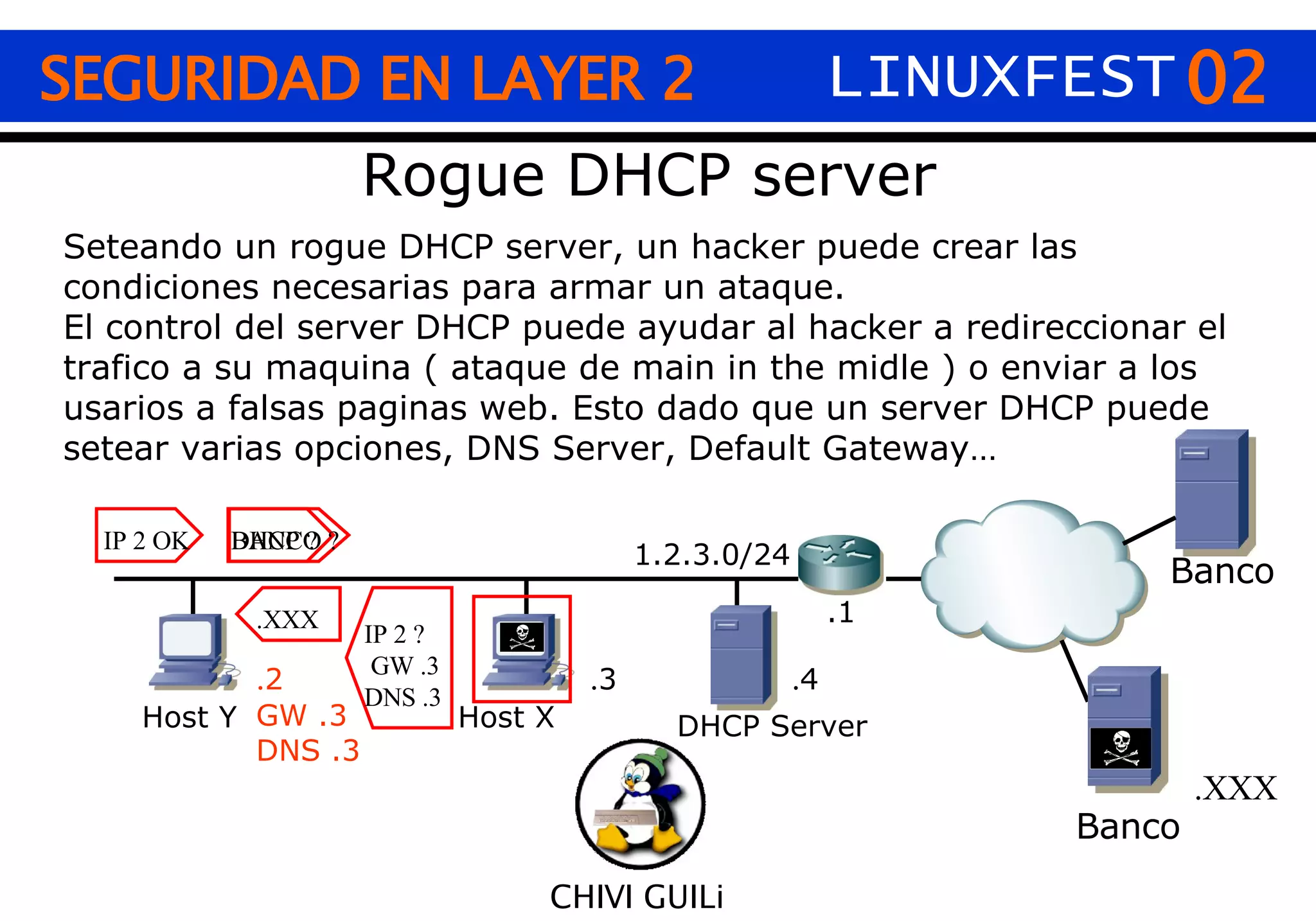

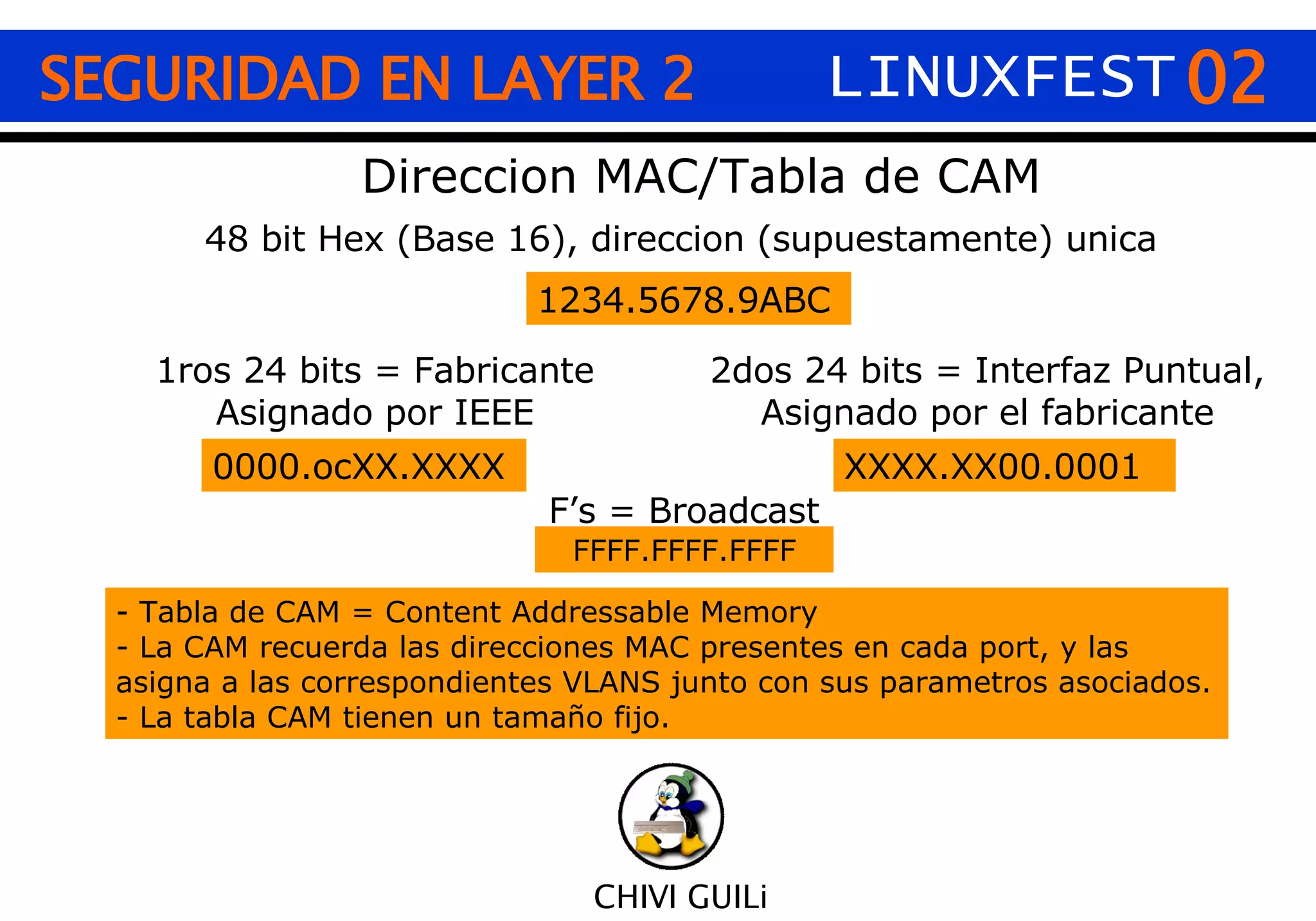

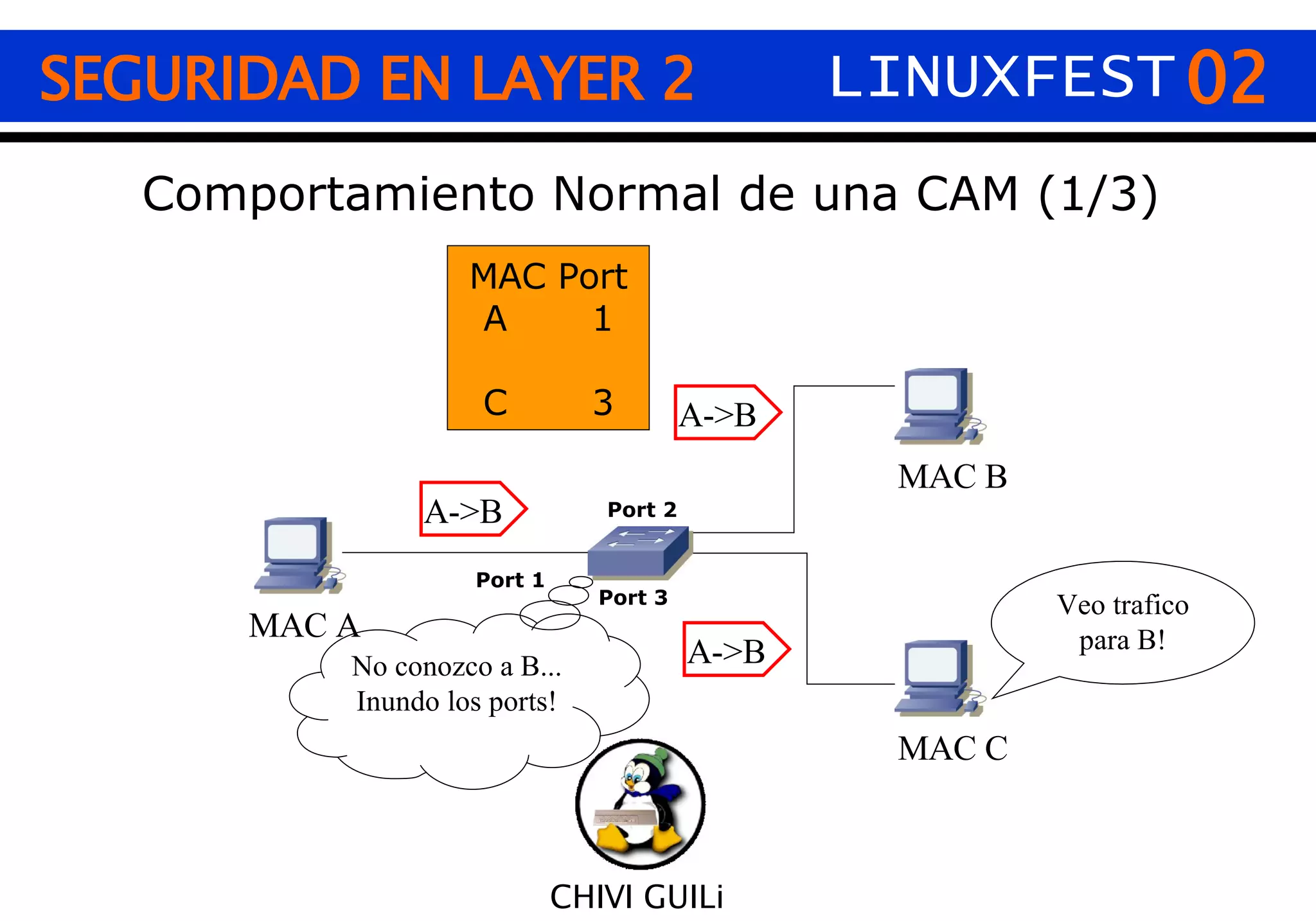

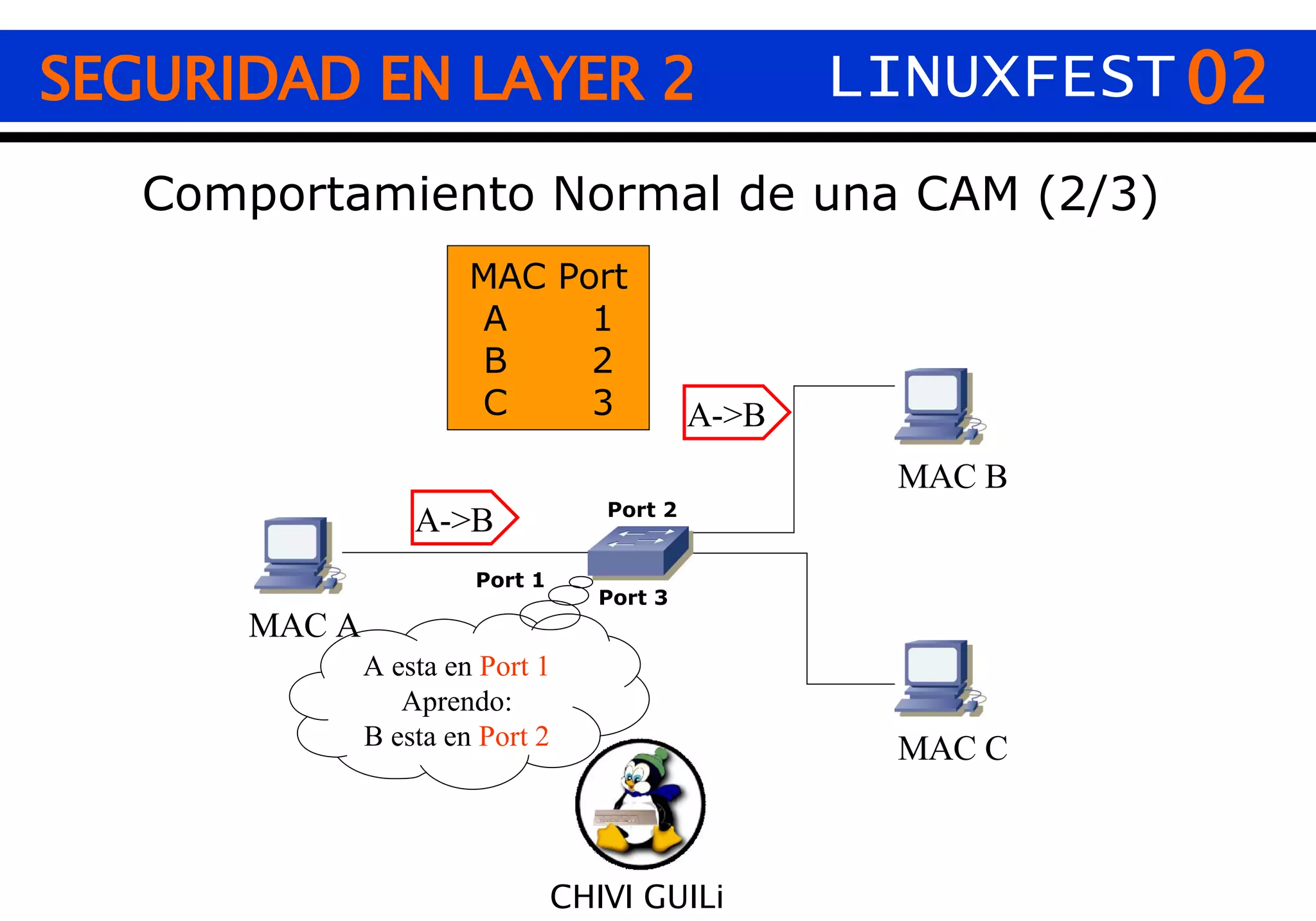

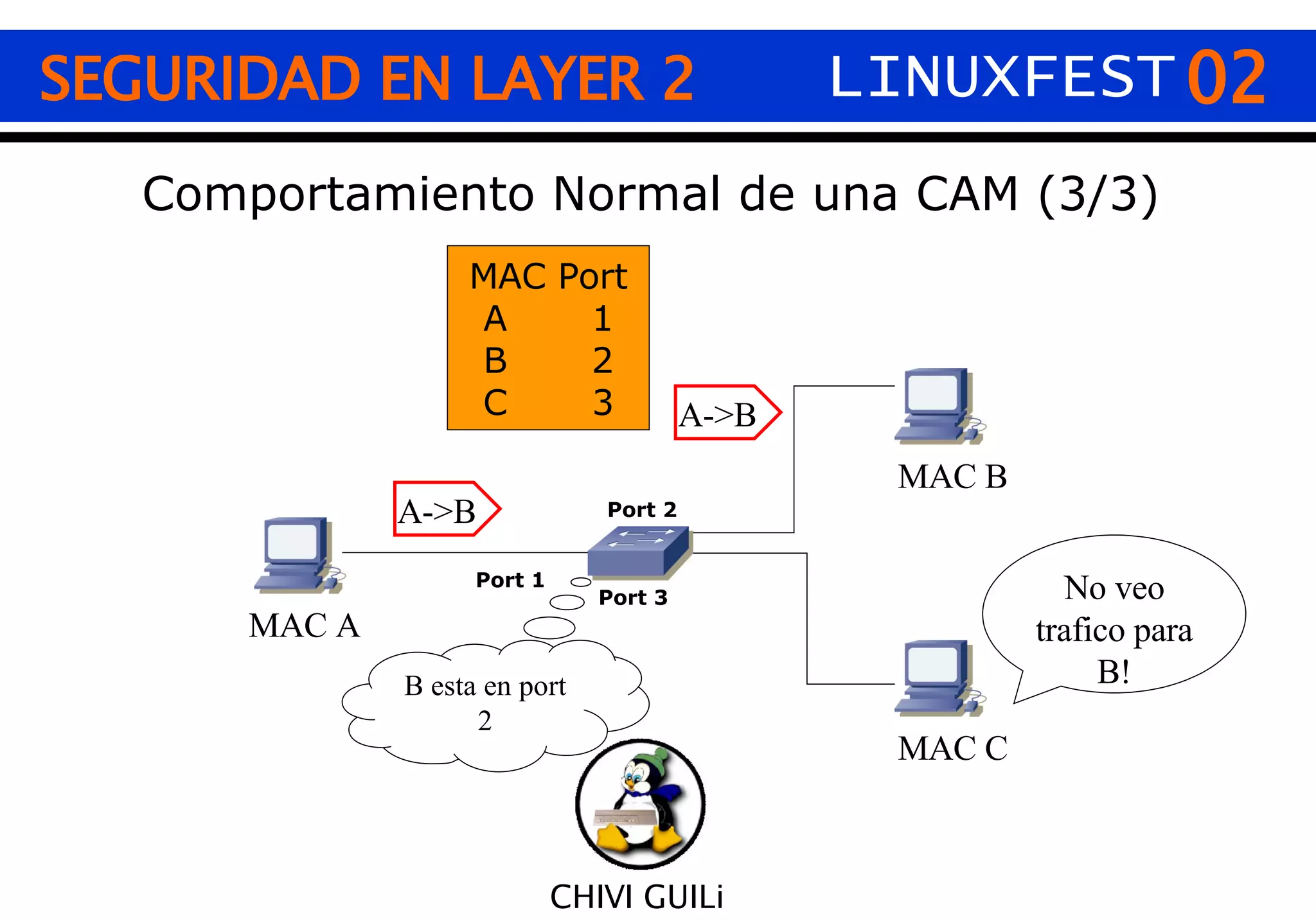

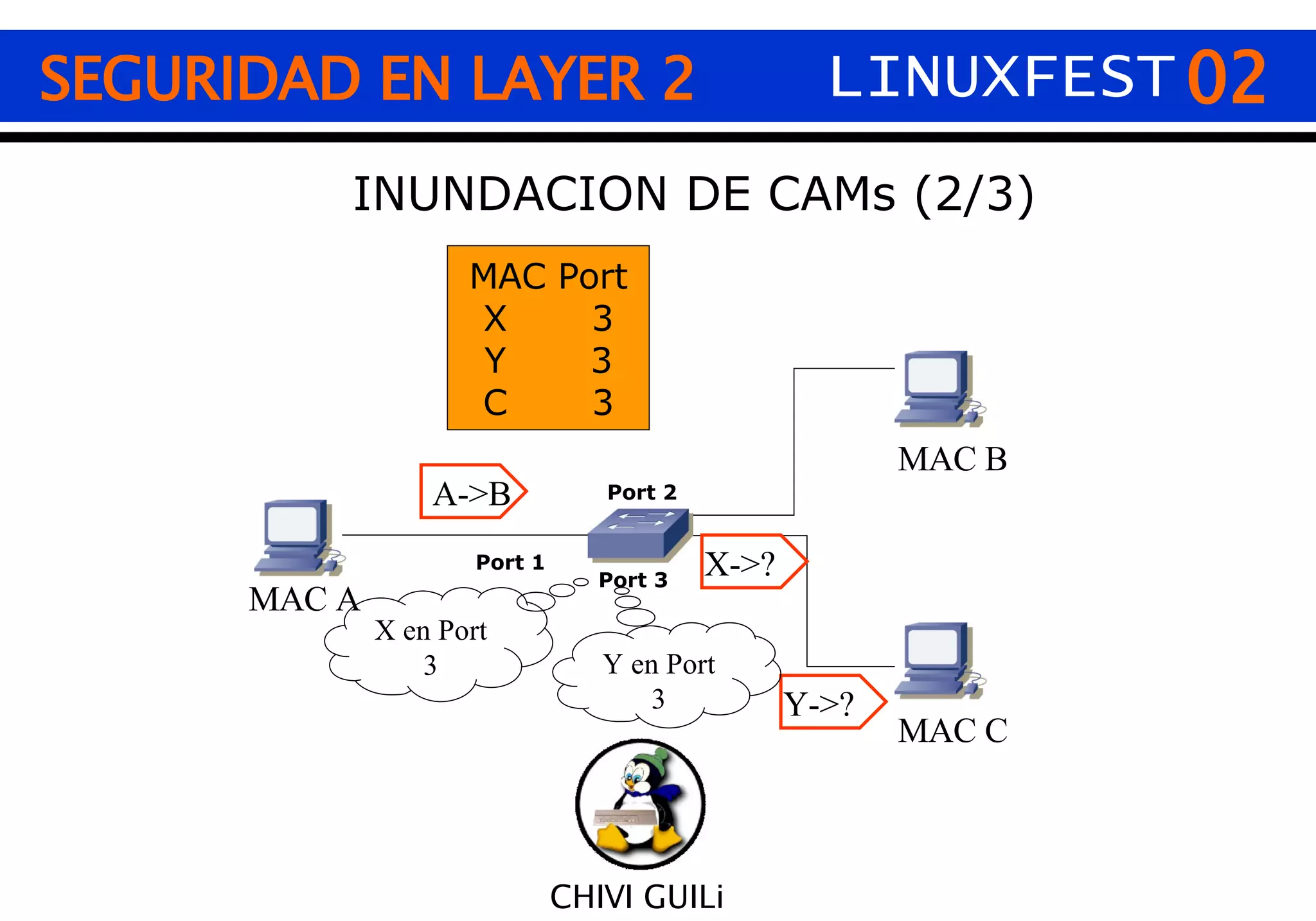

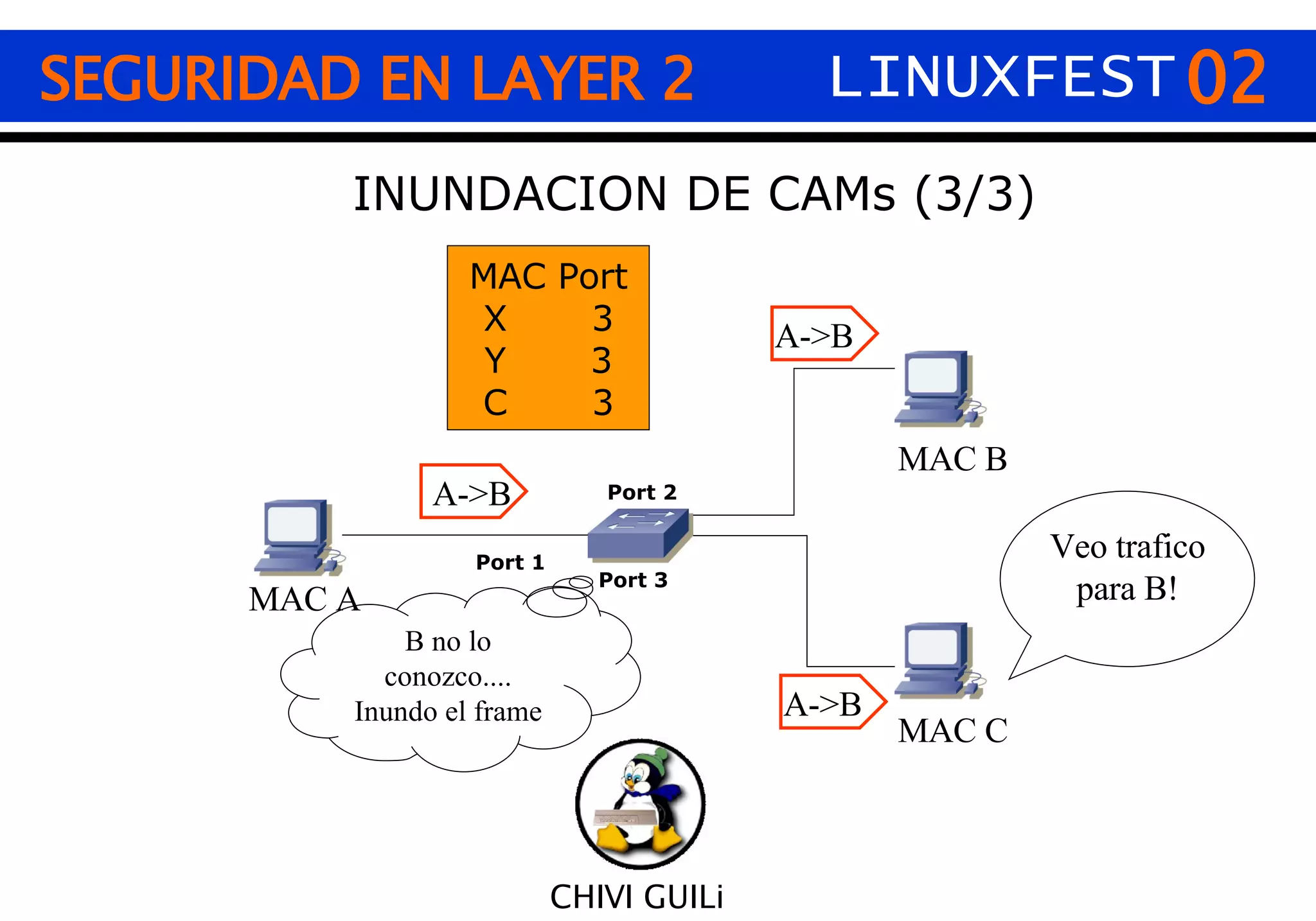

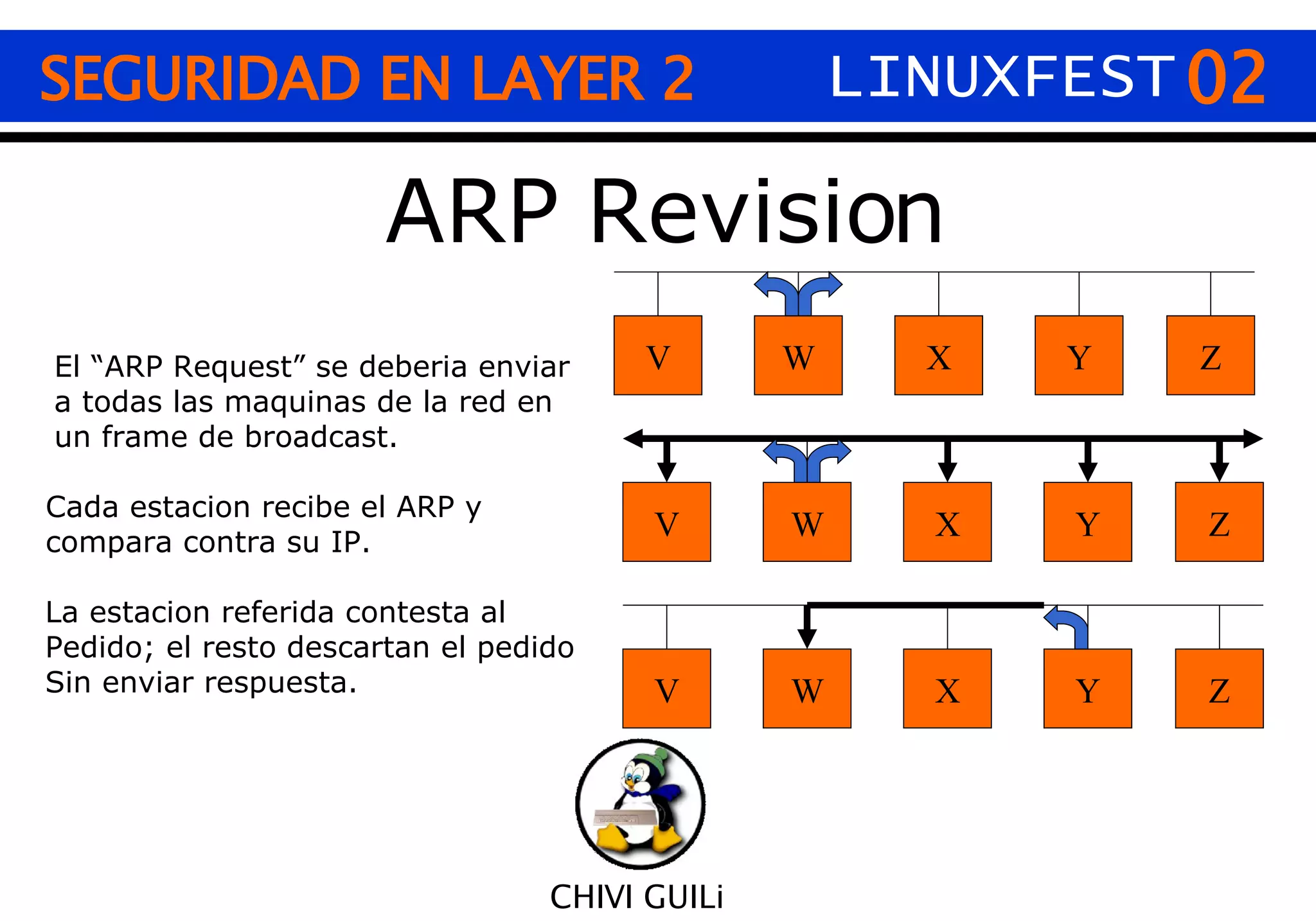

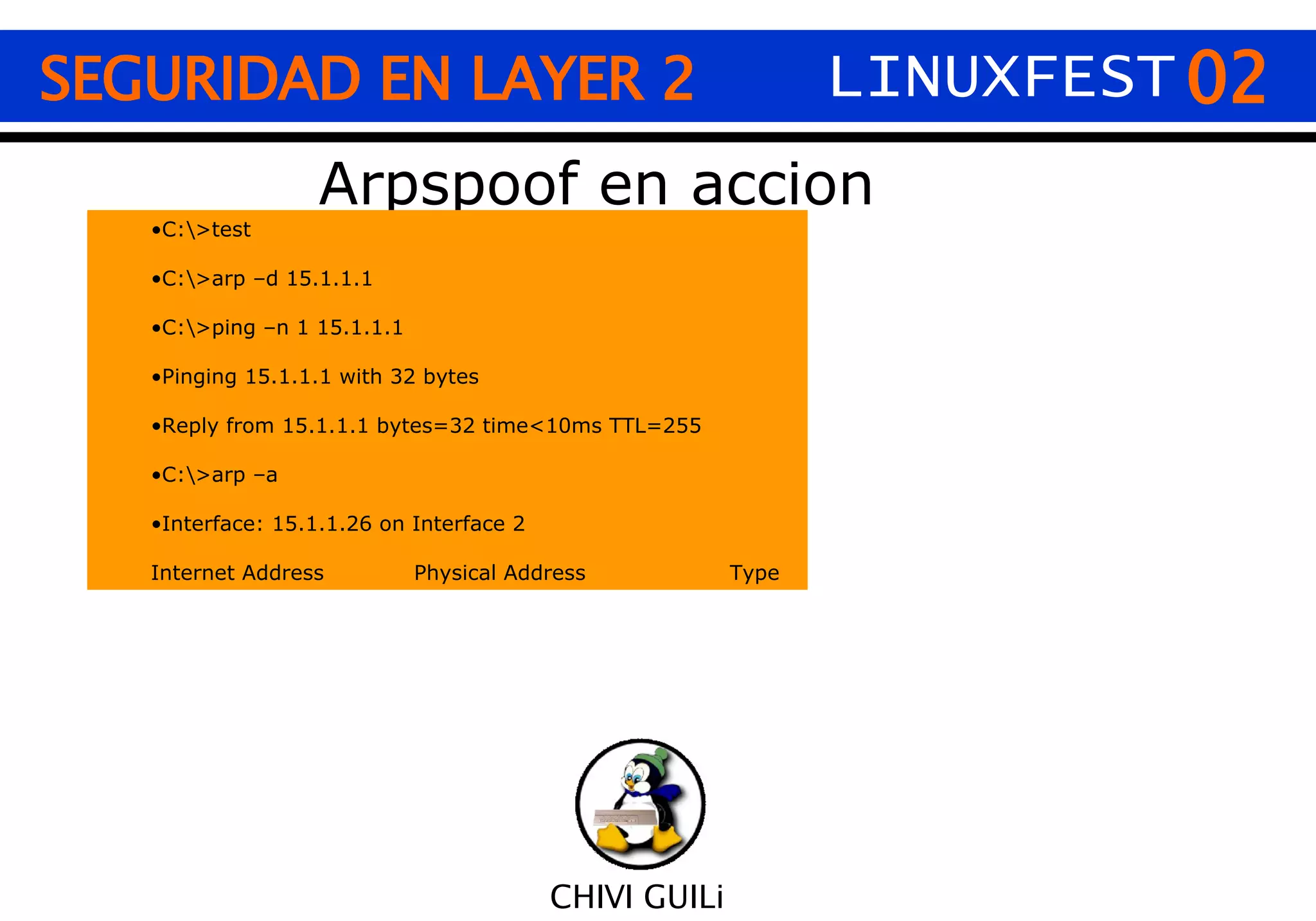

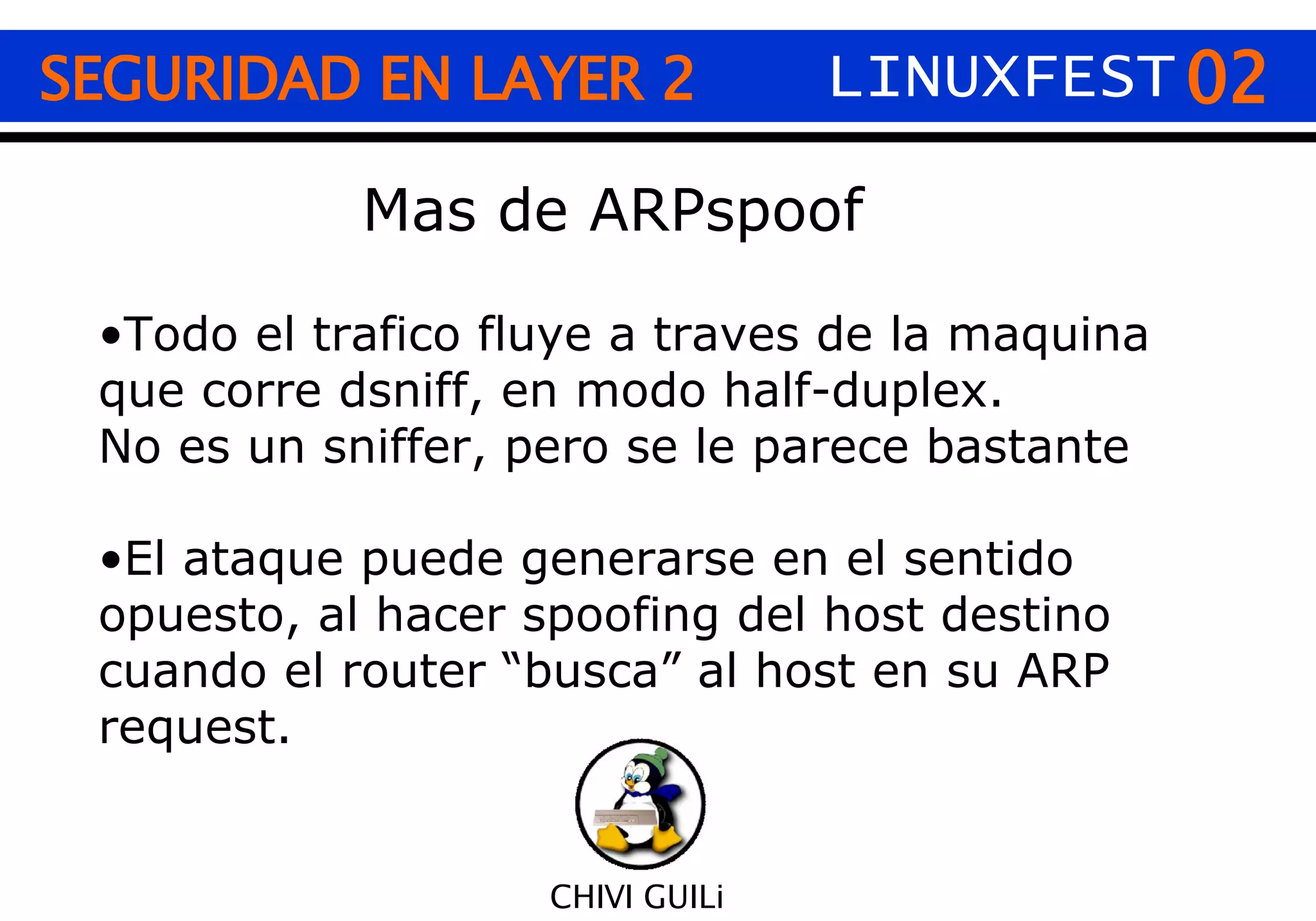

El documento describe varios ataques a la seguridad en la capa de enlace de datos 2 (Data Link Layer) de una red Ethernet, incluyendo ataques basados en direcciones MAC, VLAN hopping, ARP spoofing, DHCP spoofing y Spanning Tree. Explica cómo funcionan estos ataques y las herramientas como dsniff que pueden usarse para ejecutarlos.

![02 CHIVI GUILi SEGURIDAD EN LAYER 2 LINUXFEST Sniffing Selectivo Una vez que la estacion dsniff arranca el proceso arpspoof, la magia comienza: [root@linux dsniff-2.3]# ./dsniff –c dsniff: listening on eth0 ---------------------------- 07/17/01 10:09:48 tcp 15.1.1.26.1126 -> wwwi –abc.cisco.com.80 (http) Get /SERVICE/Pqging/page/ HTTP/1.1 Host: wwwin-abc.cisco.com Authorization: Basic c2NvBsfdfsGfggffgdS34FFFF== [myuser:mypassword] Soporta mas de 30 Protocolos Estándar y propietarios:](https://image.slidesharecdn.com/tutorial102-1225593476326526-9/75/Seguridad-layer-2-20-2048.jpg)