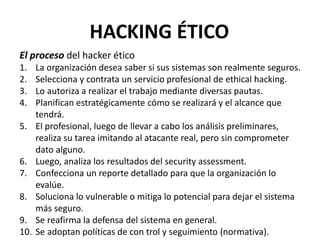

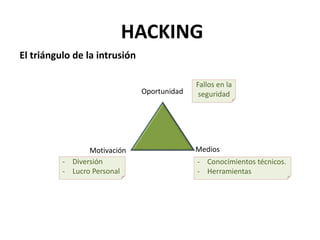

El documento habla sobre hacking ético. Explica que el hacking ético involucra emular las técnicas de un atacante para probar la seguridad de un sistema de manera autorizada, sin causar daños reales. También describe brevemente la historia del hacking ético y sus principios éticos, como respetar la privacidad y no manipular resultados. Además, explica conceptos como reconocimiento, vulnerabilidades, y diferentes tipos de ataques informáticos.